文章摘要:“王总,这次合作方数据泄露事故,差点让咱们前期努力全泡汤!” 会议室里,李经理神色凝重。王总眉头紧锁,敲击着桌面:“数据就是企业命脉,必须筑牢防线!”如今,数据

“王总,这次合作方数据泄露事故,差点让咱们前期努力全泡汤!” 会议室里,李经理神色凝重。

王总眉头紧锁,敲击着桌面:“数据就是企业命脉,必须筑牢防线!”

如今,数据泄露事件频发,内部员工误操作、黑客恶意攻击,都可能让企业机密暴露无遗。

商业计划、客户资料、技术专利…… 这些核心数据一旦外泄,轻则损失利益,重则危及生存。

如何守护企业数据安全?

别慌!七个简单高效的防泄密方法即将揭晓,助你为企业数据安全筑起铜墙铁壁。

一、部署洞察眼 MIT 系统

功能亮点

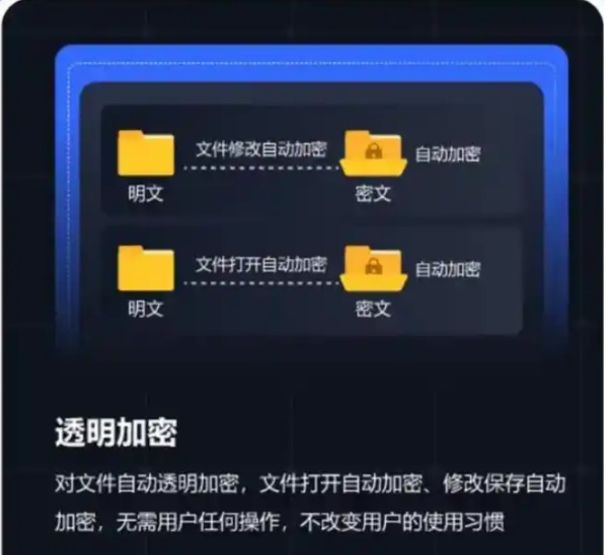

全流程加密防护:

采用透明加密技术,自动加密企业重要文件,员工在日常办公中使用文件,全程无感知,无需改变任何操作习惯,就能让文件时刻处于加密保护状态,杜绝因人为疏忽导致的安全漏洞。

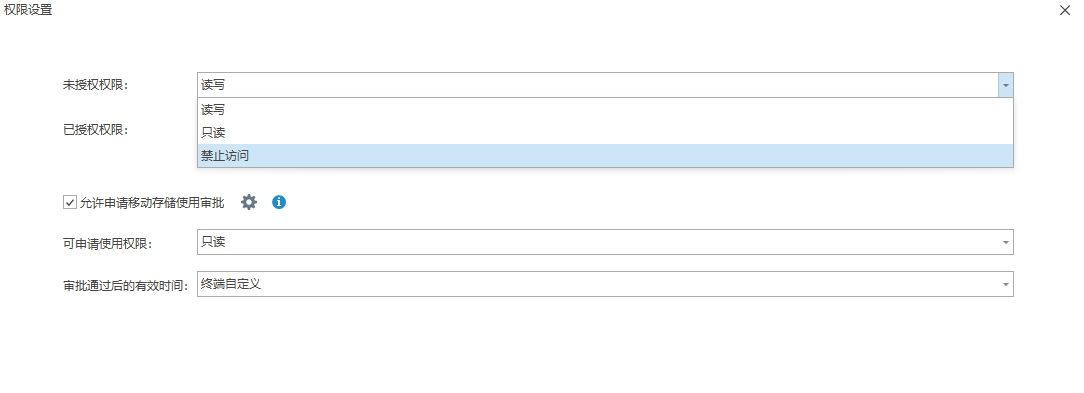

权限管理精细:

提供细粒度的权限管理功能,管理员能根据员工角色和职责,精确设置不同用户对文件的访问权限,如读写、复制、粘贴等,有效防止信息泄露。

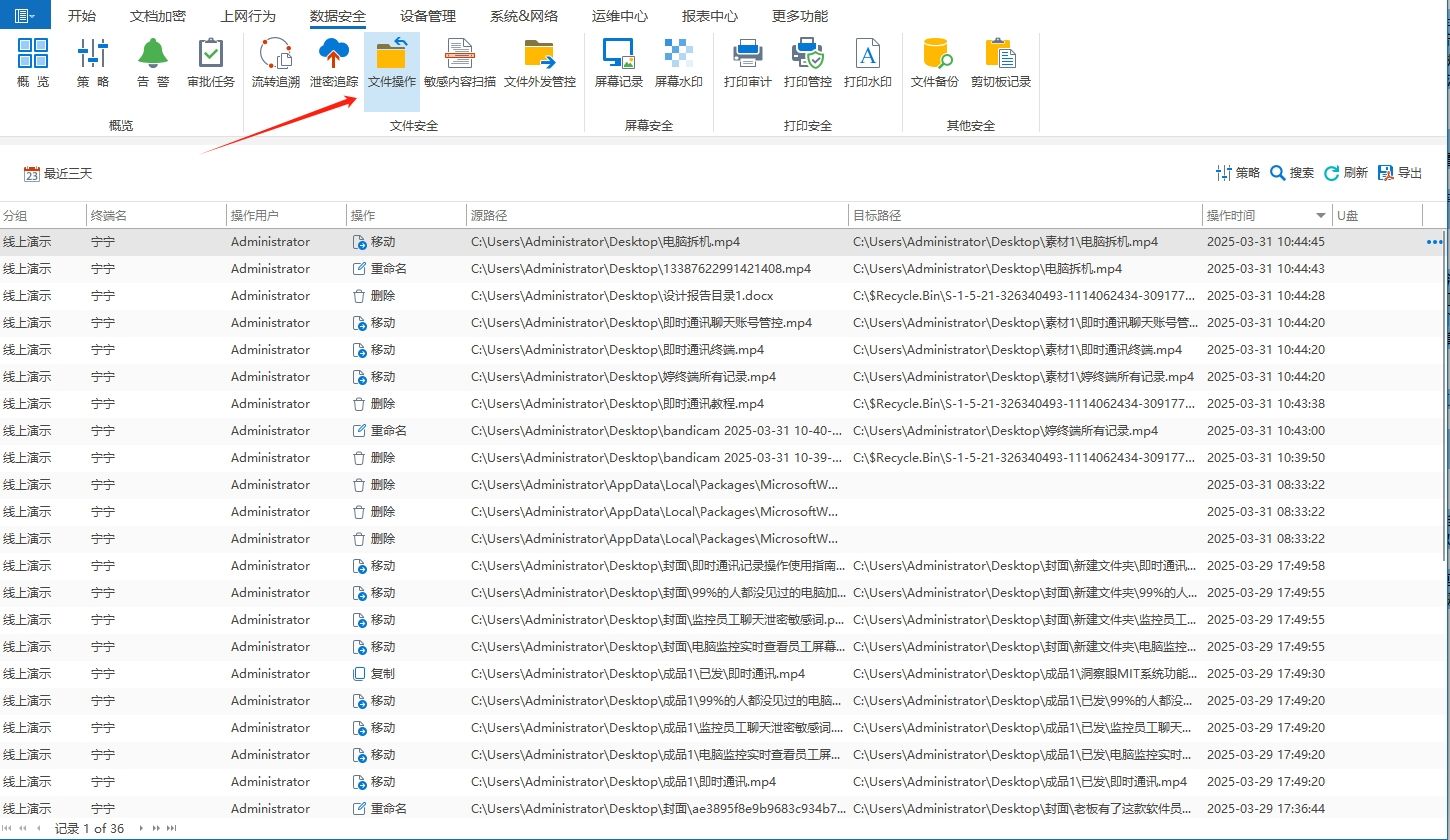

操作完整审计:

全面记录文件创建、修改、删除等操作,以及 USB 设备使用、系统设置变更,数据泄密时可快速追溯责任。

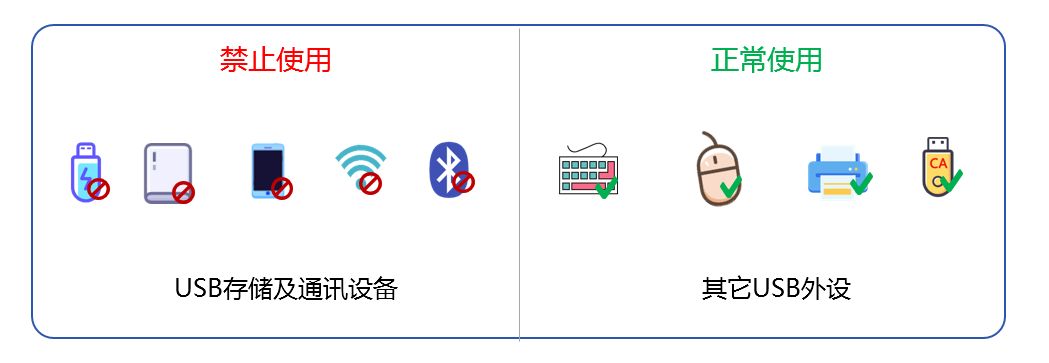

USB 端口管控:

禁止终端设备使用通过 USB 端口连接的存储类设备及非必要外设(键盘、鼠标除外),支持配置例外设备白名单,允许特定 USB 设备正常接入。

外发文件严格管控:

外发文件可设置打开次数、有效期、打印复制权限,确保文件在外部可控使用,防止非法传播。

优点

功能全面且强大,集加密、监控、审计、管控于一体,能从多维度保障企业数据安全;自动化程度高,减少人工操作,提升管理效率;可根据企业需求灵活配置,适配不同规模和行业的企业,有效降低数据泄密风险。

二、实施零信任网络架构

功能亮点

默认不信任机制:摒弃传统的 “内网即安全” 观念,对所有访问请求,不论来自内网还是外网,都进行严格身份验证和权限审核。

动态访问授权:依据用户身份、设备状态、访问环境等因素,动态授予访问权限,且权限随条件变化实时调整。例如,设备存在安全漏洞时,自动降低访问权限。

微分段隔离:将企业网络分割成多个微小的安全区域,限制不同区域间的数据流动,即便某区域被攻破,也能防止攻击扩散。

优点

显著增强网络安全性,有效抵御外部攻击和内部越权访问;适应复杂多变的网络环境,保障远程办公、混合办公场景下的数据安全;减少网络攻击面,降低数据泄密的可能性,为企业数据提供更可靠的网络屏障。

三、采用区块链存证技术

功能亮点

数据不可篡改:利用区块链分布式账本和加密技术,数据一经记录,无法被篡改,确保数据的真实性和完整性。

操作可追溯:所有数据操作记录都被永久存储在区块链上,可随时追溯数据的来源、修改历史和访问记录。

多方共识验证:数据的存储和更新需经过多个节点的共识验证,保证数据的可信度,防止数据被恶意伪造或删除。

优点

为数据提供强有力的安全保障,提升数据可信度;在数据纠纷和泄密调查中,可作为权威证据,便于快速查明真相;去中心化的特点,降低对单一机构的依赖,增强数据存储的安全性和稳定性。

四、开展数据脱敏处理

功能亮点

多样化脱敏方式:支持多种脱敏算法,如数据屏蔽、数据泛化、数据替换等,可根据不同数据类型和安全需求,选择合适的脱敏方式。

敏感数据识别:通过智能算法自动识别数据中的敏感信息,如身份证号、银行卡号、手机号等,确保敏感数据被精准处理。

保留数据可用性:在去除敏感信息的同时,最大程度保留数据的业务价值和统计分析价值,不影响数据在非敏感场景下的使用。

优点

有效保护敏感数据,降低数据在共享、测试、分析等场景下的泄密风险;满足合规要求,帮助企业应对数据隐私保护相关法规;使数据在安全的前提下实现更大价值,促进数据的合理利用。

五、构建数据沙箱环境

功能亮点

隔离运行空间:为数据处理和分析提供独立、封闭的虚拟环境,与外部网络和其他系统完全隔离,防止数据泄露到外部。

资源限制与监控:可对沙箱内的计算资源、存储资源进行限制,同时实时监控数据操作行为,一旦发现异常立即阻断。

数据单向流动控制:确保数据只能按照预设规则在沙箱内流动,禁止数据未经授权流出沙箱,保障数据的安全性。

优点

适合数据开发、测试和分析场景,在不泄露原始数据的前提下,满足业务需求;有效隔离数据风险,防止因外部攻击或内部误操作导致的数据泄露;便于对数据操作进行精细化管理和审计。

六、实施数据水印技术

功能亮点

隐形数据标识:将水印信息以不可见的方式嵌入数据中,不影响数据正常使用,同时为数据打上唯一标识。

溯源追踪功能:一旦发生数据泄密,可通过提取水印信息,追溯数据的来源、传播路径和使用者,快速定位泄密源头。

鲁棒性强:水印信息能够抵抗常见的数据处理操作,如压缩、格式转换、编辑修改等,确保水印的完整性和可识别性。

优点

对数据泄密起到威慑作用,减少内部人员主动泄密行为;在数据泄密事件发生后,可快速找到责任人,便于追究责任;实施成本相对较低,且不影响数据的正常应用和流通。

七、建立数据安全应急响应机制

功能亮点

快速响应流程:制定明确的应急响应流程,包括事件检测、评估、上报、处置和恢复等环节,确保在数据泄密事件发生时,能够迅速采取行动。

专业应急团队:组建由技术、法律、公关等多领域专业人员构成的应急团队,具备处理各类数据泄密事件的能力。

模拟演练与优化:定期开展应急演练,检验和优化应急响应机制,提高团队应对突发事件的协作能力和处置效率。

优点

最大限度降低数据泄密事件造成的损失,减少对企业声誉和业务的负面影响;提升企业应对数据安全危机的能力,增强企业的风险抵御能力;通过持续优化应急机制,不断完善企业数据安全防护体系。

编辑:玲子