文章摘要:机密信息如同企业的 “心脏”、个人的 “隐私屏障”,一旦泄露,后果不堪设想。从商业机密被窃取导致市场优势尽失,到个人隐私外泄引发骚扰危机,泄密风险如影随形。无论

机密信息如同企业的 “心脏”、个人的 “隐私屏障”,一旦泄露,后果不堪设想。

从商业机密被窃取导致市场优势尽失,到个人隐私外泄引发骚扰危机,泄密风险如影随形。

无论是企业想要守护核心竞争力,还是个人渴望捍卫隐私安全,都急需筑牢防泄密的坚固防线。

别忧心!其实防止机密泄密并非难事,接下来分享六种简单实用的方法,从技术管控到策略布局,全方位为你的机密信息穿上 “防护甲”,轻松化解泄密危机。

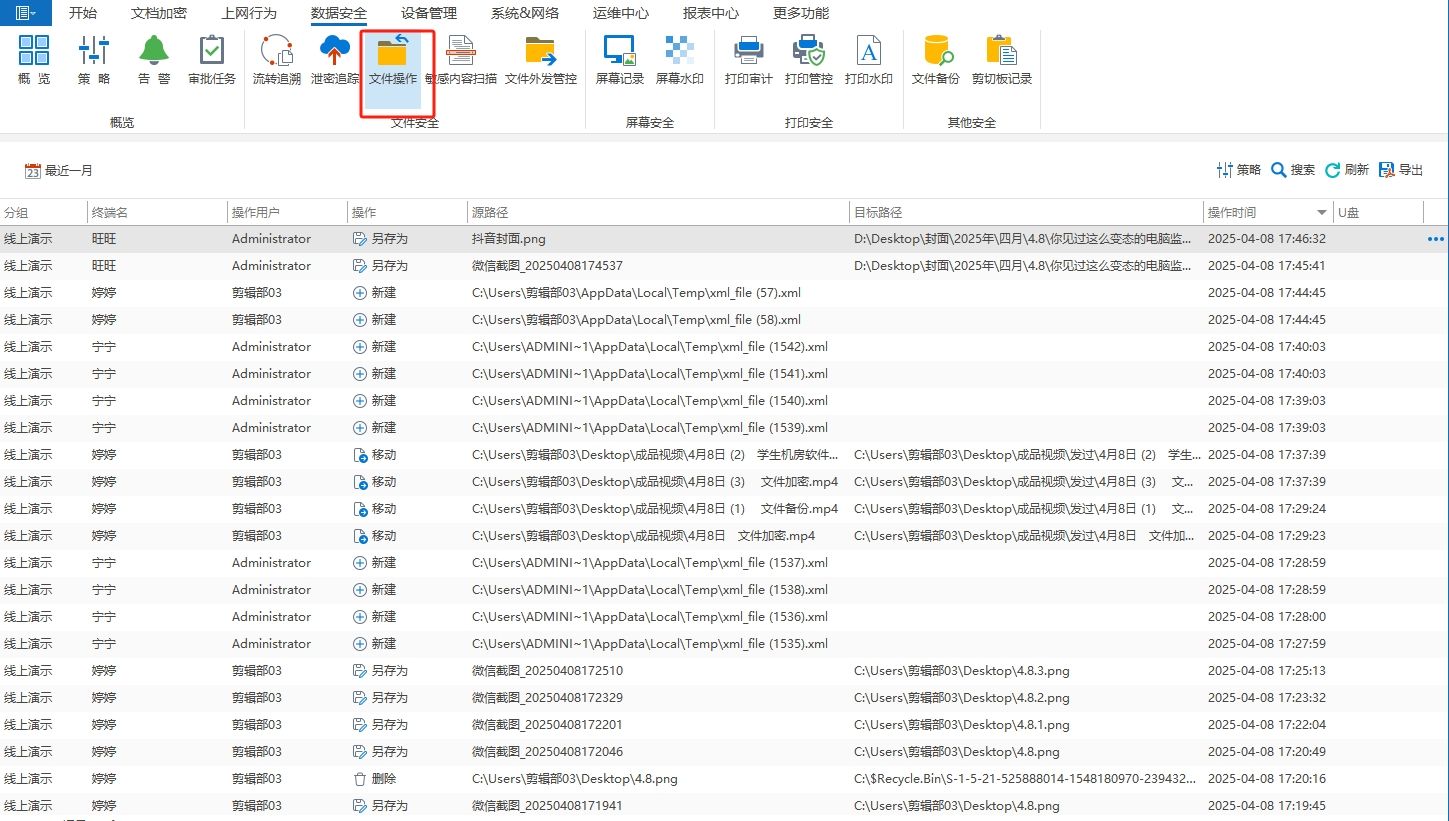

方法一:部署洞察眼 MIT 系统

功能:

文件加密:对各类格式的文件进行加密处理,采用先进的加密算法,将文件内容转化为密文存储,只有拥有正确解密密钥的授权用户才能将其还原为明文进行查看和使用,防止文件在存储状态下被非法获取和解读。

文件操作监控:记录员工对文件的操作行为,如文件的创建、删除、复制、移动等,尤其是对重要文件或敏感文件夹的操作,便于追溯和发现异常行为。

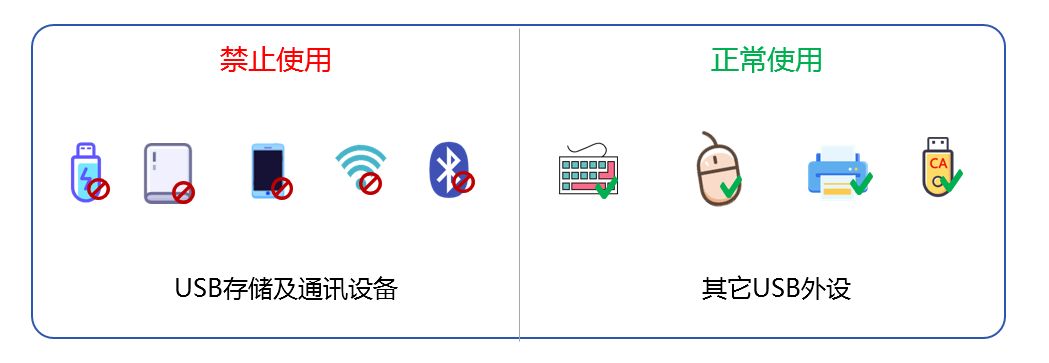

USB 端口控制:管理员可设定规则,允许或拒绝特定 USB 设备的访问,甚至能完全禁用 USB 存储设备,有效防止数据通过 U 盘被非法拷贝。

敏感信息识别:运用先进的机器学习算法和大数据分析技术,精准识别客户资料、财务信息、知识产权等敏感数据,并自动进行加密或拦截包含敏感信息的网络活动。

特点:

功能集成度高,一站式满足多种防泄密需求;监控精准细致,数据记录详实;策略设置灵活,可根据企业实际需求定制;兼容性强,适配多种操作系统与网络环境 。

方法二:实施网络准入控制(NAC)

网络准入控制通过严格管理设备接入,从网络入口处保障机密安全。

功能:

对接入企业网络的设备进行身份验证,只有通过认证的设备才能访问网络资源;根据设备类型、用户身份划分不同的网络访问权限,限制非授权设备接触机密数据;实时监测接入设备的安全状态,如是否安装杀毒软件、系统补丁是否更新,对存在安全隐患的设备进行隔离处理 。

特点:

从网络源头把控安全,有效防止外部非法设备入侵;权限划分细致,确保数据访问的最小化原则;动态监测设备安全,及时发现并处理潜在风险;与企业现有网络架构兼容性较好,便于部署 。

方法三:推行零信任安全模型

零信任安全模型打破传统网络安全边界,以 “永不信任,始终验证” 为原则保障数据安全。

功能:

对企业网络内所有的访问请求,无论来自内部还是外部,都进行严格的身份验证和权限核查;基于用户、设备、环境等多因素动态评估访问权限,实时调整访问策略;加密企业网络内部的数据传输,防止数据在内部流转过程中被窃取 。

特点:

颠覆传统安全理念,构建更严密的防护体系;动态权限评估灵活应对复杂场景;强化内部数据传输安全,减少内部泄密风险;适合数字化转型中的企业,提升整体安全水平 。

方法四:运用区块链技术存证

区块链技术凭借其去中心化、不可篡改的特性,为机密信息提供可靠存证手段。

功能:

将机密文件的关键信息,如文件哈希值、操作记录等存储在区块链上,形成不可篡改的时间戳;当发生数据泄露纠纷时,可通过区块链存证快速验证文件原始状态和操作历史;支持多节点共同维护数据,确保存证信息的真实性和完整性 。

特点:

数据存证具有极高的可信度,难以被篡改和伪造;多节点分布式存储保障数据安全性;存证过程透明可追溯,便于事后审计和追责;适用于对数据真实性要求高的场景,如合同、专利等机密保护 。

方法五:采用沙盒隔离技术

沙盒隔离技术通过创建独立运行环境,将机密数据与外界隔离。

功能:

为机密数据处理程序创建隔离的沙盒环境,限制程序对系统资源和外部网络的访问;在沙盒内运行的程序产生的数据被限制在沙盒内,无法随意外传;沙盒环境可快速重置,确保数据操作的安全性和独立性 。

特点:

物理隔离效果显著,有效阻断数据泄露途径;对系统资源占用少,不影响正常业务运行;操作灵活,可按需创建和销毁沙盒环境;适合处理敏感数据的临时任务,如数据分析、文件编辑等 。

方法六:构建蜜罐诱捕系统

蜜罐诱捕系统通过设置虚假目标,主动防御机密泄露风险。

功能:

在企业网络中部署仿真的蜜罐系统,模拟真实的业务系统和数据环境;当有非法访问尝试时,蜜罐系统记录攻击行为和攻击者信息,并及时告警;通过分析蜜罐系统捕获的数据,提前发现潜在的安全威胁和攻击手段。

特点:

变被动防御为主动防御,提前发现安全隐患;可收集大量攻击数据,帮助企业优化安全策略;对正常业务无干扰,部署灵活;适合用于检测外部黑客攻击和内部恶意行为 。

编辑:玲子