文章摘要:在数字化时代,数据泄露如同一把悬顶之剑:企业机密被窃取、个人隐私遭曝光、重要文件流入黑市……每一份未加密的文件都可能成为安全隐患。无论是商业竞争、黑客攻击,还是

在数字化时代,数据泄露如同一把悬顶之剑:企业机密被窃取、个人隐私遭曝光、重要文件流入黑市……每一份未加密的文件都可能成为安全隐患。

无论是商业竞争、黑客攻击,还是员工误操作,加密始终是保护数据安全的“第一防线”。

通过技术手段将文件转化为“密文”,只有授权者才能解锁查看,这不仅能抵御外部威胁,更能防范内部风险。

本文将分享六个实用加密方法,涵盖系统工具、硬件设备、前沿技术等多维度,帮助您一步到位构建文件安全屏障,让机密数据固若金汤!

一、文件加密的重要性

加密通过将文件转化为“密文”,只有持有密钥的人才能解密查看。

无论是个人文档、企业机密还是敏感数据,加密都能有效防止非法访问,是数据安全的“第一道防线”。

二、六个文件加密方法,安全又实用!

方法1:部署洞察眼MIT系统

操作步骤与功能:

1. 安装部署:

○ 在企业服务器或终端批量安装洞察眼MIT系统,支持统一管理。

2. 文件加密与权限管控:

○ 透明加密:采用加密技术对文件进行加密。在透明加密模式下,访问加密文件时,自动解密,保存时,自动加密,不需要改变员工的操作行为习惯。

○ 权限分级管理:根据员工的职责、岗位设置不同权限(只读、可查看不可复制、完全控制)。这样精细化的权限设置,有效防止内部越权访问。

3. 行为监控:

○ 精准记录文件新建、修改、删除、外发等操作,一旦文件发生异常,通过记录,能快速追溯异常行为。

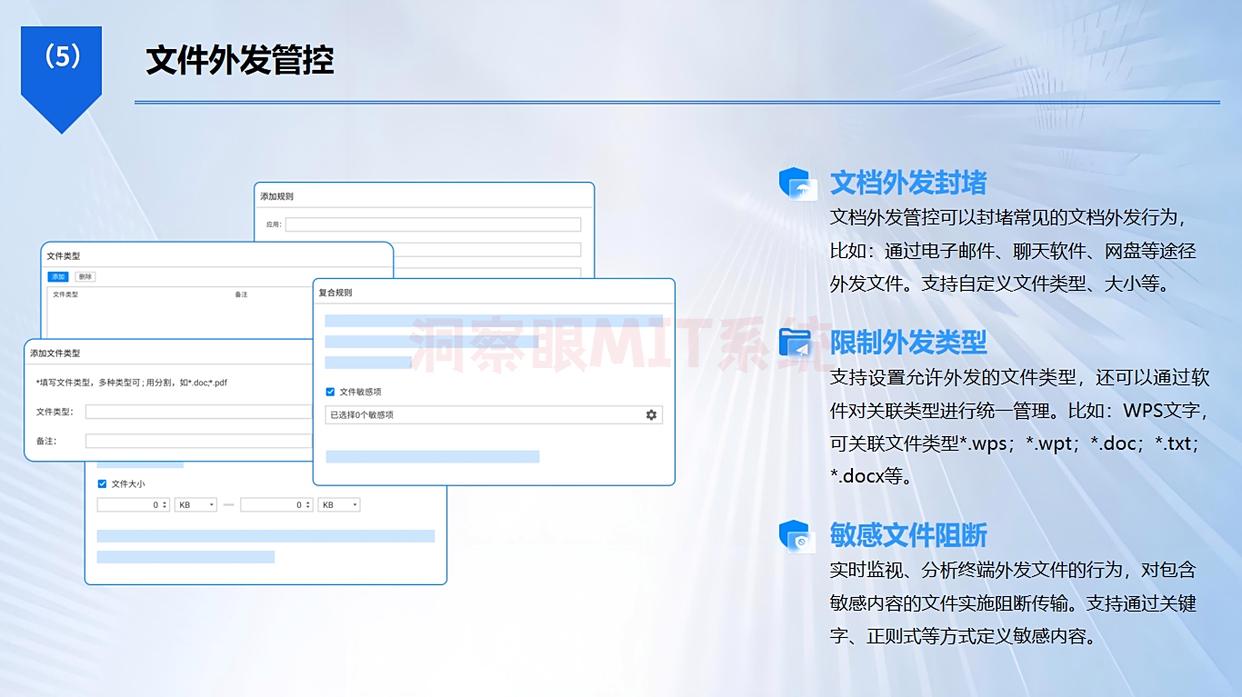

4. 文件外发管控:

○ 当文件需要外发时,可对文件进行加密,也可设置文件有效期,打开次数、禁止复制等权限,防止文件在外发期间二次泄露。

适用场景:

● 中大型企业、金融机构等对数据安全要求极高的场景,满足合规需求。

优点:

● 功能全面,覆盖加密、监控、管控;

● 策略灵活,可根据企业需求定制;

● 审计功能助力数据合规管理,防止内外泄密。

方法2:使用macOS FileVault(系统级全盘加密)

操作步骤:

1. 打开“系统偏好设置”→“安全性与隐私”→“FileVault”。

2. 点击“开启FileVault”,设置恢复密钥并加密整个磁盘。

适用场景:

● 保护Mac电脑中的所有文件,防止设备丢失或被盗后数据泄露。

优点:

● 系统自带,免费使用;

● 全盘加密,安全性高且透明。

方法3:零知识证明加密工具(如Tresorit)

操作步骤:

1. 注册Tresorit账号,下载客户端或通过网页端使用。

2. 上传文件至加密空间,系统采用零知识证明技术,确保服务商无法解密数据。

3. 分享文件时可设置访问权限(如密码、有效期)。

适用场景:

● 对隐私保护要求极高,需防止第三方窥探的用户。

优点:

● 真正的“零知识”,服务器不存密钥;

● 跨平台支持,文件共享安全便捷。

方法4:AI智能加密软件(如“XXX AI加密工具”)

操作步骤:

1. 安装AI加密工具,选择需加密的文件或文件夹。

2. 工具自动识别敏感内容(如身份证号、银行账户),仅加密关键部分。

3. 设置访问密码或生物识别验证(如指纹)。

适用场景:

● 快速加密大型文件,减少资源消耗,同时保护核心信息。

优点:

● 智能识别,加密效率更高;

● 局部加密不影响文件整体使用。

方法5:区块链加密存储(如“Filecoin+加密插件”)

操作步骤:

1. 使用支持Filecoin的加密插件(如“XXX Filecoin插件”)。

2. 上传文件时自动分片加密,存储于分布式区块链网络。

3. 通过私钥或助记词恢复文件,确保数据不可篡改。

适用场景:

● 长期保存重要文件,防止单点故障或数据篡改。

优点:

● 去中心化存储,抗攻击性强;

● 加密与分布式技术结合,安全性极高。

方法6:物理隔离加密(如离线加密硬盘+双因素认证)

操作步骤:

1. 购买支持双因素认证的加密硬盘(如指纹+密码)。

2. 将重要文件存入硬盘,拔出后断开网络连接。

3. 使用时需通过指纹和密码双重验证解锁。

适用场景:

● 极端安全场景,如军事、科研机构,或对网络攻击零容忍的企业。

优点:

● 离线存储+双重验证,近乎“不可破解”;

● 硬件加密,无需依赖软件。

三、选择加密方法的建议

1. 个人用户:优先选择系统原生加密(如FileVault)、零知识工具或AI加密,兼顾便捷与安全。

2. 企业用户:部署洞察眼MIT系统,实现集中加密、权限管控与审计,满足合规需求。

3. 高隐私需求:使用零知识或区块链加密,确保数据“上帝之手”也无法访问。

4. 极端安全场景:物理隔离+双因素认证,打造“铜墙铁壁”。

5. 定期更新密钥:避免长期使用同一密码,降低破解风险。

编辑:玲子