文章摘要:在信息如洪流奔涌的数字时代,企业既依赖网络驱动效率,也面临数据泄露、效率流失等风险。员工上网行为管理如同在浩瀚网络海洋中掌舵:既要保障合规与安全,又要避免过度监

在信息如洪流奔涌的数字时代,企业既依赖网络驱动效率,也面临数据泄露、效率流失等风险。

员工上网行为管理如同在浩瀚网络海洋中掌舵:既要保障合规与安全,又要避免过度监控引发信任危机。

如何平衡效率、安全与人性化管理?

历经25年实践,我们提炼出五种创新方法——从技术工具到管理策略,从智能分析到隐私保护,为企业提供多维监控方案,助力在复杂网络环境中找到破局之道。

这些方法兼顾刚性管控与柔性智慧,让管理不再是“猫鼠游戏”,而是规范与信任的双赢。

一、部署洞察眼MIT系统

核心价值:

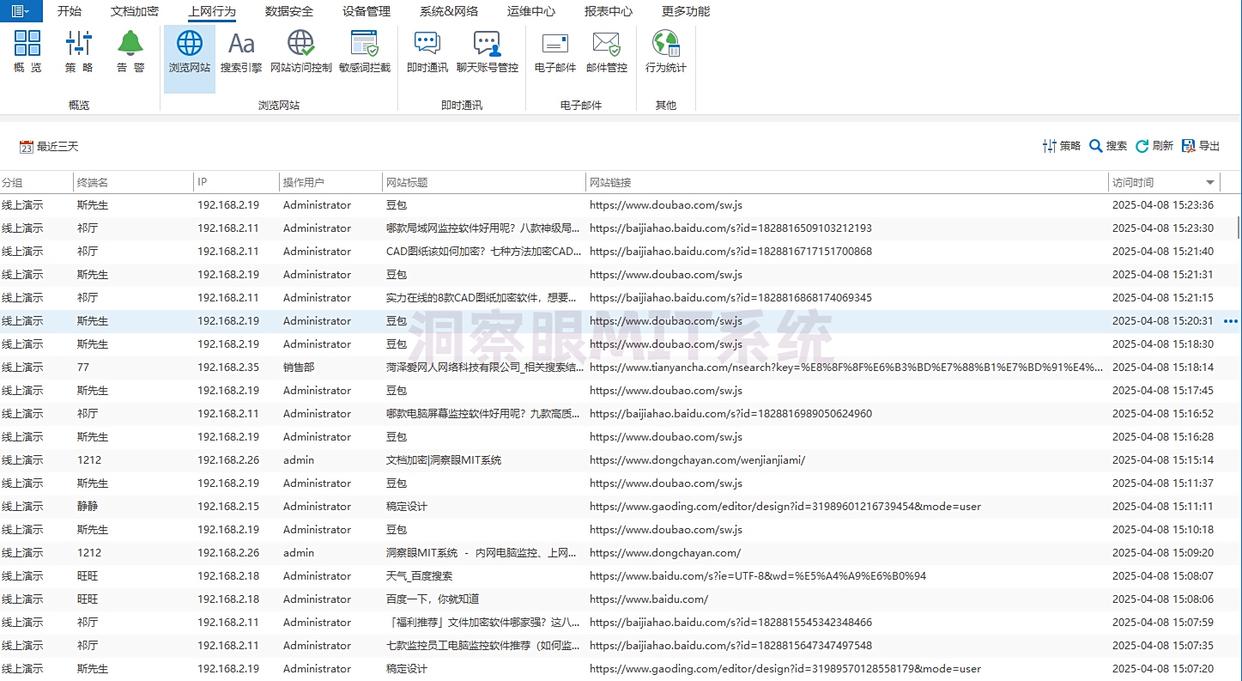

1. 上网行为管控:准确记录员工访问的网站、使用的应用程序,并支持设置网站黑白名单。企业可依据自身需求,禁止员工在工作时间访问娱乐、社交等无关网站,限制运行非工作相关应用程序,引导员工合理利用网络资源,提升工作效率。

2. 网络浏览记录:详细记录员工网络浏览历史,包括访问网址、浏览时间及时长等信息。管理者可通过日志分析员工上网行为,制定上网策略。

3. 网站访问管控:支持自定义网站黑白名单,一键禁止员工访问娱乐、购物、社交等与工作无关的网站,避免员工在工作时间沉迷网络。

4. 精准流量管理:实时监测员工上网流量,分析流量来源与占比,快速识别高带宽占用应用或操作。

实施要点:

● 支持Windows/Mac/Android跨平台部署;

● 提供轻量级基础版与定制化企业版;

● 定期更新AI模型,应对新型威胁。

适用场景:中大型企业、多终端管理、数据安全要求高的场景。

二、行为基线建模与异常预警

方法原理:通过机器学习分析员工日常操作习惯(访问时间、软件使用频率等),建立行为基准,自动识别偏离行为(如深夜访问核心系统)。

实施步骤:

1. 采集至少3个月的历史行为数据;

2. AI算法训练个人/团队行为模型;

3. 实时比对当前行为,触发偏离预警并分级响应。

优点:智能化降低误报率,动态适应员工习惯变化。

适用场景:金融机构、研发团队等高风险岗位。

三、应用使用白名单管控

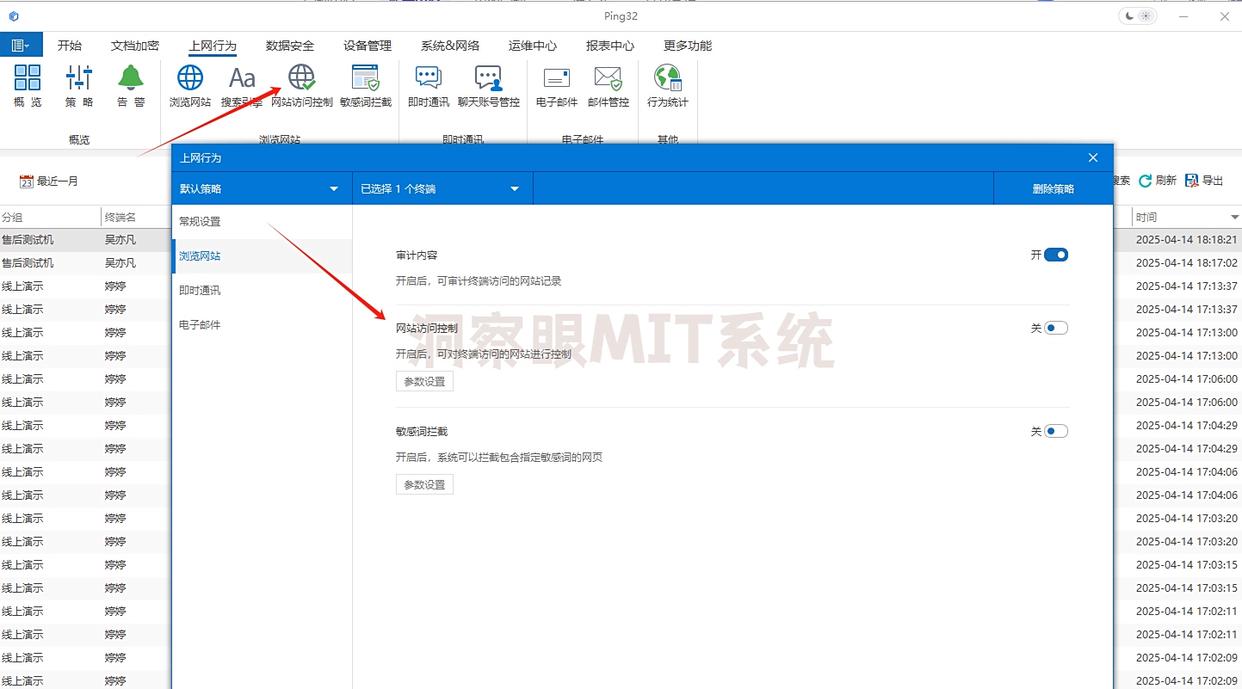

方法原理:仅允许员工设备运行指定办公软件(如Office、设计工具),屏蔽娱乐、社交或高风险应用。

实施步骤:

1. 在终端部署应用管控软件;

2. 创建应用白名单与黑名单;

3. 设置策略(如工作时段禁用非办公应用)。

优点:直接提升专注度,防止分心或违规操作。

注意事项:需弹性管理,避免“一刀切”影响临时需求。

四、数据泄露防护(DLP)全链路追踪

方法原理:通过内容识别技术,追踪敏感文件从创建、修改到外发的完整链路,拦截违规外传行为。

实施步骤:

1. 定义敏感数据关键词(如客户信息、合同条款);

2. 在终端、邮件、云盘等渠道部署DLP模块;

3. 强制加密或审批流程,拦截高风险外发操作。

优点:精准防泄密,支持合规审计追溯。

适用场景:律所、医疗机构、制造业等高保密行业。

五、网络流量深度分析

方法原理:通过硬件或软件实时解析网络流量(TCP/IP、DNS、HTTP等),识别异常流量模式、可疑端口通信及数据外传行为。

实施步骤:

1. 部署流量监控设备(如NetFlow分析器或云端流量探针);

2. 设置流量阈值与敏感词过滤规则;

3. 生成流量报表,追踪大流量传输或未知协议通信。

优点:快速定位网络攻击、数据泄露源头,适用于中大型企业网络运维。

风险提示:需专业配置,避免误报或资源过度消耗。

总结:技术与管理双轮驱动的监控哲学

五种方法各有侧重:流量分析抓宏观风险,行为基线建模智能化识别,应用管控直击效率痛点,DLP构筑数据防线,而洞察眼MIT系统则作为“中枢系统”整合多维能力。

建议企业根据规模与需求灵活组合——例如,中小团队可优先部署洞察眼MIT系统实现轻量级管控,大型企业可叠加DLP与远程控制构建纵深防御体系。

监控的本质是规范而非束缚,通过技术与管理协同,既能释放生产力,也能筑牢安全底线。

编辑:玲子