文章摘要:在信息时代,企业犹如航行在数据海洋中的巨轮,员工的上网行为既是推动发展的动力,也可能成为泄露机密、降低效率的暗礁。随着远程办公普及与网络安全威胁升级,如何有效规

在信息时代,企业犹如航行在数据海洋中的巨轮,员工的上网行为既是推动发展的动力,也可能成为泄露机密、降低效率的暗礁。

随着远程办公普及与网络安全威胁升级,如何有效规范员工网络活动,成为管理者亟待解决的课题。

监控并非单纯的“监督”,而是通过技术、策略与管理的融合,构建安全与效率的平衡体系。

本文将手把手传授2025年最新的五种监控方法,从硬件部署到智能分析,从制度约束到行为洞察,助你在合规框架内,精准掌控员工上网行为,护航企业数据安全与运营效能。

一、部署洞察眼MIT系统

步骤:

1. 安装与部署:在管理端和员工电脑安装洞察眼MIT系统客户端,支持Windows、Mac、Linux等系统,确保网络连通。

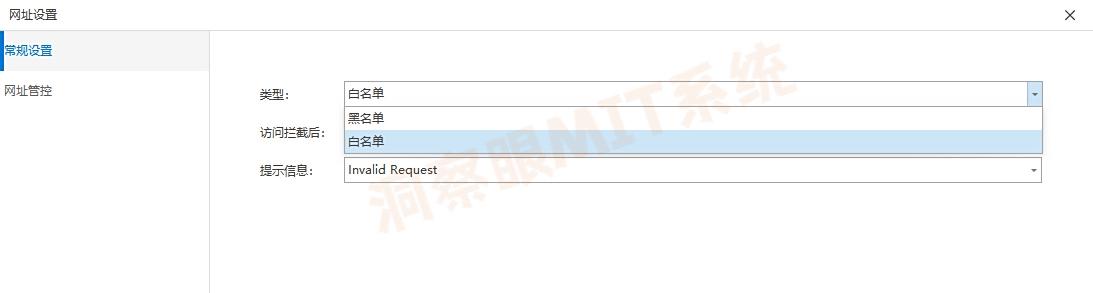

2. 策略配置:登录管理平台,设置监控权限(如屏幕录像、网页审计、应用限制),自定义敏感词库和网址黑白名单。

3. 实时监控与报警:通过控制台实时查看员工屏幕、浏览记录、文件操作等,系统自动识别异常行为(如敏感文件外发)并触发警报。

优势:

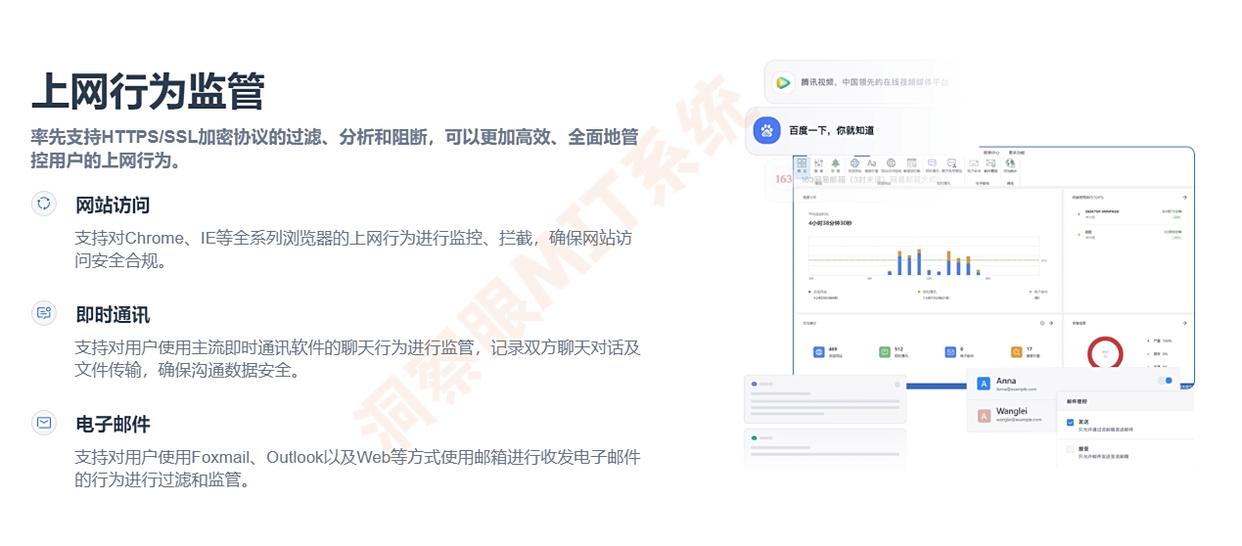

● 上网行为管控:详细记录网站浏览记录、软件的运行情况、邮件的收发情况、聊天的内容等。可自定义设置黑白名单,限制网站的访问以及软件的使用。

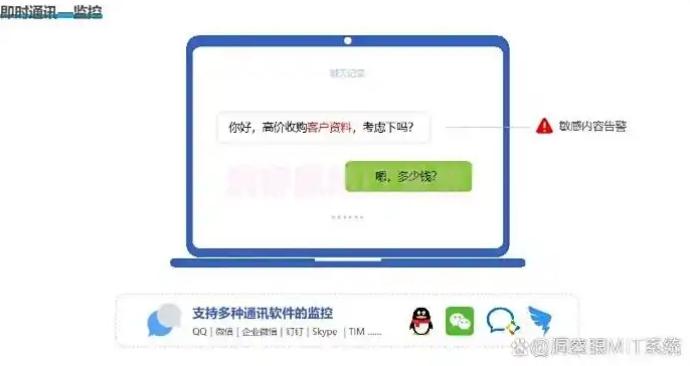

● 即时通讯监控:对微信、QQ、企业微信等进行深度监控,包括聊天时间、聊天对象以及聊天发送的图片、文件等。

● 邮件监控:全面监控邮件的收发情况,包括邮件的标题、邮件内容、附件内容以及发件人、收件人等,防止敏感内容通过邮件泄露。

● 网站访问管控:可详细记录员工访问过的网站,包括网站的标题、关键词、停留时长等,还可自定义设置网站黑白名单,限制员工访问与工作无关的网站(游戏、购物等),让员工专注于工作,提高工作效率。

适用场景: 中大型企业、对数据安全要求高的行业(如金融、科技)。

二、终端行为分析工具

步骤:

1. 安装客户端:在员工终端部署OSQuery或Tanium代理,支持跨平台操作。

2. 编写查询规则:通过SQL-like语法或预定义脚本,实时查询终端状态(如进程、网络连接、注册表变更)。

3. 警报与响应:设置异常阈值(如突然增加的进程数),系统自动触发警报并生成报告。

优势:

● 轻量级且高效:低资源占用,适合大规模终端管理。

● 灵活定制:支持自定义查询,精准定位异常行为。

● 实时响应:快速识别终端入侵或违规操作。

适用: 技术驱动型企业、需要深度终端监控的场景。

三、网络准入控制(NAC)+ 身份认证

步骤:

1. 部署NAC设备:在交换机或路由器前部署NAC设备(如Cisco ISE、OpenNAC)。

2. 配置认证策略:要求员工设备通过802.1X认证或证书认证,才能接入企业网络。

3. 动态权限分配:根据身份角色(如普通员工、管理员)分配网络访问权限,限制未授权访问。

优势:

● 入口级管控:从源头控制终端接入,防止非法设备联网。

● 合规加固:满足ISO、NIST等网络安全标准。

● 动态策略:实时调整权限,降低风险暴露。

适用: 对网络安全性要求极高的企业(如医疗、政府机构)。

四、AI驱动的用户行为分析

步骤:

1. 集成UEBA平台:选择合规的UEBA工具(如Exabeam、Sumo Logic),连接企业日志源(如AD、防火墙、终端日志)。

2. 建立行为基线:通过机器学习分析员工日常操作,生成正常行为模型。

3. 异常检测与响应:系统自动识别偏离基线的行为(如非工作时间访问核心系统),触发警报或自动阻断。

优势:

● 智能威胁识别:无需规则预设,自动适应环境变化。

● 减少误报:基于行为上下文判断风险,降低人工排查成本。

● 主动防御:预测潜在数据泄露或内部攻击。

适用: 大型企业、高复杂度网络环境。

五、员工培训与行为政策

步骤:

1. 制定清晰政策:发布《员工上网行为准则》,明确可接受/禁止行为(如禁止访问非法网站、敏感数据外传)。

2. 定期培训与考核:开展网络安全培训,结合模拟演练提升意识,定期考核合规情况。

3. 技术工具辅助:通过洞察眼MIT系统等工具记录违规行为,作为培训反馈依据。

优势:

● 以人为本:从根源减少违规动机,提升员工自律性。

● 合规性保障:政策+技术双保险,满足法规要求。

● 长期效果:培养安全文化,降低管理成本。

适用: 各规模企业,尤其适用于需要长期改善行为管理的场景。

编辑:玲子