文章摘要:在信息洪流奔涌的2025年,电脑如同数字世界的“诺亚方舟”,承载着人类智慧与机密。古有“明察秋毫,防患未然”之智,今有技术织就的“天网”,守护数据安全。无论是企

在信息洪流奔涌的2025年,电脑如同数字世界的“诺亚方舟”,承载着人类智慧与机密。

古有“明察秋毫,防患未然”之智,今有技术织就的“天网”,守护数据安全。

无论是企业机密如星辰般闪烁,还是个人隐私若烛火需呵护,电脑监控已成必修课。

当AI与量子计算重塑技术边界,新的监控方法如“北斗导航”般精准,既透视风险,又赋能管理。

本文揭开六重守护之术,助你在信息浪潮中筑起无形长城,让安全与效率并行不悖,如“鲲鹏展翅,御风而行”!

一、部署洞察眼MIT系统

功能:

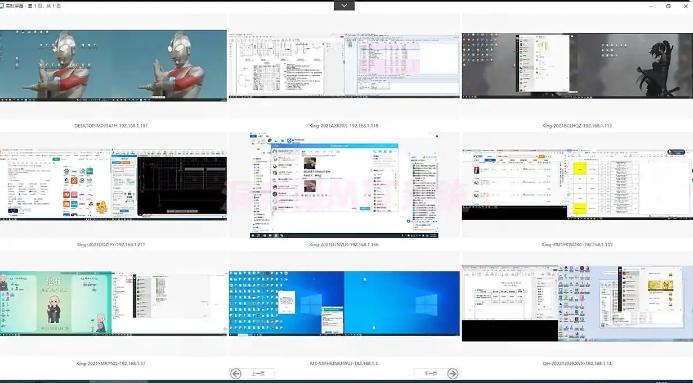

1. 多维屏幕行为:

○ 支持多显示器同时监控,捕捉所有屏幕活动,防止员工通过切换屏幕规避监管。

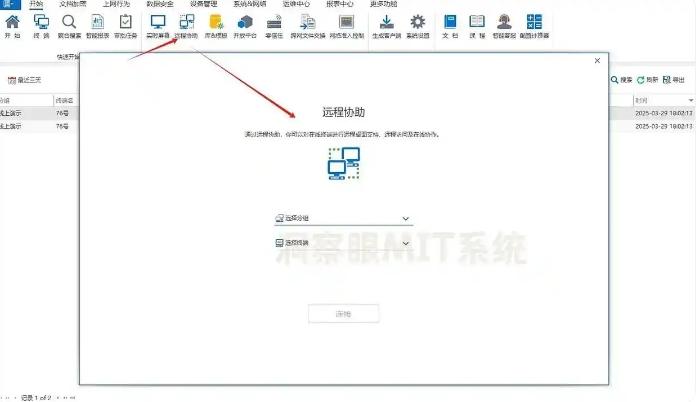

2. 远程协助:

○ 可远程连接员工电脑,特别是在处理紧急电脑问题时,能够迅速响应,保障员工工作的正常开展。并且,该系统在远程控制过程中支持双向文件传输,方便工作资料的共享与管理。

3. 网络活动监控:

○ 详细记录员工网络浏览历史,包括访问网址、浏览时间及时长等信息。管理者可通过日志分析员工上网行为,制定上网策略。

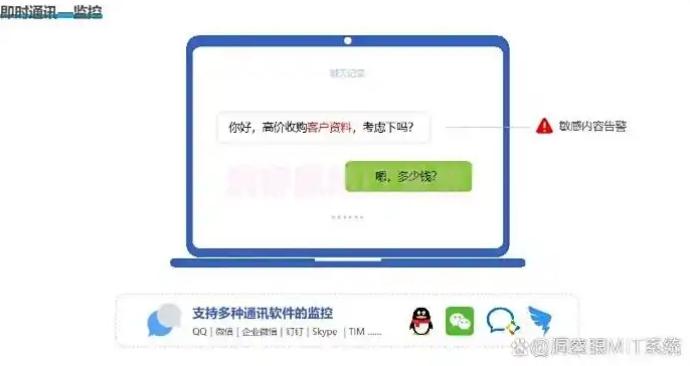

4. 即时通讯监控:

○ 对主流即时通讯工具,如微信、QQ、钉钉等的聊天记录进行监控,完整记录聊天时间、对象以及文字、图片、文件传输等内容。帮助管理者了解员工间的工作沟通状况。

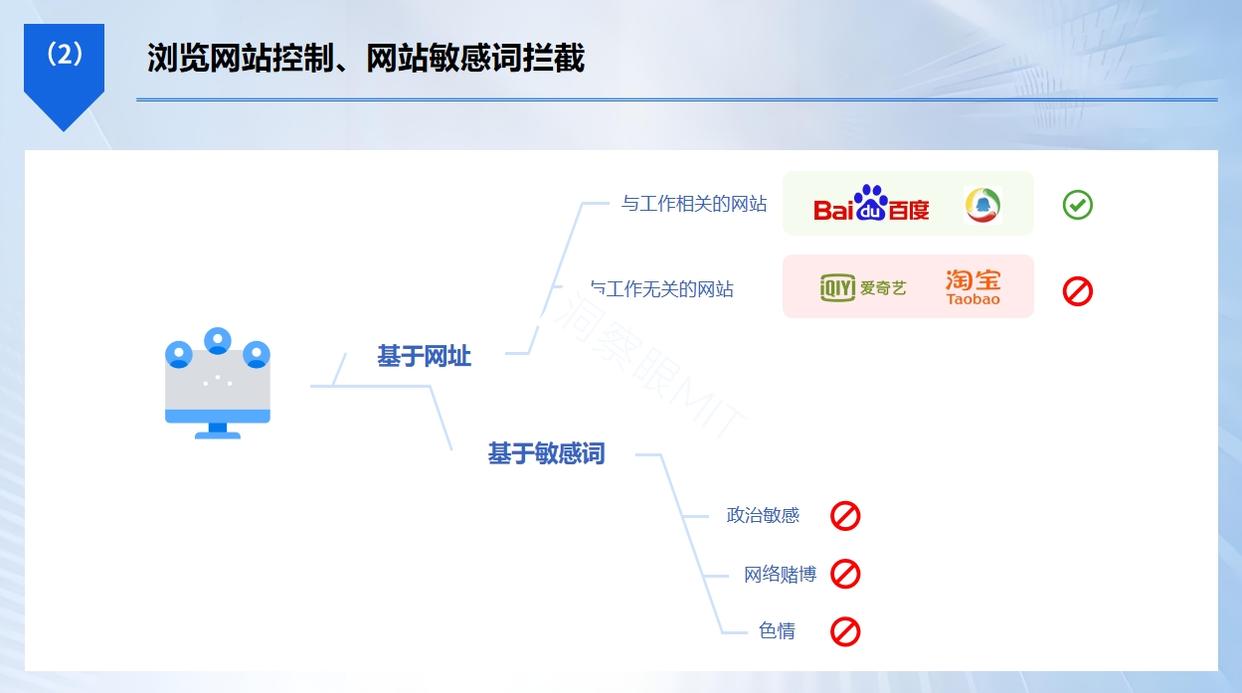

5. 网站访问监控:

○ 可自定义设置网站黑白名单,一键限制员工访问与工作无关的网站,让员工专注于工作,提高效率。

应用场景:大型企业、军工、医疗等高安全需求行业,需全链路数据管控与合规管理。

二、云服务行为监控

功能:

1. API调用追踪:记录所有云服务(如Office 365、Dropbox)的API操作,识别异常数据上传/下载、权限变更等行为。

2. 影子IT检测:自动发现未经授权的云服务使用(如员工私自注册协作工具),避免企业数据流入未知平台。

3. 合规审计日志:生成符合行业标准的操作记录,支持一键导出用于法规检查。

应用场景:企业IT部门监管云服务使用,确保数据合规性与成本可控。

优势:聚焦云端操作,弥补传统监控对SaaS平台的盲区,提升透明度。

三、多模态生物识别验证

功能:

1. 混合生物认证:结合指纹、虹膜、声纹等多生物特征,防止伪造或盗用单一验证方式。

2. 行为生物识别:通过分析打字节奏、鼠标移动轨迹等动态特征,持续验证用户身份,识别“账号共享”行为。

3. 无感认证集成:嵌入操作系统或应用,用户无需主动操作即可完成身份确认,兼顾便捷与安全。

应用场景:高安全需求的个人设备、企业登录验证,或防止未成年人绕过身份限制。

优势:生物特征唯一性大幅提升安全性,无感体验减少用户抵触。

四、威胁情报平台集成

功能:

1. 实时威胁共享:接入全球威胁情报数据库,同步最新恶意IP、漏洞信息、攻击手法,提前阻断已知威胁。

2. 攻击链分析:通过“ATT&CK框架”建模,还原攻击路径(如从钓鱼邮件到横向移动),辅助溯源与防御优化。

3. 自动化响应:当检测到匹配威胁时,自动触发隔离、告警或阻断措施,减少人工响应延迟。

应用场景:企业安全运营中心(SOC)、对抗高级持续性威胁(APT)的场景。

优势:借助集体安全智慧,快速应对新型攻击,降低“零日漏洞”风险。

五、边缘计算实时审计

功能:

1. 边缘设备监控:在终端设备(如PC、物联网设备)部署轻量级审计模块,实时捕获本地操作(文件修改、进程启动等)。

2. 分布式加密存储:审计数据分散存储于边缘节点,防止单点泄露导致全部数据暴露。

3. 异常行为聚合分析:将多设备数据汇总,通过机器学习识别跨设备协同攻击(如多电脑同时发起数据导出)。

应用场景:工业控制、分布式办公环境,或需零延迟审计的场景。

优势:数据不依赖云端,降低传输延迟与隐私风险,增强实时防护能力。

六、零信任网络访问控制

功能:

1. 动态身份验证:基于用户身份、设备状态、地理位置等多维度信息,实时评估访问权限,拒绝未授权设备连接。

2. 微分段隔离:将网络划分为最小单元,即使内部设备被入侵,攻击范围也会被限制在单一“段”内。

3. 持续监控与自适应策略:AI分析用户行为模式,当检测到异常(如频繁访问敏感资源)时,自动调整权限或触发警报。

应用场景:适用于多云环境、远程办公场景,防止外部攻击与内部权限滥用。

优势:颠覆传统“内网信任”模式,将安全验证贯穿始终,降低数据泄露风险。

编辑:玲子