文章摘要:在信息爆炸的时代,数据泄露如同一场无声的战争。企业机密被窃取、个人隐私曝光、重要文件不翼而飞……每一次泄密事件都像一颗“数字炸弹”,引发信任危机、法律纠纷甚至商

在信息爆炸的时代,数据泄露如同一场无声的战争。

企业机密被窃取、个人隐私曝光、重要文件不翼而飞……每一次泄密事件都像一颗“数字炸弹”,引发信任危机、法律纠纷甚至商业崩盘。

无论是企业高管、职场员工还是普通用户,都可能成为泄密的受害者或“帮凶”。

如何在这场战争中守护自己的“数据领土”?

答案藏在七个实用方法中,它们将为你筑起层层防护,让机密安全无忧。从技术到意识,从管理到创新,让我们一同揭开防泄密的智慧密码!

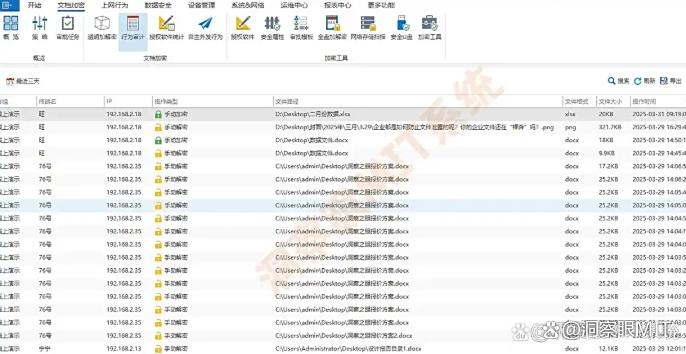

一、部署洞察眼MIT系统

核心功能:

1. 透明加密:运用文件过滤驱动透明解密技术,从文档创建起就自动加密。当员工在日常工作中创建、编辑文档时,文件的保存、加密和解密由后台加密驱动内核自动完成,对合法用户完全透明,员工几乎感觉不到加密过程,不改变其工作流程和使用习惯。

2. 敏感内容识别:利用先进的内容识别技术,能够自动检测文件中的敏感信息,如个人身份信息、财务数据、商业机密以及各类关键字(如涉及企业核心技术的专业词汇、特定项目的敏感代号等)。企业可自定义敏感关键词库,一旦文件内容包含敏感信息,软件将自动触发加密或警告机制。

3. 外发文件全控制:支持对文件的外发权限进行精细控制,管理员可以为不同用户或部门设置不同的文件外发操作权限,如读取、编辑、打印、转发等。并且,能对每个外发文件进行细粒度权限管理,限制浏览时间、次数、打印权限、显示水印等。

4. 行为审计:能够实时跟踪文件的全生命周期操作,详细记录操作的时间、用户、IP 地址等信息。当文件被创建、打开、编辑、复制、删除、打印时,系统都会生成对应的操作日志。

亮点:智能识别+主动管控,降低内部泄密风险,尤其适合制造业、金融等高敏感行业。

二、员工背景调查与安全协议:从源头把控风险

实施策略:

● 入职前进行背景调查,核实敏感岗位人员信用记录;

● 签订《保密协议》与《竞业限制协议》,明确泄密后果;

● 定期心理评估,识别潜在风险员工(如经济压力、情绪异常)。

核心价值:筛选可靠人员,通过法律约束与心理干预双重防范内部风险。

三、数据分类与标记:精准保护“关键少数”

操作步骤:

1. 识别敏感数据(如客户信息、财务数据、核心技术);

2. 按敏感度分类(绝密、机密、内部、公开);

3. 标记文件并分配对应保护措施(加密、权限锁、审计跟踪)。

优势:集中资源保护核心数据,避免“撒网式”低效防护,降低管理成本。

四、区块链存证:数据“不可篡改”的公证链

技术应用:

● 将关键数据(如合同、专利文件)哈希值上链存储;

● 利用区块链的不可篡改性,证明数据完整性;

● 发生泄露争议时,提供法律认可的原始数据证据。

创新点:防止数据被篡改或否认,增强法律维权能力,适合需要高可信度的场景。

五、多因素认证(MFA):登录环节的“多重保险”

实施步骤:

1. 关键系统启用MFA(如密码+指纹+短信验证码);

2. 限制登录IP范围(仅允许公司网络或VPN访问);

3. 定期更换认证方式(如每月更新验证码设备)。

效果:大幅降低账号被破解风险,即使密码泄露,攻击者仍无法登录。

六、物理安全控制:守住“最后一道防线”

措施组合:

● 重要区域安装指纹门禁+监控摄像头;

● 服务器机房设置24小时值守或生物识别进入;

● 敏感设备(如加密U盘)使用防盗锁或定位追踪。

必要性:再高级的技术防护,也需物理安全兜底,防止“直接偷取”数据。

七、威胁狩猎:主动搜索潜在泄露风险

方法:

1. 定期模拟攻击(如钓鱼邮件测试、漏洞扫描);

2. 分析日志中的异常行为(如非工作时间高频访问);

3. 利用AI工具识别“隐藏”风险(如加密流量中的恶意传输)。

价值:从被动防御转向主动“捕猎”,提前发现未知威胁,阻断潜在泄露。

让机密“锁”在手中,从学会防泄密开始!