文章摘要:“信息安全如堤坝,溃于蚁穴而千里失守。”在数字化浪潮席卷全球的今天,公司信息泄密早已从“偶发风险”演变为“生存挑战”。客户数据、商业机密、核心技术……每一项重要

“信息安全如堤坝,溃于蚁穴而千里失守。”在数字化浪潮席卷全球的今天,公司信息泄密早已从“偶发风险”演变为“生存挑战”。

客户数据、商业机密、核心技术……每一项重要资产都可能成为黑客觊觎的目标,内部误操作、供应链漏洞更如暗礁潜伏。

企业如何在纷繁复杂的威胁中守住数据“命脉”?

本文将带你深入不同场景的防泄密策略,解析技术、管理、策略多维度的解决方案,助你找到最适合的防护路径,让数据安全不再是难题,而是企业发展的坚实底气。

方法一:部署洞察眼MIT系统

核心思路:用AI与自动化技术,实现“防、控、查、治”一体化。

操作指南:

1. 文件加密:包括透明加密、落地加密以及复制和剪贴板加密。透明加密使文件在企业内部可正常使用,外发则变为乱码;落地加密对传至电脑的文件自动加密,保障存储安全;复制和剪贴板加密可防止数据在复制粘贴过程中被窃取。

2. 敏感文件报警:内置敏感文件识别引擎,一旦检测到敏感文件被非法访问或操作,会立即发出报警提示,以便管理员迅速采取措施。

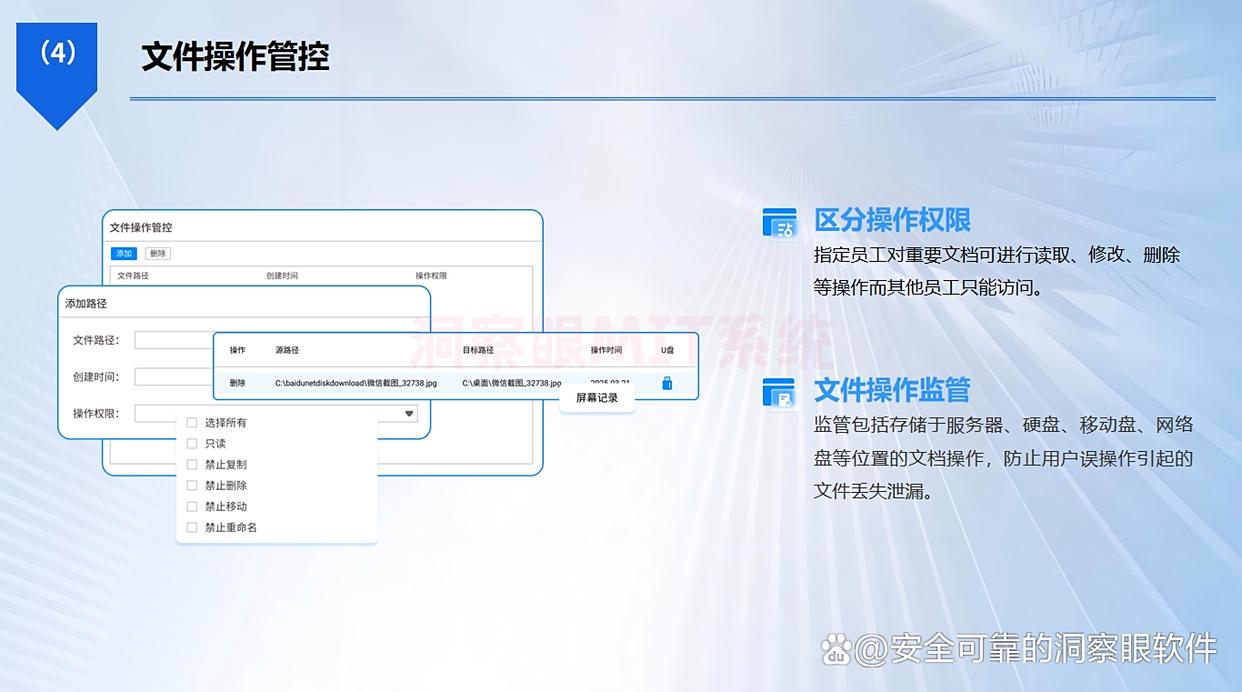

3. 文件操作权限设置:支持细粒度的文件操作权限设置,可设置安全区域限制部门间文件互访,还能设置文件的新建、删除、拷贝等权限,防止越权访问。

4. 离线管控:员工外出办公时可开启离线模式并设置有效时间,过期后加密文件无法打开,预防设备丢失导致的数据泄露。

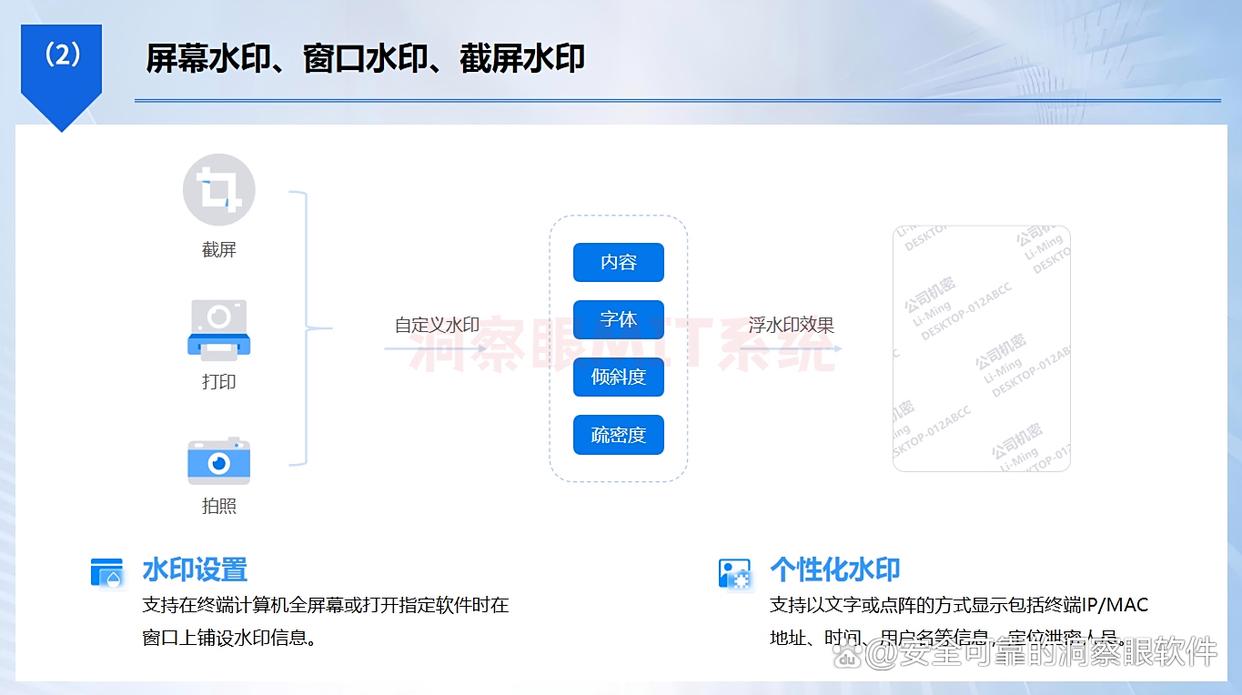

5.文档水印:支持在文档中添加打印水印、文档发送水印、截屏水印等,一旦文档泄露,可通过水印追溯泄密源头。

适用场景:中大型企业、涉密部门或需应对复杂安全威胁的机构。

方法二:数据丢失防护(DLP)系统

核心思路:自动识别并阻止敏感数据外泄。

操作指南:

1. 部署DLP系统,实时监控文件、邮件、聊天工具中的敏感信息;

2. 设置策略拦截违规外发(如含信用卡号、身份证号文件的上传);

3. 自定义敏感数据规则,匹配企业特有信息(如专利代码、合同模板)。

适用场景:处理大量客户数据、财务数据的行业(金融、医疗、电商)。

方法三:供应链安全审计

核心思路:合作伙伴的弱点可能成为你的泄密通道。

操作指南:

1. 对供应商、外包商进行安全资质评估,签署严格保密协议;

2. 限制第三方访问权限,仅开放必要数据接口;

3. 定期审计供应链数据交互,监控异常访问行为。

适用场景:依赖外部协作、有复杂供应链的企业(如制造业、科技企业)。

方法四:AI驱动的异常行为监测

核心思路:用机器学习识别非典型操作,提前预警泄密行为。

操作指南:

1. 部署AI安全分析平台,学习员工正常行为模式;

2. 设置规则识别异常(如非工作时间批量下载、频繁访问无关数据);

3. 结合用户画像,对高风险账号自动触发二次验证。

适用场景:员工行为复杂、传统审计难以覆盖的企业,特别适合大型组织。

方法五:加密与去标识化双管齐下

核心思路:既保护数据内容,又避免敏感信息被关联识别。

操作指南:

1. 对核心数据采用AES-256加密,确保静态与传输安全;

2. 对非必要数据(如客户姓名、地址)进行去标识化处理;

3. 在测试、开发环境中使用匿名化数据,防止误泄露。

适用场景:需满足GDPR、CCPA等隐私法规的企业,或处理高度敏感数据的机构。

方法六:零信任架构落地

核心思路:默认所有访问请求都是可疑的,持续验证身份与权限。

操作指南:

1. 实施“永不信任,始终验证”原则,取消默认网络权限;

2. 部署微隔离技术,将网络分段,限制横向移动攻击;

3. 使用动态身份认证(如多因素认证、行为分析认证)。

适用场景:远程办公多、网络攻击频繁的企业,尤其是云计算与混合办公场景。

如何选择最适合的方法?

● 小型企业:优先选择AI行为监测、DLP系统快速搭建基础防护,同时加强供应链审计。

● 中型企业:结合零信任架构与加密+去标识化,逐步部署洞察眼MIT系统提升智能化。

● 大型企业:构建零信任+AI+DLP的全链路防护体系,重点用洞察眼MIT系统动态管控风险。

关键提示:防泄密没有“万能公式”,需根据业务类型、数据特性、合规要求灵活组合。例如,处理大量个人数据的企业必须强化DLP与加密,而依赖外部合作的企业则需严抓供应链安全。

编辑:玲子