文章摘要:“王总,出事了!我们半年前正在研发的那个项目,现在市面上出现了个一模一样的产品,功能、界面……几乎是像素级复刻!”技术总监冲进办公室,脸色惨白。王总心里“咯噔”

“王总,出事了!我们半年前正在研发的那个项目,现在市面上出现了个一模一样的产品,功能、界面……几乎是像素级复刻!”

技术总监冲进办公室,脸色惨白。王总心里“咯噔”一下,他知道,这意味着公司几个月的心血付诸东流,数百万的研发投入打了水漂,更可怕的是,他们彻底失去了市场先机。经过紧急排查,最终发现问题出在一个月前离职的核心程序员身上。他走的时候,悄悄带走了公司最核心的产品源代码。

这并非危言耸听的故事,而是当下许多科技和软件企业正在面临的血淋淋的现实。源代码,作为企业的核心数字资产,一旦泄露,带来的将是毁灭性的打击。

那么,面对防不胜防的泄密风险,企业究竟该如何保护自己的“命脉”——源代码呢?单纯依靠竞业协议和职业道德约束是远远不够的,必须借助专业的技术工具。今天,我们就为您深入剖析七款不同类型的源代码防泄密软件,助您构建固若金汤的代码安全防线。

1. 洞察眼MIT系统(一体化终端防泄密平台)

这是一款综合能力极强的终端数据安全管理平台,它并非只针对源代码,而是为企业提供了一个从源头保护所有核心数据的完整解决方案。对于源代码防泄密,它几乎涵盖了所有关键环节,是构建防御体系的基石。

主要功能:

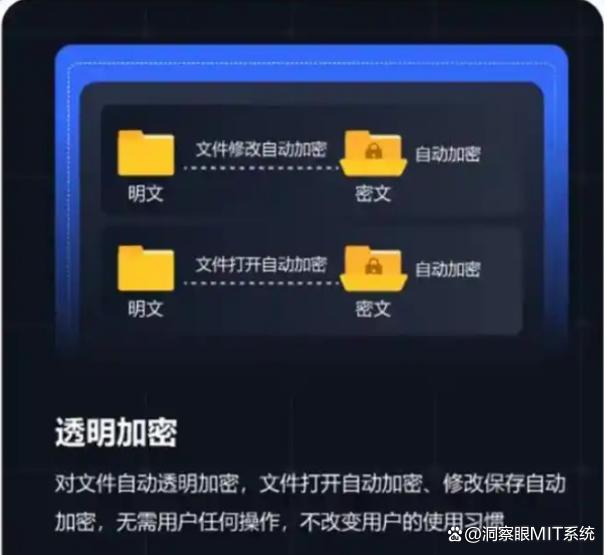

文档透明加密: 采用驱动层透明加解密技术,对源代码文件进行强制、无感知的加密。文件在授权环境内可正常使用,一旦脱离环境(如被拷贝、外发),则变为无法打开的乱码,从根本上保证了代码的存储安全。

文件外发管控: 精准管控通过即时通讯软件、电子邮件、浏览器、网盘等所有途径外发文件的行为。可完全禁止,也可设置审批流程,确保每一次外发都在掌控之中。

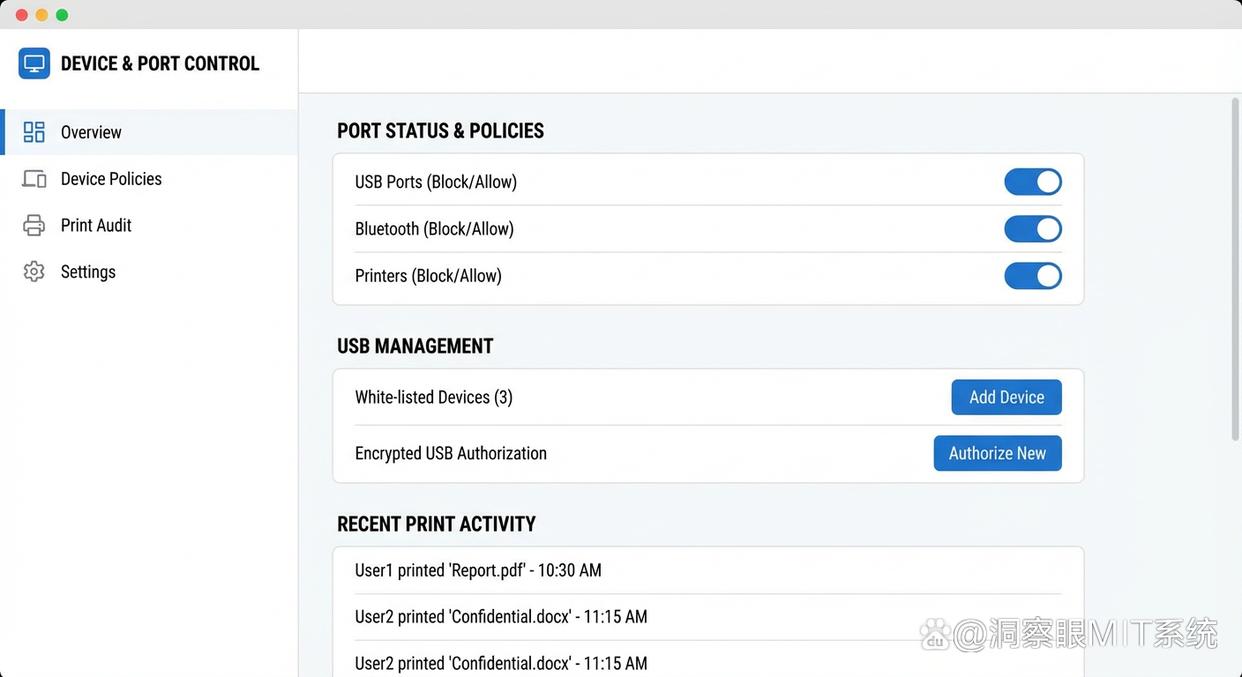

设备与端口管控: 能够对U盘、移动硬盘、打印机、蓝牙、USB端口等进行严格控制。可设置U盘白名单、授权U盘加密,并能详细审计打印行为,防止通过物理渠道泄密。

剪切板控制: 能够监控并限制剪切板的使用,例如,可以禁止将加密代码文件中的内容复制到非授权的程序(如私人邮箱、聊天窗口)中。

行为审计与AI分析: 详细记录所有与文件相关的操作日志,并能通过AI Pro服务智能分析高风险的泄密行为,提前发出预警。

2. NetFerry(安全文件交换平台)

当企业需要合法地与外部客户、合作伙伴交换代码或技术文档时,它这样的安全文件交换“中转站”就派上了用场。它专注于解决数据“走出去”这一环节的安全可控问题。

主要功能:

安全收发与审批: 提供企业级的安全文件收发箱,所有对外发送的文件都可强制进入审批流程,支持多级、多人会签,确保流程合规。

高级权限控制: 文件外发时,可以附加多种安全策略,如设置提取码、限制下载次数、设定文件有效期、禁止二次转发等。

阅后即焚与防泄密阅读器: 针对高机密文件,可以启用“阅后即焚”模式,并能通过专用的外发文件阅读器,实现禁止接收方复制内容、禁止打印、禁止截屏,并全程显示防伪水印。

敏感内容识别: 内置DLP引擎,能在文件外发时自动扫描是否包含预设的敏感关键词或代码片段,对高风险文件进行自动阻断或转为人工审批。

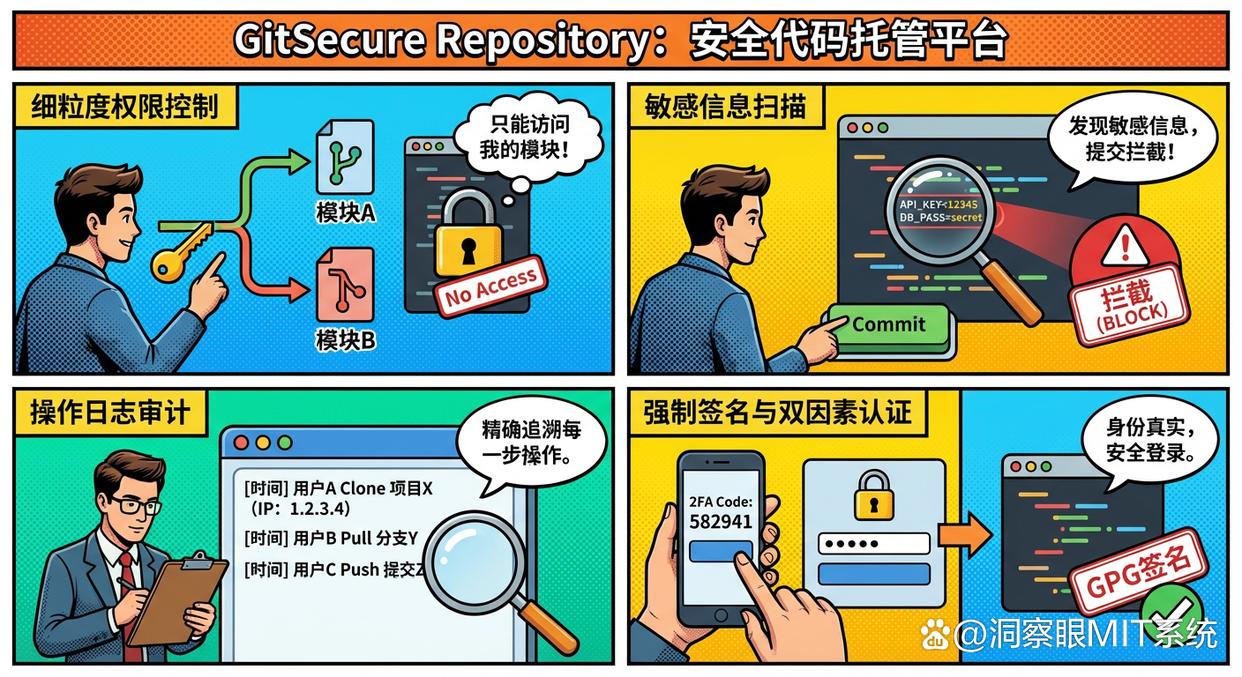

3. GitSecure Repository(安全代码托管平台)

对于开发团队而言,代码版本控制系统(如Git)是日常工作的核心。它是在传统Git的基础上,增加了大量安全功能,专为防止源代码在开发和协作环节中泄露而设计。

主要功能:

细粒度权限控制: 可以对代码库(Repository)、分支(Branch)进行精细化的读写权限设置,确保开发人员只能访问到自己负责的代码模块。

敏感信息扫描: 在代码提交(Commit)时自动扫描,检查代码中是否无意间硬编码了数据库密码、API密钥等敏感信息,并进行拦截。

操作日志审计: 详细记录每一次代码的克隆(Clone)、拉取(Pull)、推送(Push)操作,精确到人、时间和IP地址,便于安全审计和追溯。

强制签名与双因素认证: 强制要求所有代码提交必须经过GPG签名,确保提交者的身份真实性。同时,登录平台需要进行双因素认证(2FA),提升账户安全。

4. Sentinel UBA(用户行为分析系统)

“内鬼”的威胁往往比外部攻击更难防范。Sentinel UBA这类系统专注于通过分析“人”的行为来发现潜在威胁,它像一个智能的“安全分析师”,7x24小时不间断地监控异常。

主要功能:

行为基线建模: 为每个员工建立一个正常的工作行为模型,例如,每天访问哪些代码、在什么时间段活跃、通常的数据操作量是多少。

异常行为告警: 一旦员工的行为偏离其正常基线,如在深夜突然访问大量核心代码、短时间内尝试从多个渠道外发文件、试图访问权限外的代码库等,系统会立即向管理员发出告警。

风险评分与画像: 对每个用户的风险等级进行量化打分,并生成用户风险画像,帮助安全团队快速定位高风险人员。

威胁场景溯源: 当安全事件发生后,能够回溯该用户在事发前一段时间内的所有操作,形成完整的证据链,便于调查取证。

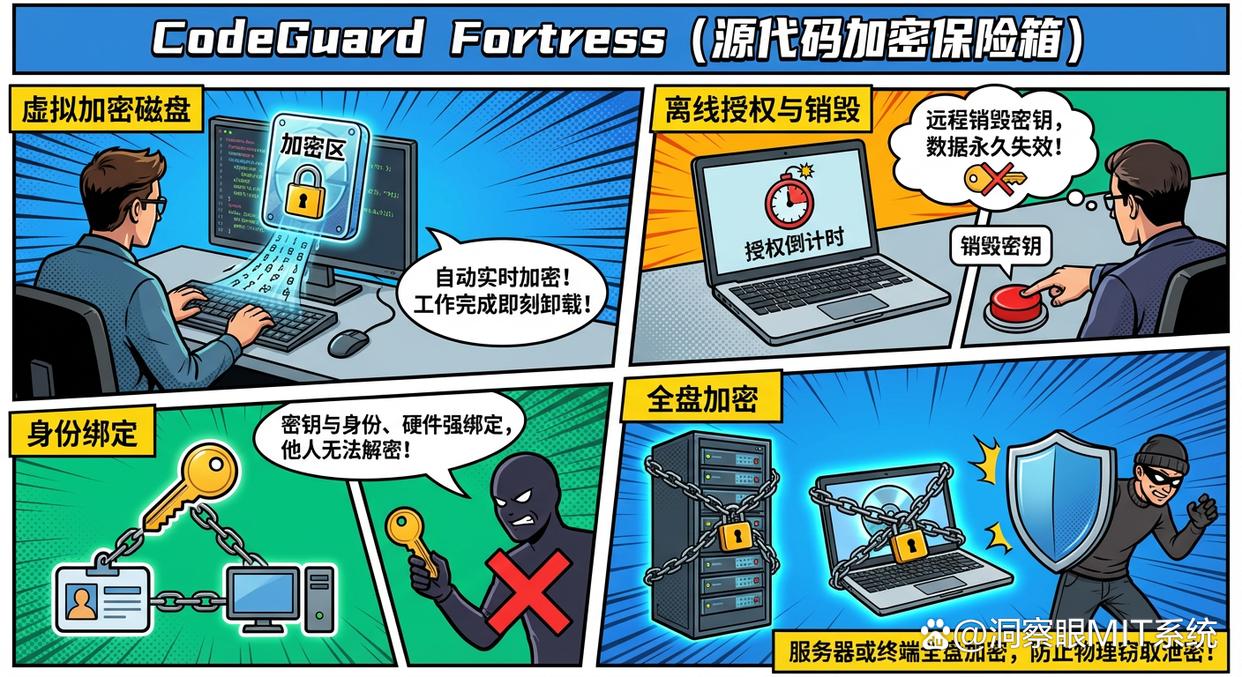

5. CodeGuard Fortress(源代码加密保险箱)

这是一款专注于“深度加密”的软件,它的逻辑非常纯粹:无论代码在哪里,只要它处于加密状态,就是安全的。它通常作为其他防泄密手段的补充,提供最后一道坚不可摧的防线。

主要功能:

虚拟加密磁盘: 在电脑上创建一个虚拟的加密磁盘分区,所有存放在此区域的源代码都会被自动实时加密。程序员工作时需要先挂载并验证身份,工作完成即刻卸载,代码不留痕迹。

离线授权与销毁: 针对需要携带笔记本电脑出差的场景,可以生成有时效性的离线授权策略。一旦超过授权时间,或电脑被报失,管理员可远程发送指令销毁密钥,使加密区数据永久失效。

身份绑定: 密钥与用户身份、甚至硬件设备强绑定。即使整个加密文件被拷贝走,在其他电脑或由其他用户登录,也无法解密。

全盘加密: 为存储源代码的服务器或特定终端提供全硬盘加密功能,防止因服务器被盗或硬盘被物理拆卸而导致的数据泄密。

6. ObfusCode Shield(代码混淆与加壳工具)

这款软件的作用是在源代码编译打包的最后环节。它的目的不是防止源代码被带走,而是让被带走的代码变得“毫无价值”,极大增加逆向工程和抄袭的难度。

主要功能:

名称混淆: 将代码中的类名、方法名、变量名等替换成无意义的简短字符(如a, b, c),使代码逻辑变得极难阅读和理解。

控制流平坦化: 打乱原始的代码执行流程,将其转换成一个巨大而复杂的switch-case结构,让逆向分析者陷入逻辑迷宫。

字符串加密: 将代码中所有的明文字符串(如提示信息、URL)进行加密,在运行时再动态解密,防止通过搜索字符串来定位关键功能。

反调试与反篡改: 在代码中植入检测机制,如果发现程序正处于被调试状态,或程序文件被修改,就会立刻闪退或执行错误逻辑,对抗破解。

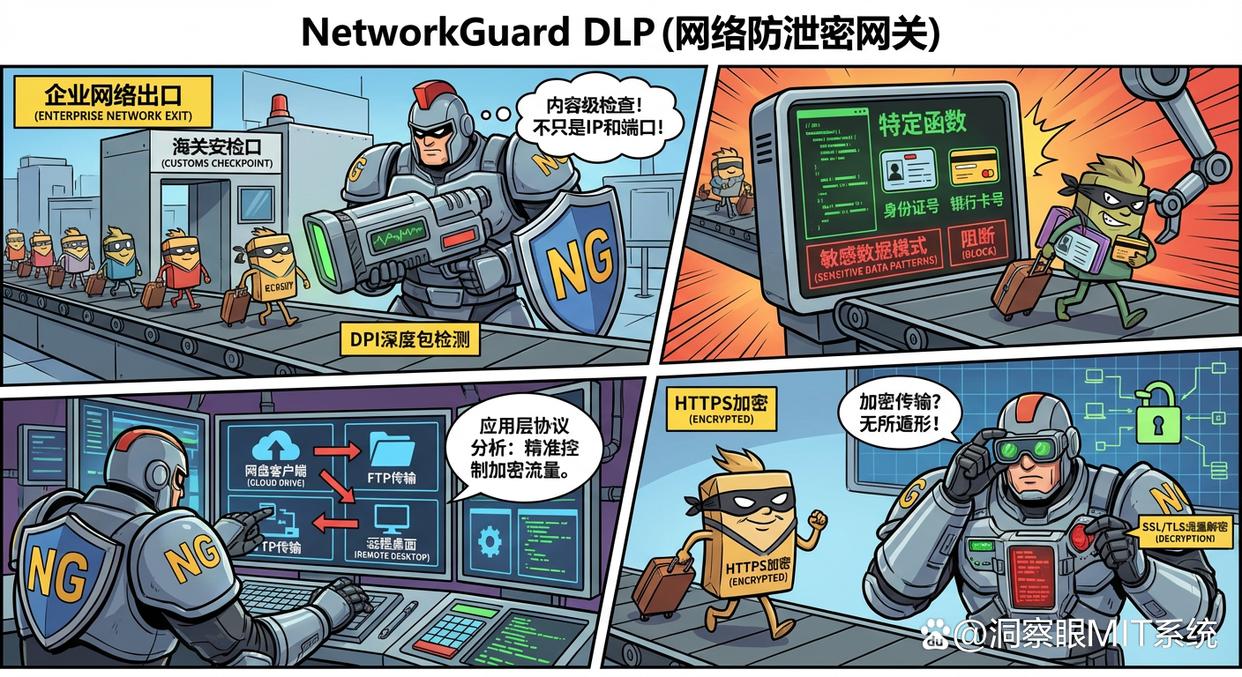

7. NetworkGuard DLP(网络防泄密网关)

与工作在终端电脑上的“洞察眼MIT系统”不同,该软件部署在企业的网络出口,像一个“海关安检口”,对所有流出企业的网络流量进行深度检查,专注于防止通过网络渠道的泄密。

主要功能:

深度包检测(DPI): 对流经网关的所有数据包进行内容级的深度检测,而不仅仅是看IP地址和端口。

数据模式匹配: 能够识别网络流量中是否包含源代码片段(如特定的函数、代码结构)、身份证号、银行卡号等敏感数据模式,并进行阻断。

应用层协议分析: 能精准识别并通过策略控制加密的Web上传(HTTPS)、FTP传输、各类网盘客户端、远程桌面等应用层流量。

SSL/TLS流量解密: 具备解密加密网络流量(需在客户端安装证书)的能力,从而检查通过HTTPS等加密通道外发的内容,让加密传输下的数据泄露无所遁形。

结语

源代码安全,是悬在每一个科技企业头上的“达摩克利斯之剑”。通过以上的分析我们可以看到,没有任何一款软件可以包打天下,最佳的实践是采用“组合拳”的策略,构建一个纵深防御体系。

例如,以 洞察眼MIT系统 作为终端防护的基石,实现对本地操作的全面加密、管控和审计;配合 NetFerry 管理与外部伙伴的安全文件交互;并利用 GitSecure Repository 规范开发过程中的权限。这样一套组合,就能够从源头、过程到出口,为您的核心代码资产装上最坚固的“安全锁”。

希望今天的分享,能帮助各位企业家和管理者重新审视自身的数据安全体系,选择最适合自己的工具,及时查漏补缺,让企业能在激烈的市场竞争中,安心前行。