文章摘要:企业的核心机密犹如命脉般重要,一旦发生泄密事件,不仅可能导致企业辛苦积累的竞争优势丧失殆尽,还会面临巨大的经济损失和法律风险。因此采取有效的公司防泄密方法已然成

企业的核心机密犹如命脉般重要,一旦发生泄密事件,不仅可能导致企业辛苦积累的竞争优势丧失殆尽,还会面临巨大的经济损失和法律风险。

因此采取有效的公司防泄密方法已然成为企业运营管理中不容忽视的关键环节。

接下来将为您详细介绍七种公司防泄密方法能够帮助企业解除泄密危机、提供超高防护的防泄密方法,助力企业筑牢信息安全的坚固堡垒。

方法一、部署洞察眼 MIT 系统

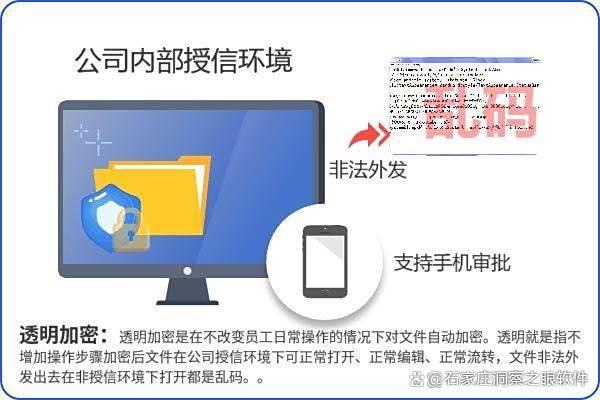

透明加密:新建文件、另存为、从系统导出——落盘就加密,过程是静默的,员工照常打开、编辑、保存(比如采用 AES‑256 这类成熟算法),但只要离开受控环境,密文始终不露底。未经授权的人,即便把文件拷走,也就是拿到一团“看不懂”的东西。

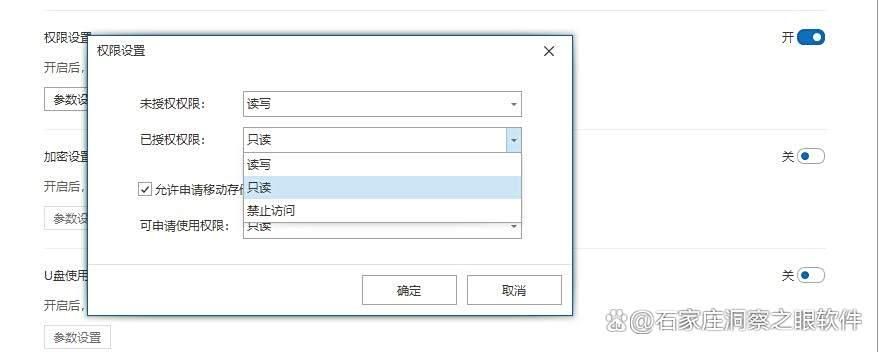

权限细到动作:读、改、复制、打印,甚至截屏,按角色和场景逐项给。临时项目组可以设定有效期,过点自动收回。我个人觉得,按“岗位+业务需求”组合出来的策略更贴合实际——比如财务能批量导出报表,但研发只读设计文档,互不越界。

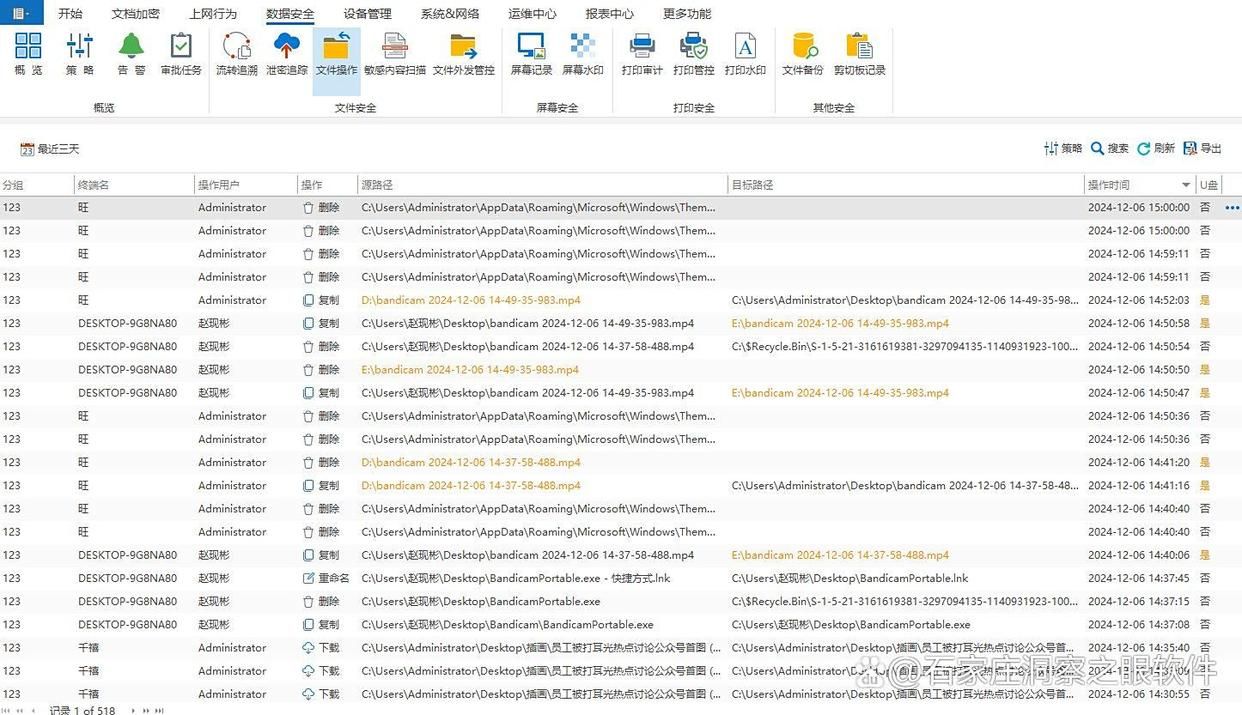

行为监控与审计:谁在什么时间新建了什么文件、有没有外发、删除是否异常,这些都留痕。用行为分析做基线,一旦有人在非工作时段大批量导出或密集改权限,系统先提醒,必要时直接拦截。试运行一周后,哪几台机器爱在半夜跑批,日志一目了然。

外发可控:需要对外给文件?做成外发包更稳——设置可打开天数、次数、打开口令,附带复制/截屏等限制。超过期限自动失效,二次传播基本断掉。之前我们给供应商的图纸就这么发,项目结束后对方再点也打不开,省心。

敏感信息识别:别只盯文本。图片、扫描 PDF 里藏着客户资料、合同金额、知识产权编号,模型能扫出来;命中就加密或阻断外发。有些识别可能不完美,但大多数场景已经够用,尤其是统一模板的单据,准确度很高。

方法二、实施严格的网络访问控制

精细化访问:网络资源、系统、应用按岗位分配,够用就好。财务看到财务系统,研发进入研发平台,市场部访问素材库,其他一律看不到。临时需求走审批,时间到期自动撤销,避免“开了就忘”的尴尬。

多因素认证:账号密码只是起点,叠加指纹、动态码、证书之类,重要系统必须上高强度 MFA。尤其是涉及核心机密的后台,哪怕在公司内网,也别放松。我见过账号被撞库的案例,MFA 至少能卡住第一道门。

方法三、管控移动存储设备使用

设备台账与授权:U 盘、移动硬盘、存储卡,统一编号登记,绑定部门和使用人。只有白名单设备能插到办公电脑上,用途有边界,比如某些设备只允许在研发楼层使用。这样一来,来源清晰,用途明确,遗失追踪也有依据。

加密存储与加密传输:放公司数据的移动介质,默认启用加密。设备丢了也不慌,别人拿不到明文。用这些设备在机器之间搬数据时,传输链路同样要加密,避免半路被抓包。曾经有同事出差把 U 盘落在出租车上,幸好是加密介质,后续只需作废密钥即可。

方法四、严格审查对外合作协议

保密条款落到细节:范围、方式、期限、违约怎么处置,写明白。哪些算机密、如何保存、谁能看、保多久,别留空白。合作伙伴心里有数,落地也有据可依。

信息共享走流程:能共享什么、和谁共享、怎么共享,按既定审批来。共享过程中要配套安全措施,比如只读访问、带水印、访问日志回传。有些流程看似慢半拍,但换来的是可控和可追溯。

方法五、加强数据传输安全保障

加密传输协议:文件传输、邮件附件、即时通讯里的数据交互,统一走 SSL/TLS 等安全通道。别把明文丢在网上跑,嗅探器最喜欢这种“大方”的流量。日常用起来没感觉,但后台的密钥协商和证书校验一直在撑腰。

VPN 做远程的安全底座:出差、在家办公这类远程访问,统一用企业 VPN 拉起加密隧道,再进内网系统。公共 Wi‑Fi 环境再嘈杂,数据在隧道里也安稳。实际用过的人会发现,带宽够用的情况下体验差异很小。

方法六、强化网络安全防护

防火墙 + 入侵检测/防御:网络边界先设一道硬墙,策略基于最小权限。再配上 IDS/IPS 盯流量,碰到异常行为(比如横向移动、异常端口扫描)立刻告警和阻断。偶尔半夜的告警短信会把人叫醒,但拦下来的风险更值。

补丁要勤快:系统、浏览器、办公软件的安全补丁,能自动就自动,不能自动就统一推送。很多攻击走的都是“已知洞”,补丁跟上,风险直线下降。我们曾把更新窗口放在周五晚八点,第二天检验,周一早会就能汇报结果。

方法七、开展内部安全审计工作

定期体检:按季度或半年,做一遍信息安全全景盘点——网络、防护、数据管理、员工操作,逐条对照制度与事实,找漏洞、补短板。有些问题只有拉通看才看得出来。

专项聚焦:新上线业务、重要项目、关键数据资产,拉出专题审计,深挖可能的泄密点,提出具体整改清单。试用后才知道,很多“看起来没问题”的环节,一上量就露出隐患。