文章摘要:在信息时代,企业如何高效管理员工电脑行为?数据安全、工作效率与合规性成为关键议题。员工电脑既是生产力工具,也可能潜藏数据泄露、时间浪费等风险。监控员工电脑并非为

在信息时代,企业如何高效管理员工电脑行为?

数据安全、工作效率与合规性成为关键议题。

员工电脑既是生产力工具,也可能潜藏数据泄露、时间浪费等风险。监控员工电脑并非为了侵犯隐私,而是通过科学手段防范风险、优化协作。

但如何在合法合规的前提下,平衡隐私保护与管理需求?

本文带你探索6种实用小措施,涵盖软硬结合、智能分析等维度,助你轻松构建安全、高效的监控体系,让管理有据可依,风险无处遁形!

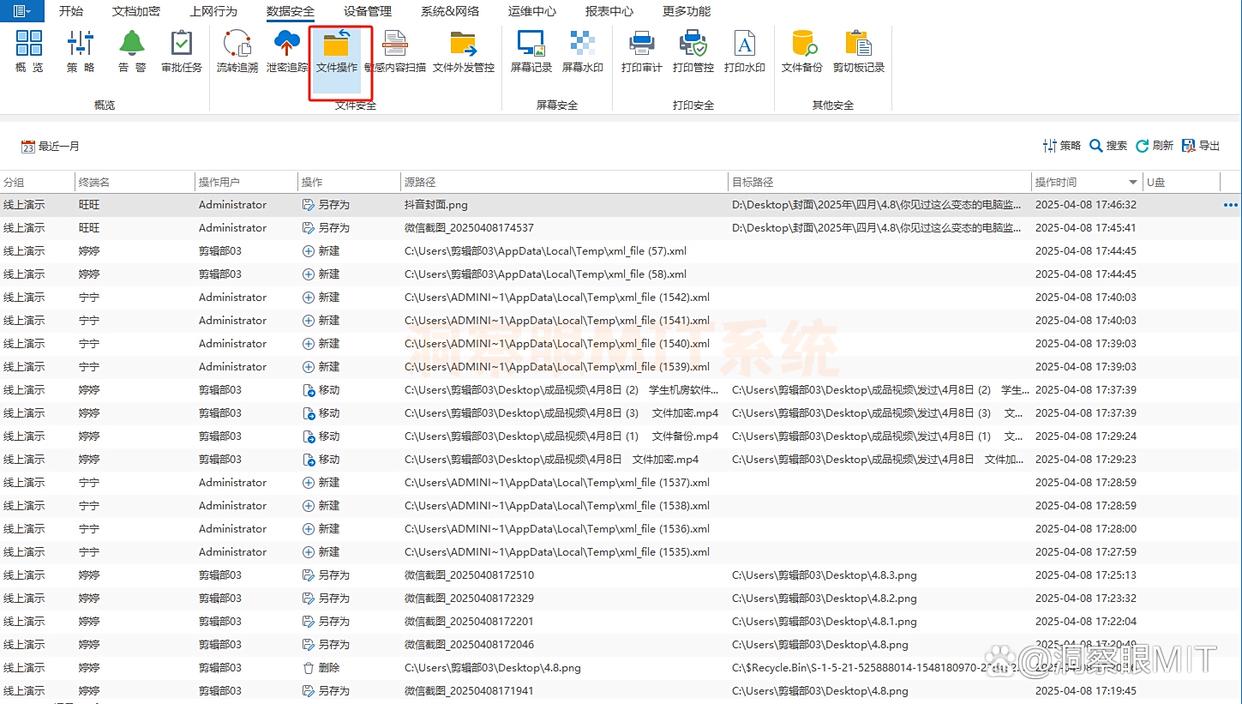

一、部署洞察眼MIT系统

● 实时屏幕追踪:可多屏同步查看,支持画面缩放与历史回放,清晰捕捉操作细节。

● 上网行为分析:精准记录网站访问、文件操作、应用使用及聊天内容,敏感行为触发警报。

● 网站活动监控:详细记录网站的访问历史,包括网站的标题、访问的内容、访问的时间、下载的文件等,也可设置网站黑白名单,限制网站访问。

● 文件操作记录:全面记录文件的操作全流程,以及文件的操作时间、操作者账号和操作路径,并生成操作日志。

● 即时通讯监控:对微信、QQ、钉钉等主流即时通讯工具的监控支持全面,完整记录聊天内容、文件传输记录等。极大降低敏感信息通过聊天渠道泄露的风险,助力管理者全面了解工作沟通状况。

特点:从监控到管理再到防护形成闭环,操作简便,适配不同企业场景,尤其适合数据安全需求高的行业。

二、云服务集成

● 方法:选择合规的云监控服务(如WebTitan Cloud、Cisco Umbrella等)。

● 核心功能:

○ 远程拦截恶意网站、过滤敏感内容,实时报告员工上网行为;

○ 跨设备监控(电脑+移动端),适配远程办公场景;

○ 自动更新威胁库,无需本地维护。

● 优点:部署快、成本低,适合中小企业或分布式团队。

● 适用场景:快速启动监控需求,同时需覆盖多办公地点。

三、AI威胁检测与响应(XDR)

● 创新技术:部署扩展检测与响应平台(如Splunk XDR、CrowdStrike Falcon XDR)。

● 核心能力:

○ 整合网络、终端、云等多源数据,AI识别复杂攻击链;

○ 自动关联异常行为(如异常登录+文件外发),生成威胁情报;

○ 一键阻断高危操作,联动其他安全设备响应。

● 价值:应对高级威胁,减少人工分析工作量,适用于对安全要求极高的企业。

四、操作系统内核级监控

● 技术原理:通过内核模块(如Linux的eBPF技术、Windows的ETW扩展)捕获系统深层事件。

● 监测范围:

○ 文件读写、进程创建、网络连接等底层操作;

○ 隐藏进程的监控,防止恶意软件绕过普通监控工具;

○ 系统配置变更的实时记录。

● 应用场景:金融、研发型企业,需防止内核级攻击或数据篡改的场景。

五、数字水印技术

● 方法:在重要文件嵌入不可见数字水印(如DCTech、VeriDoc)。

● 功能:

○ 记录文件访问者、时间、设备等信息,即使文件外发仍可追溯;

○ 检测文件是否被篡改,验证文档完整性;

○ 配合监控工具,触发外发警报。

● 适用场景:设计图纸、合同文档、研发资料等敏感文件的防泄露管理。

六、行为分析+区块链存证

● 结合技术:

○ 利用行为分析工具(如UBA)记录员工操作;

○ 将关键行为数据(如高风险事件、审计日志)存储于区块链,防止篡改;

○ 生成不可伪造的合规证据链。

● 优势:

○ 确保监控数据法律效力,应对审计或纠纷;

○ 增强透明度,减少员工对监控的抵触。

● 适用行业:金融、医疗、政务等对合规要求极高的领域。

注意事项

1. 合法合规:监控前需取得员工知情同意,明确政策范围,遵守《个人信息保护法》等法规。

2. 隐私保护:仅监控工作相关行为,禁止窥探私人数据(如非工作时间操作)。

3. 透明沟通:向员工说明监控目的(如保障数据安全、提升效率),减少抵触心理。

4. 技术适配:根据企业规模与需求选择方法,避免过度监控增加成本。

总结

员工电脑监控需“技术+合规”并重。无论是洞察眼MIT系统的智能管控,还是云服务、AI威胁检测等创新方法,核心在于平衡效率与安全。选择适配企业需求的技术组合,既能规避风险,又能维护职场信任,助力企业稳健发展。码住这6种小措施,轻松构建高效合规的监控体系!

编辑:玲子