文章摘要:在数字化浪潮中,源代码如同企业的“数字基因”,承载着技术核心与商业机密。一旦泄露,可能导致技术被复制、项目被抄袭,甚至引发数据灾难。随着技术演进,源代码加密已成

在数字化浪潮中,源代码如同企业的“数字基因”,承载着技术核心与商业机密。一旦泄露,可能导致技术被复制、项目被抄袭,甚至引发数据灾难。

随着技术演进,源代码加密已成为保护创新的关键防线。

本文精选七款2025年最新、实战验证的加密软件,覆盖不同场景需求,从企业级防护到个人开发者工具,从云端安全到本地管控,为你的代码构筑多层次保护体系。

无论你是技术巨头还是初创团队,这份清单将助你找到最适合的“安全盾牌”,让代码安全不再靠运气!

一、洞察眼MIT系统

功能深度解析:

1. 多种加密算法:支持 AES、RSA 等多种加密算法,用户可根据需求选择不同强度的加密方式,增强代码保密性。

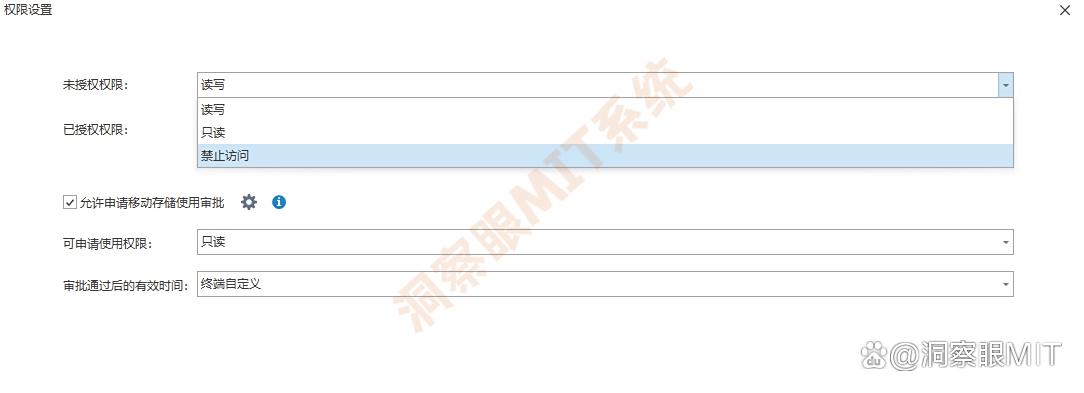

2. 权限动态管控:按角色分配代码访问权限(如开发人员仅能查看修改模块,管理层可审计全代码),核心算法代码可设置“最高机密”标签,仅授权人员可见。

3. 代码行为审计:全面记录员工对源代码的所有操作行为,包括访问、修改、删除等,详细记录操作时间、操作人员等关键信息,形成审计日志,为安全事件的追溯提供有力支持。

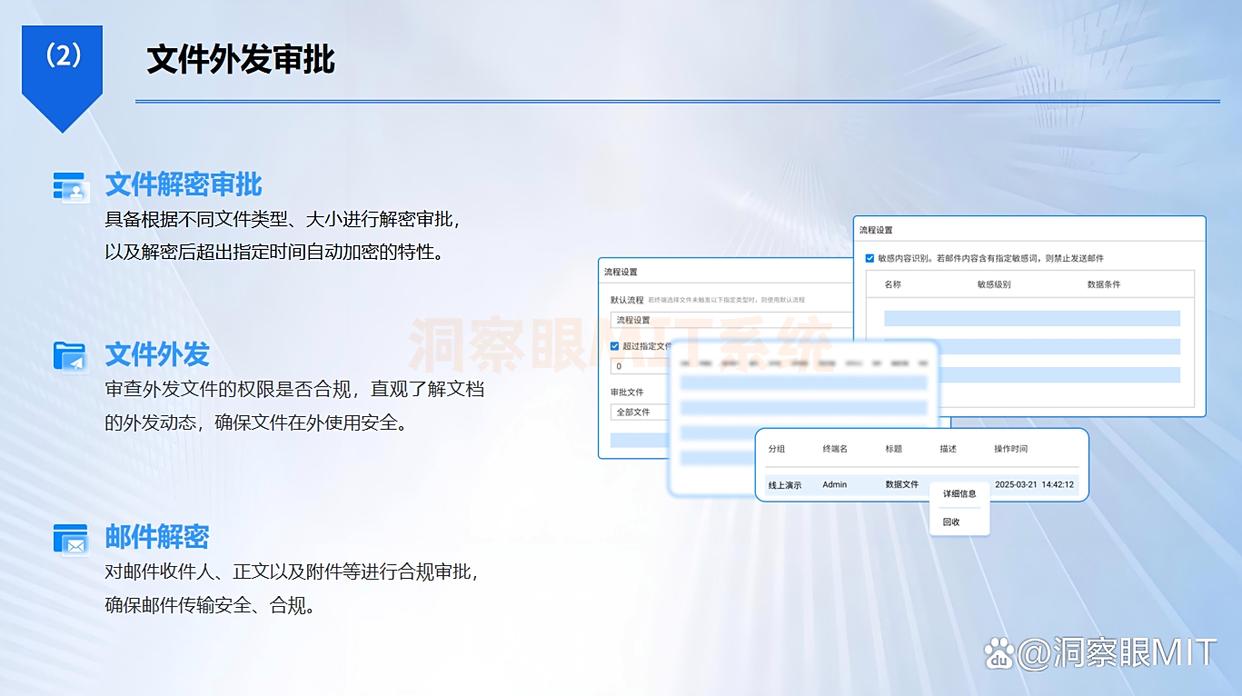

4. 外发审批流程:当需要外发源代码时,需通过审批流程,还可设置外发文件的使用期限、打开次数等限制条件,确保数据外发的安全性和合规性。

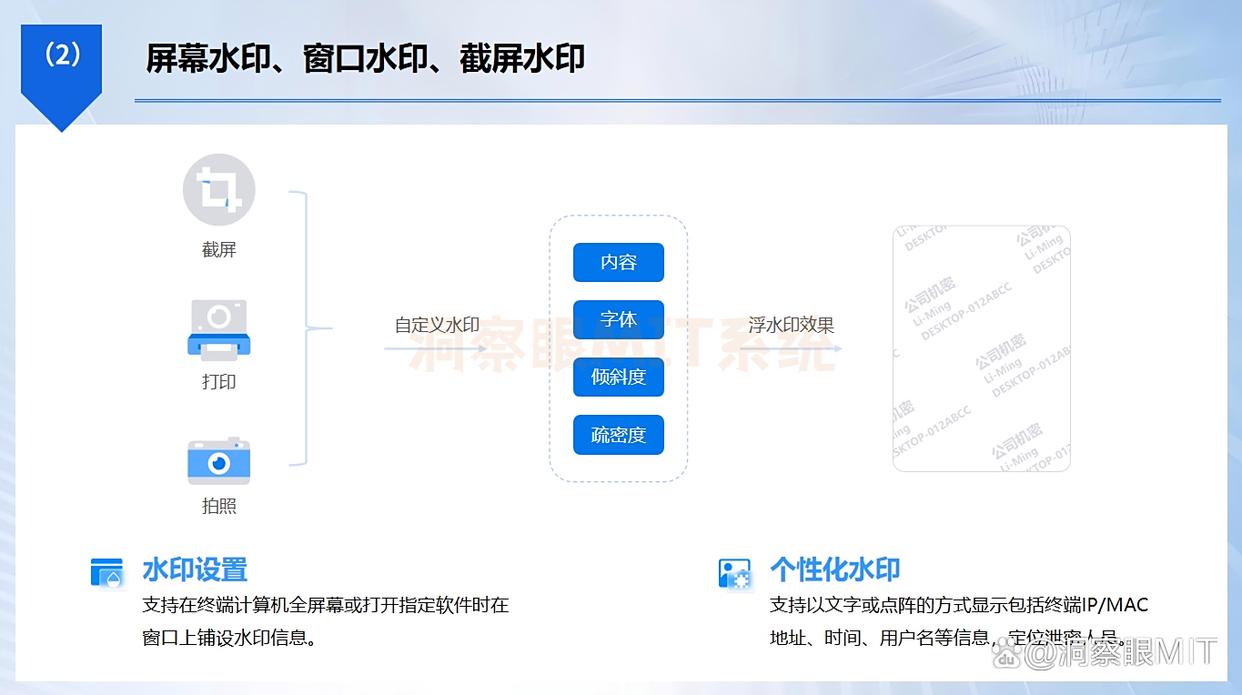

5. 水印技术:利用屏幕水印、文档水印技术对外传的截图和重要文档进行水印标记,实现泄密文件的溯源,作为信息产品归属的可靠证据。

6. 历史版本追溯与恢复:加密代码每次修改自动备份,可追溯任意版本变更记录,意外删除或篡改时可秒级恢复,避免项目停滞。

应用人群:适合大型企业研发团队、高技术壁垒行业(如AI、芯片设计、金融科技)以及外包项目管理者,用于控制合作方的代码访问权限。

二、CodeShred

功能:

1. 加密+销毁双重保护:加密代码的同时,可设置自动销毁原始明文代码,防止残留文件泄露。

2. 分布式碎片加密:将代码拆分为多个加密碎片存储在不同服务器,需完整密钥才能重组,防止单点破解。

3. 自毁密钥功能:设定密钥有效期或操作次数,过期后密钥自动销毁,代码变为“永久加密状态”。

4. 防逆向工程检测:嵌入反调试、反汇编代码,阻止黑客通过技术手段破解加密逻辑。

应用人群:国防、军工等高保密级项目团队,初创公司保护核心算法,以及个人开发者保护专利代码。

三、SecuCode

亮点:

1. 一键加密整个代码库:支持Git、Mercurial等仓库,拖拽文件夹即可加密,无需复杂配置。

2. 透明加密模式:加密后代码可正常提交、拉取,团队协作无感知,解密操作自动触发。

3. 细粒度权限控制:按代码文件/目录设置访问权限(如只读、读写、禁止导出)。

4. 跨平台兼容:Windows、macOS、Linux全支持,移动端可通过APP管理密钥。

应用人群:中小型企业研发团队、敏捷开发团队、开源项目维护者,适用于快速部署基础防护场景。

四、CryptoShell

功能:

● 纯命令行操作,支持批量加密/解密代码文件、目录,适合自动化脚本集成。

● 自定义加密规则:可配置加密算法(如AES、SM4、ChaCha20)、密钥长度、加密模式(CBC、ECB)。

● 脚本加密保护:对Python、Java、Shell等脚本代码加密,运行前自动解密,隐藏逻辑。

● 集成CI/CD管道:在Jenkins、GitLab CI中嵌入加密/解密任务,自动化安全流程。

应用人群:技术极客与资深开发者、DevOps工程师、脚本开发者,适合需要高度定制化加密策略的场景。

五、CodeCrypt Cloud

核心价值:

1. 零知识加密:云端仅存储加密代码,服务商无法解密,符合GDPR、ISO 27001等合规要求。

2. 动态密钥分发:团队密钥通过安全通道分发,管理员可随时撤销成员密钥权限。

3. 代码访问限制:按IP、设备、时间段设置代码解密权限,防止外网访问泄露。

4. 云端审计日志:记录所有代码操作(如下载、解密、分享),异常行为实时通知。

应用人群:依赖云协作的跨国团队、对合规性要求高的企业(如金融、医疗)、外包项目管理者,解决云托管泄露风险。

六、SecureSign

技术优势:

● 基于非对称加密(公钥/私钥)生成数字签名,验证代码完整性,防止篡改。

● 支持多签名验证:团队多人联合签名,确保代码修改需多方授权。

● 时间戳认证:签名嵌入时间信息,证明代码在某个时间点未被篡改,具备法律效力。

● 集成主流IDE:VS Code、Eclipse等插件自动签名,提交代码时一键完成。

应用人群:开源项目开发者、企业级软件发布团队、法律/合规敏感行业,用于确保代码可信度和完整性。

七、CodeFortress

特色功能:

1. AI权限推荐:根据代码类型自动推荐权限策略,减少人工配置成本。

2. 代码血缘分析:可视化展示代码依赖关系,高风险模块自动标注,便于权限分配。

3. 临时权限审批:成员申请访问核心代码时,需提交审批流程,管理层可查看访问动机。

4. 权限继承与阻断:子项目继承父项目权限,但可设置“阻断规则”覆盖特定权限。

应用人群:超大规模代码库管理团队、多部门协作企业、学术机构,降低复杂项目的安全配置难度。

编辑:玲子