文章摘要:源代码作为企业的核心资产,其安全性至关重要。一旦源代码泄露,可能会给企业带来巨大的经济损失和声誉损害,甚至可能影响企业的生存与发展。因此,如何防范源代码泄密成为

源代码作为企业的核心资产,其安全性至关重要。一旦源代码泄露,可能会给企业带来巨大的经济损失和声誉损害,甚至可能影响企业的生存与发展。因此,如何防范源代码泄密成为了众多企业亟待解决的问题。

幸运的是,随着科技的不断发展,市场上出现了许多高效的源代码加密软件,它们能够为企业的源代码提供全方位的保护。

接下来,我们将为您精选出 2025 年好用且高效的六款源代码加密软件,帮助您更好地防范源代码泄密。

一、洞察眼 MIT 系统

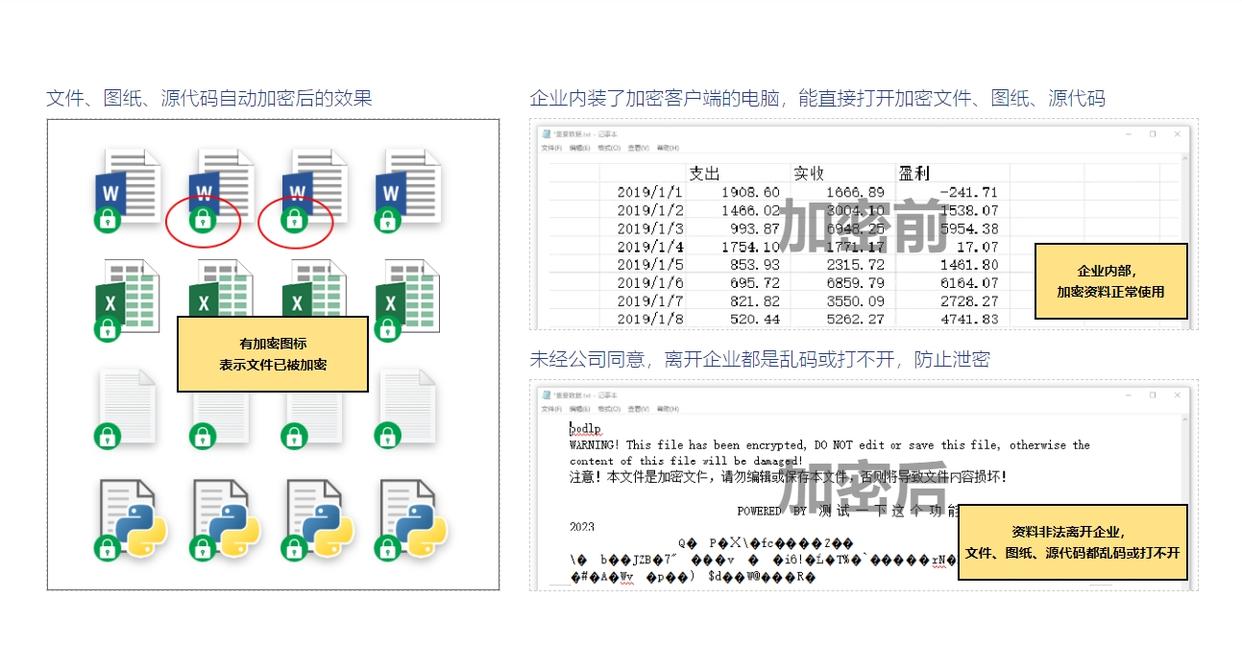

透明加密:在公司网内,文件照开照改,不用点任何“加密/解密”按钮;体验几乎无感。可一旦被不合规地往外发,接收者看到的就是一串乱码(我试过把文件丢进个人邮箱,打开全是方块)。要正经外发,得做外发包或走管理员审批流程,留痕、可控。

多算法加密:AES、RSA、国密标准这些都能选,还支持按业务自定义组合。强度怎么配,团队自己拿捏——有的模块锁得更紧,有的内部协作走轻量方案,分级执行会更顺手。

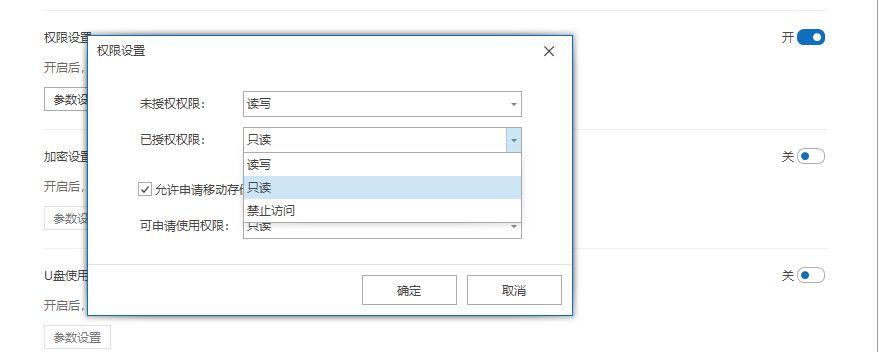

细粒度权限管理:权限不是一刀切,按组织架构、岗位职责去配更稳妥。比如开发只对自己负责的模块有读写,测试通常只读,管理人员才有全局查看和管理权。临时放权也能开窗期,时间到自动收回。

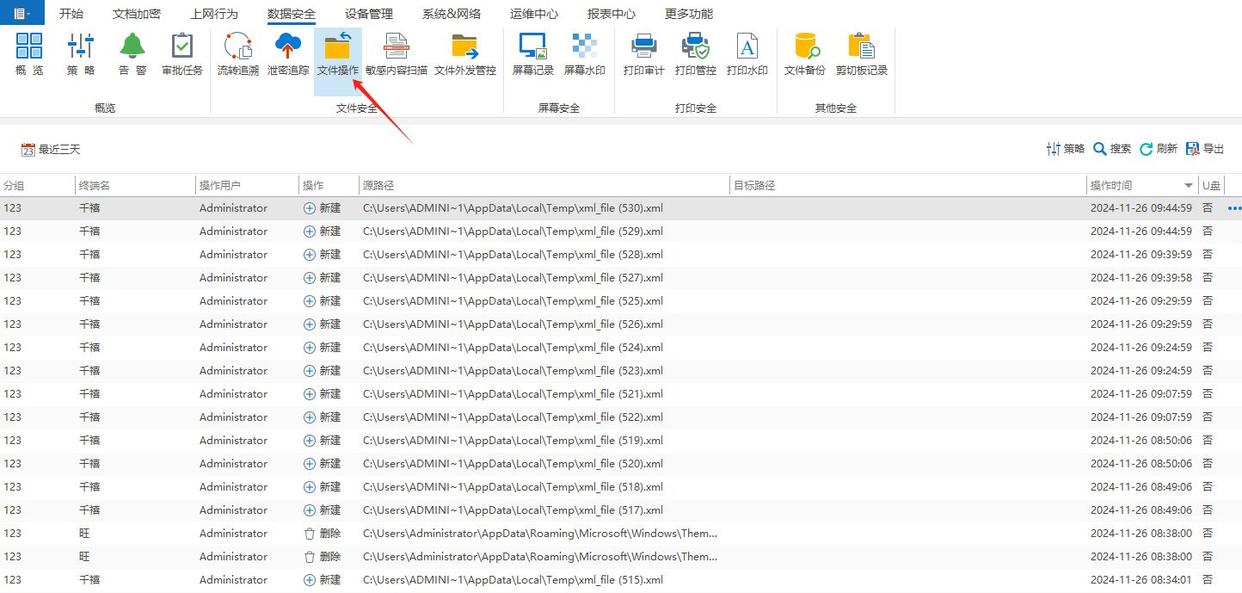

操作行为记录与审计:谁在几点打开/修改/删除/复制了哪个源文件,都会被实时抓取并写进审计日志(包含时间、人、动作、对象)。出问题回溯时,几分钟就能把链路串起来,定位原因和责任人更直观。

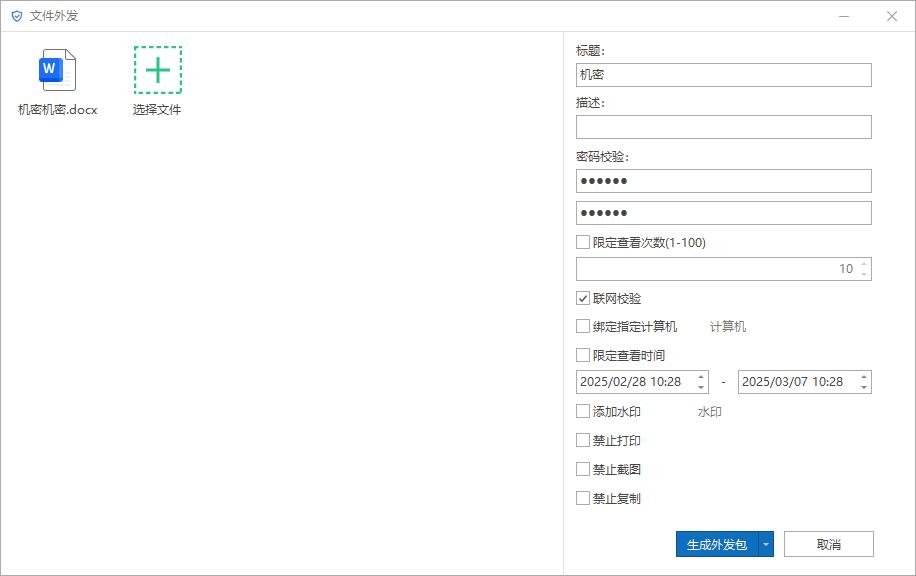

外发管控:外发可以设限——有效期、禁复制粘贴、禁二次传播、水印标识等都能开关精细化配置。审批流走完再发,合规留痕。小细节是水印可以带用户信息,打印出来也能清晰看到,震慑力还挺足。

二、Black Duck Hub

开源代码库保护:像 Maven、npm 这类开源仓,支持加密存储与受控分发,避免因为组件来源复杂而“裸奔”。有时构建机多、镜像多,这层保护能省很多隐患。

许可证合规检查:自动扫描依赖的许可证类型,提示风险条款。我个人觉得这是那种“用过就回不去”的功能,特别是遇到 GPL 之类的传播性协议,会提前亮红灯,避免上线前才被法务拦截。

供应链安全管理:把好入口关,组件引入前就先过安全标准;不达标就不入库。试用后才知道,这一关卡住了不少“方便但有坑”的库,后期省了很多返工。

三、Fortify Secure

代码加密与培训联动:一边做代码加密,一边把 OWASP Top 10 等培训内容嵌进流程里,写到关键点位会弹出指引。对于新人来说,上手几周后,安全意识就显著抬上来。

安全编码指导:实时提示常见问题,比如 SQL 拼接、未校验的输入、危险函数使用等,给到替代写法或参考链接。有些功能可能超出预期,像对框架常见误用的提示,确实能少踩坑。

企业安全文化建设:除了工具本身,它还鼓励节奏性的学习,比如专项分享、案例回放。我们这边试过周会加 5 分钟“安全小贴士”,团队反馈比预想更好。

四、Sonatype Nexus

第三方库加密与扫描:JAR、DLL 这类依赖件加密存放,配合漏洞扫描,把恶意或高危版本挡在门外。曾遇到一次深夜构建卡在依赖校验,第二天看报告才发现拉取源被污染,幸好被自动阻断。

依赖关系管理:把依赖树理得清清楚楚,脆弱点和过期库会自动提醒。升级建议也会给到,改起来不再盲人摸象。

持续集成与交付支持:和 CI/CD 流程打通,构建、发布前自动做安全检查与必要的加密处理,没过审就不让进下一步。久而久之,大家都习惯了“先体检再上车”。

五、Checkmarx Source

加密与安全检测集成:在做源代码加密的同时,静态应用安全测试(SAST)照常生效,像 SQL 注入、缓冲区溢出、硬编码凭证这类洞能被准确抓出来。对一些自定义规则也支持扩展。

漏洞修复建议:不仅告诉你哪儿有问题,还附带修复指引与示例片段,甚至能生成 PR 模板,贴近开发者日常。我个人觉得这比“只报不修”的工具更省时间。

行业适用性强:金融、医疗等对安全要求极高的行业,用它会更安心。合规条线要材料时,报告维度也比较齐全。

六、BeyondTrust

特权账户管理:聚焦远程访问与高权限账号,谁能进、能看、能改,都按最小化原则执行。临时提权走审批,完成即回收,减少长期大权限带来的隐患。

最小权限原则应用:结合安全策略与真实工作场景,为每个角色设定最必要的访问边界。有人经常说“先开大点省事”,但实际上细分到工单级的按需放权更稳,也更可追责。

访问控制与审计:所有访问动作都会被严格记录,包含时间线、命令、会话轨迹等。后续合规检查、内部复盘都有据可查,很多争议点因此能在几分钟内讲清楚。