文章摘要:源代码作为企业的核心资产,其安全性直接关系到企业的核心竞争力和未来发展。然而随着软件开发环境的日益复杂和网络攻击手段的不断升级,源代码泄露事件频繁发生,给企业带

源代码作为企业的核心资产,其安全性直接关系到企业的核心竞争力和未来发展。

然而随着软件开发环境的日益复杂和网络攻击手段的不断升级,源代码泄露事件频繁发生,给企业带来了巨大的损失。为了帮助企业有效防范源代码泄密风险。

本文精心筛选了 2025 年七款宝藏源代码防泄密软件,这些软件各具特色,能够为企业的源代码安全提供全方位、多层次的保护。

一、洞察眼 MIT 系统

透明加密:不改变员工的日常习惯,创建、编辑、保存这些动作照常进行,系统在后台悄悄把文件加密处理。你在编辑器里按下保存的那一刻,密钥交换、加密流程已经跑完了;文件落到磁盘是密文,传到网盘、拷到 U 盘、走邮件也是密文,全程不裸奔。

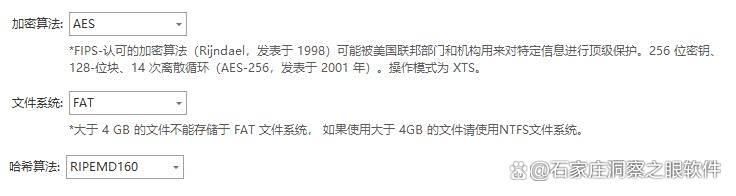

多算法加密:AES、RSA 等常见的强算法都在支持范围内,企业可以按合规要求、性能取舍或内控规范灵活选择。我个人觉得,分环境(开发/测试/生产)配置不同算法,会更顺手一些。

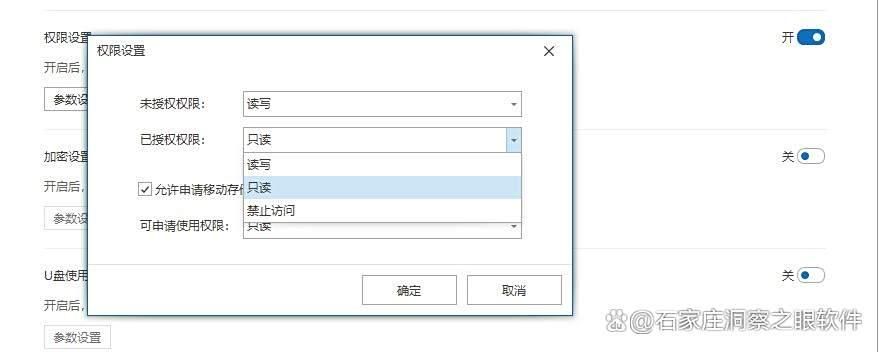

细粒度权限:按岗位、项目或职责拆分权限,谁能看、谁能改、谁只能预览,都能单独设置;必要时还能设定有效期,到点自动回收。未授权人员即使拿到文件,也只能看到加密后的内容——看得到“文件”,看不到“代码”。

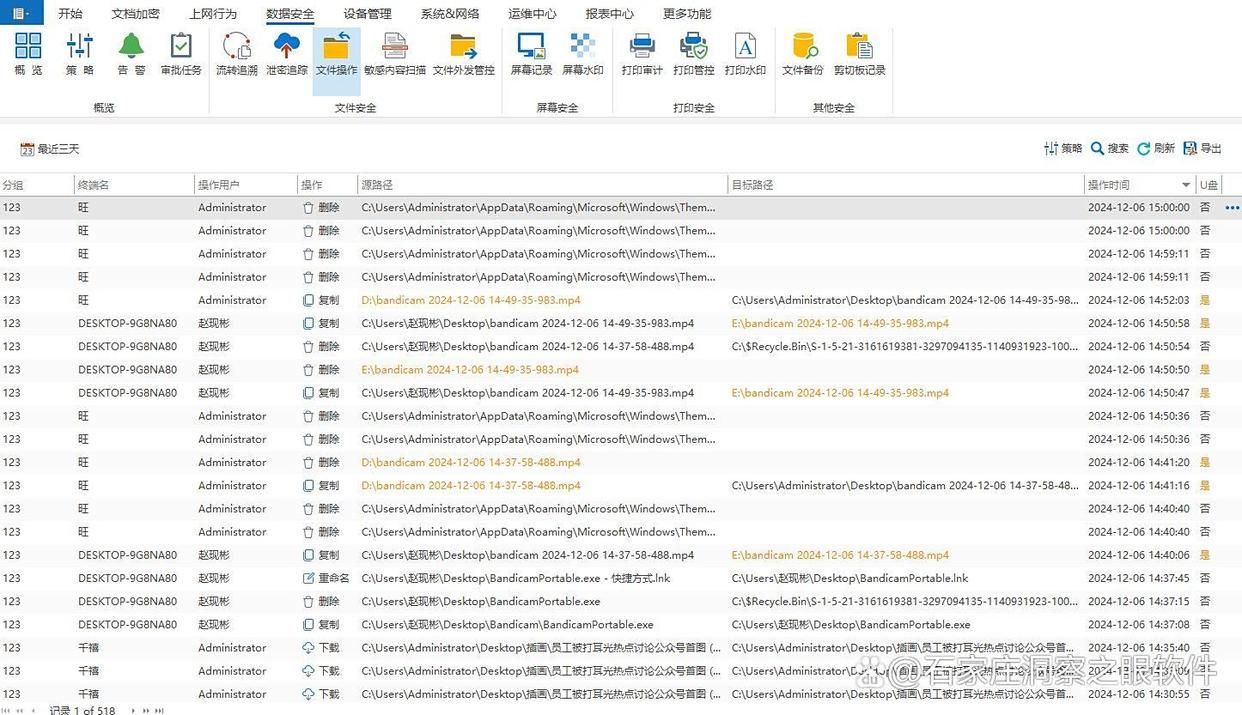

操作行为监控:创建、修改、删除、复制、移动等关键动作都会被记录并实时分析,一旦出现异常(比如非工作时段的大量复制、集中外拷等),系统立即预警。我碰到过一次批量移动目录的操作,日志里把时间、机器、账号都记得清清楚楚,后续追溯很省心。

外发管控:涉及对外发送源代码时,必须走审批流才能执行。可以预设审批人和规则(例如按仓库、分支或敏感度分级),审批通过才放行;没有批下来,哪怕企图通过非常规渠道外发,也会被策略拦截。小细节是,审批通知通常会同步给相关同事,协作体验不拖节奏。

二、Stackhawk

应用安全检测:聚焦应用安全场景,能把 API 密钥、密码等敏感信息揪出来,给开发和 DevOps 团队一套顺手的检测工具。试用后才知道,它在例行提交里也能抓到“顺手写进代码”的测试密钥,挺实用。

集成开发流程:和 CI/CD 打通,把 Web 应用的“秘密相关”漏洞扫描嵌进流水线。合并代码前跑一轮,能提前把问题抛出来,避免上线后被动补锅。

三、Veracode

多维度安全分析:静态分析、动态分析、软件成分分析一网打尽,从不同角度发现安全漏洞与潜在风险。有些隐蔽的依赖风险,用 SCA 扫描一下就能定位到来源版本。

集成开发周期:生来为 SDLC 而设,自动化、持续集成都支持,把安全左移到更早阶段。个人感觉,把“阻断”级别的问题设置在合并前就能挡住,效果更稳定。

四、CodeArmor Edge

边缘设备代码防护:面向物联网和嵌入式场景,在设备本地对代码加密,防止拆机后从固件里把源代码抠出来。工控设备、智能网关这类场景会更有感。

硬件指纹深度绑定:把解密权限和硬件指纹(芯片 ID、主板信息等)绑紧,文件拷到别的设备也跑不起来。更换主板这种硬件变更,通常需要重新授权才能正常执行。

五、RubyEncoder

针对 Ruby 生态:为 Ruby 项目提供更细的安全选项,按敏感度选择混淆、加密或混合模式。对 Rails 来说,支付或账号模块可以重点加固,其他部分保持开发效率。

自定义加密强度:加密强度可调,而且支持模块化处理,只对特定函数或类做局部加密,在安全与性能之间找到平衡点。这点在高并发接口上尤其有用。

六、Piia No Flows

数据流向分析:从数据接收、共享、存储到可能外泄的路径做全链路梳理,更宏观地识别泄露风险。简单说,就是能看清“数据从哪来、到哪去”。

隐私检测:聚焦 PII 和其他敏感字段,借助 AI/ML 提升检测覆盖率与准确度。比如手机号从表单进入服务后,是否被写进日志、是否被第三方 SDK 采集,都能被标注出来。

七、Obfuscator-LLVM

代码混淆:基于 LLVM 的开源混淆工具,面向 C、C++ 及其他编译型语言,让源码逻辑更难被看懂和逆向。把它加到构建链路里,生成的二进制对逆向者不太友好。

多种混淆技术:指令重排、控制流混淆、数据加密等手段可以叠加使用,从不同层面提升保密性与攻破难度。实际落地时按模块分级启用,既稳又好维护。