文章摘要:文件这件事,说简单也简单:存、改、传。可真要出岔子,往往不是技术多高深,而是某个小动作没兜住。财报提前飞出去、白天刚评的设计稿晚上就被对手过目、客户名单突然被“

文件这件事,说简单也简单:存、改、传。可真要出岔子,往往不是技术多高深,而是某个小动作没兜住。财报提前飞出去、白天刚评的设计稿晚上就被对手过目、客户名单突然被“温柔问候”——听着像段子,其实离很多团队就隔着一层玻璃。

我自己踩过两回坑:一次同事把带隐私字段的表格错发群里,撤回那几秒钟手心全是汗;另一次深夜抢救误删的项目文档,办公室只有打印机咔哒咔哒在响,咖啡把键盘半边染成了卡布奇诺色。

回头看,制度要有,工具也要上,二者叠起来,坑才真的填平。

下面这七款,不是同一招法,各有侧重。挑适合自己的,比“全都装上”更重要。

一、洞察眼 MIT 系统

能干啥:

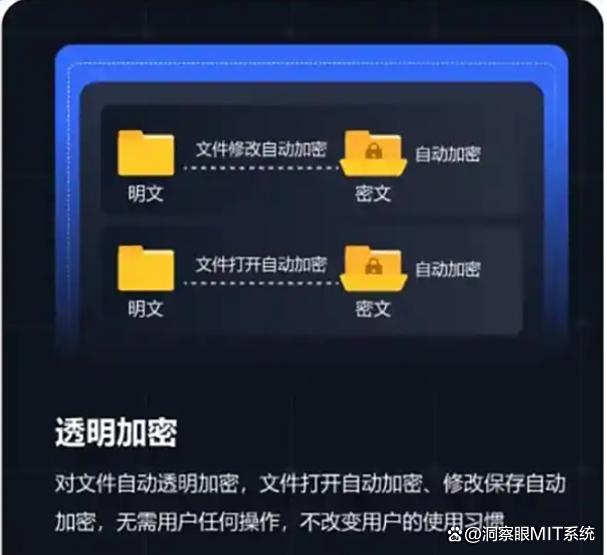

透明加密:

采用透明加密技术,能加密各种类型的文件(Word、Excel、PPT、CAD 图纸、代码)。在公司安全授权的环境里,访问加密文件与普通文件无差异,但是一旦脱离授权环境,就会变成一堆乱码。

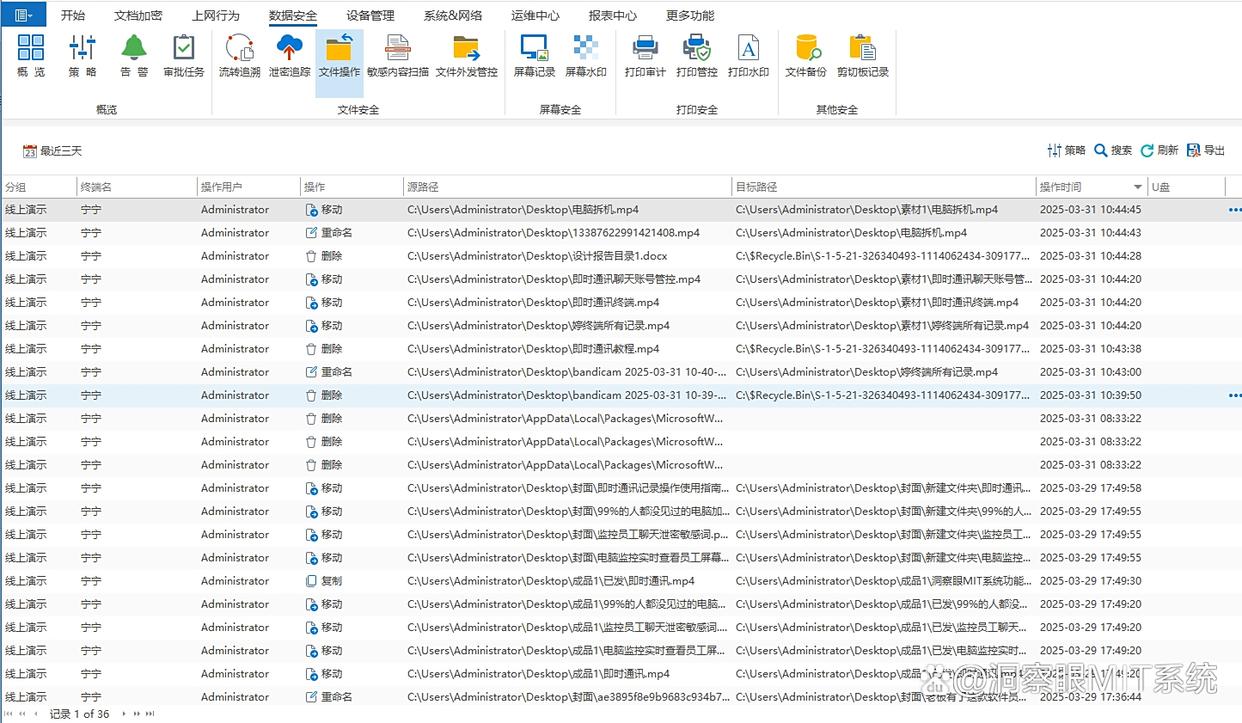

文件操作记录:所有对文档的操作都会被记下来:创建、打开、编辑、复制、粘贴、外发等,并生成行为日志。

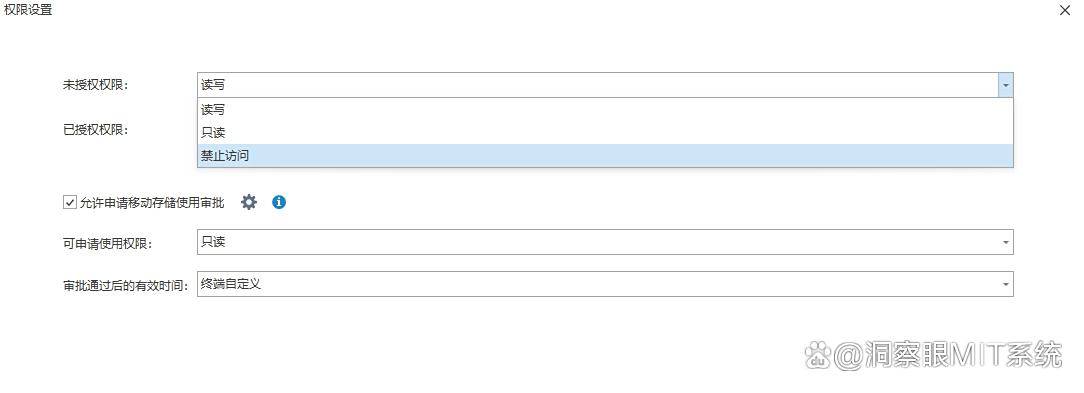

权限管控:可以按岗位、项目、时间窗口来分配权限,比如核心人员能修改能删除文件,但普通员工只能看,外包同学只给一周且限制下载。

敏感内容分析:运用智能识别技术,实时扫描电脑上的文件,一旦识别到敏感内容的文件,会立即标记,实时检测,若是发现敏感内容未经授权就外发,会立即阻止并警告。

上手的感觉:它“安静”,几乎不打扰,头两天适应一下也就顺了。预警够灵——周末半夜尝试翻某个敏感目录,屏幕右下角马上亮个小红点,提醒得不刺耳但有效。

更适合谁:研发、设计、涉密资料多的团队,尤其多人协作还夹着外部合作的场景。

二、Guardium

重点能力:盯“流”和“形”。短时间异常拉取、跨部门突击访问、深夜重复拽机密文件夹——这类非典型操作会第一时间弹警;内置加密和动态脱敏,敏感字段在使用中也能按需藏起来,把扩散面压小。

还能和防火墙、入侵检测等打通,织成一张网。

合规素材现成,审计季不至于临时抱佛脚。

实际体验:更像“大场子里的交通指挥”,对海量数据和复杂网络拓扑很在行。我们在财务结算周做过压测,它能分清批处理的高峰与异常消耗,误报率可控。

部署期略长,走一遍流程需要耐心;但一旦跑顺,维护强度并不高。某次周一早例会,安全同事把周末异常访问热图一贴,全员都秒懂发生了啥。

适配场景:数据盘子大、网络结构复杂、合规压力重的企业。

三、Varonis

它在解决“基础题”:先把敏感信息自动识别、分类,明确哪些是敏感、谁应该看。多端覆盖,PC、平板、手机一把抓。

行为基线也会学,某人突然频繁摸高敏目录,系统会把这根“刺儿”挑出来。

岗位或角色变化,权限自动对齐,省掉人工搬运的纰漏。

上手感:省了大量手工分箱、贴标签的时间。我个人很喜欢它的“当天见效”——销售同事岗位调整当天,旧大区报价表就自然消失在视野里,没有拉扯。

移动办公多的团队更能体会它的价值:机场贵宾厅里改完个方案,手机权限和电脑一致,不用群里找人临时开门。

更适合:终端类型多、员工流动频繁或出差不断的组织。

四、WkDrive

主打稳和顺手:端到端加密做底层,上传、下载、存储一路护住。

同步可靠,自动/手动都行;共享可设有效期、访问口令,谁看、看多久、能不能二次转发一清二楚。

版本管理和备份不费心,误删、冲突时能把文件“拖回岸上”。

体感如何:上手门槛低,像用网盘,但更安稳。一次高铁上热点忽明忽暗,回到办公室后两台设备的改动也没打架,版本合并还挺聪明。

共享链路加口令这个小细节,开会临时丢个文件给外部同学很省事。夜里空调外机嗡嗡叫的时候,同步进度条悄悄走完,不抢戏。

适配对象:协作频繁、追求便捷同时要有基础安全兜底的团队,比如互联网、内容/创意工作室。

五、Proofpoint DLP

拿手活:识别并分类商业机密、客户信息、财务数据等敏感内容;规则可按业务自定义。访问、传输、使用环节全链路留痕,IP、时间、操作细节都在,追溯方便。

邮件通道的防护细腻——含敏感信息且疑似外发,会先拦一下让你确认。还能对接常见云服务,把云端存取纳入同一套策略。

使用感受:邮件场景命中率高,文本和常见附件识别“稳、准”;图片等复杂场景效果与模板、版式相关,调一两轮阈值之后更安定。

审计报表颗粒细,监管行业交差也能交底。有一次客户问到三个月前一次外发是否合规,报表两分钟拉齐,省了满屋子翻记录。

适用人群:金融、医疗、政企等对合规和邮件治理敏感的单位。

六、F-Secure DLP

覆盖面广一点:文本之外,对图片里可能藏的关键信息也能检测(实际效果受清晰度、模板影响)。控制粒度能拧到应用层:谁能用什么、在何种状态下能用,细到按钮。

遇到异常举动,比如强行关闭含敏感数据的进程、试图非常规导出,直接阻断,还给了一套应急处置指引,真遇事不至于乱。

落地建议:策略足够细,第一次上最好灰度几组部门,别一刀切。我们给移动存储加了审批流,U 盘拷贝会弹个提示,体验还算友好。

办公室那台老读卡器偶尔罢工,它也能优雅地处理失败,不会把用户卡死在半路。

更合拍的团队:涉及个人隐私、影像资料等混合数据类型且要求严的组织。

七、Check Point DLP

一体化的风格:网络、终端、云端统一识别,结构化客户表、非结构化合同条款都能定位。邮件、IM、移动介质等传输通道全程看得见,违规外发自动拦。

与自家防火墙、入侵防御等基建的整合很顺滑,策略一处改、处处生效;报表可视化做得到位,分布、趋势、行为统计一眼读懂。

现场感受:如果企业本就用 Check Point 家的安全栈,整合成本低不少,策略复用省力。跨通道联动拦截稳定,安全团队的“看盘会”会轻松很多。

我们试过在临时展会网络下跑策略,抖几下也没掉线,值得一夸。

适合的组织:想用一套体系覆盖多环境、多通道的企业,规模不限。

总结:工具是工具,别神化。按业务风险挑两三样打组合拳,配上可执行的制度和一点点“多想一步”的习惯——比如外发前多看一眼收件人、共享链接加口令、下班后敏感目录减少访问——出事的概率就会肉眼可见地降下去。试用一周再定型,通常能看出八成门道。

编辑:玲子