文章摘要:如何把公司机密看紧点,不靠拍脑袋靠体系。这里挑了五款防泄漏工具,各有侧重,配合流程和培训一起上,效果更踏实。企业的“独门秘方”,从研发图纸、客户名单到投标文件,

如何把公司机密看紧点,不靠拍脑袋靠体系。这里挑了五款防泄漏工具,各有侧重,配合流程和培训一起上,效果更踏实。

企业的“独门秘方”,从研发图纸、客户名单到投标文件,都是靠时间和钱堆出来的。

真正出问题,多半不是黑客天外飞仙,而是内部环节松了口子——一封没脱敏的邮件、一个被随手拷走的文件夹、一个临时合作账号忘了关。工具不是万能,但能把常见的坑先填平。

一、洞察眼 MIT 系统

核心看点

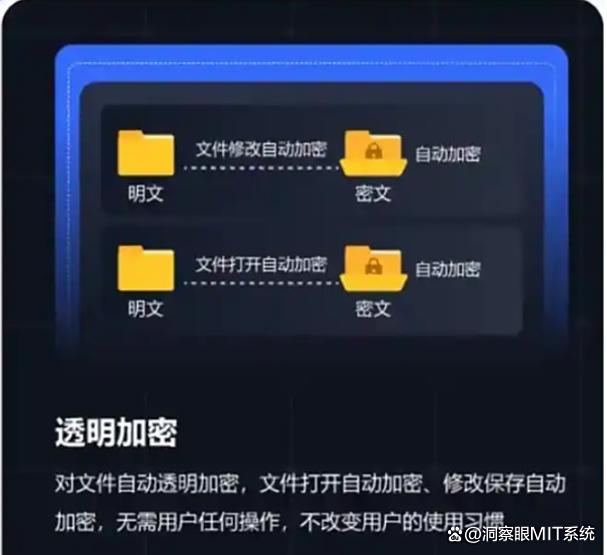

透明加密:文件保存时自动加密,员工照常编辑存盘,离开授权环境就打不开。有多种高级算法可选,按需选择算法。我们做评测时,把同一份图纸拷到无权限机器,系统直接拦截,日志里秒级记录。

智能加密:实时扫描电脑上新建的文件,一旦识别到文件中含有敏感内容,会立即对文件进行加密。

敏感内容识别:智能识别敏感内容,像客户手机号、料号、参数表这种,扫描后自动标记,一旦出现异常外传会弹警报并拦截外传活动。

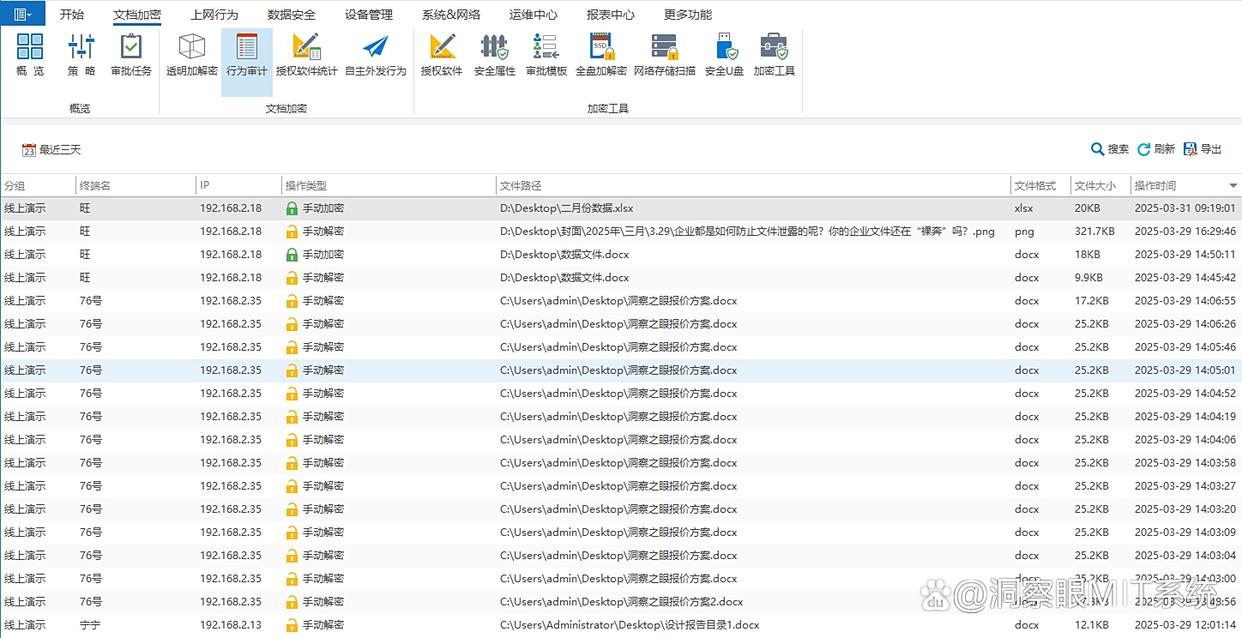

行为审计:新建、修改、复制、删除都会记录,谁在几点从哪台机器拷了多少文件,一查就出结果。我们见过有人试着批量打包,系统按策略临时锁了 U 盘。

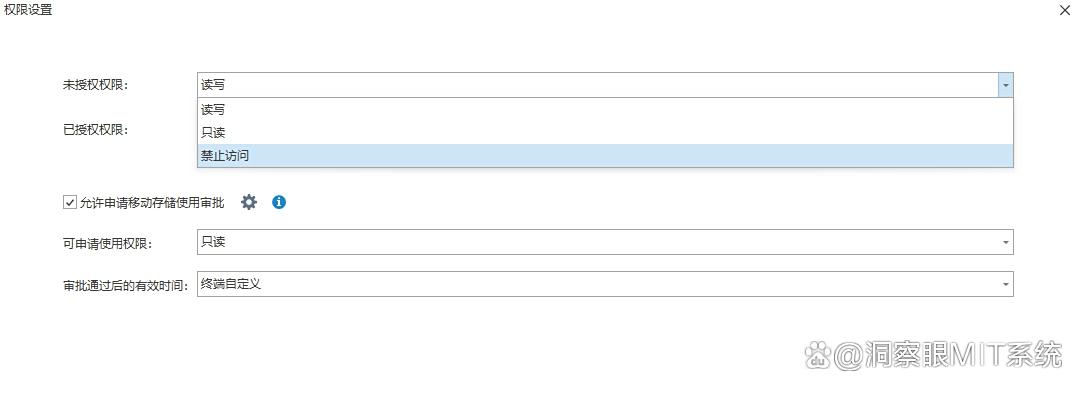

权限精细化:根据岗位、项目、时间等进行权限划分,如,设计部的图纸只有设计部的人可以修改,其他部门无权打开;这样看而防止机密文件被随意访问,导致二次泄密。

适用场景

科研团队、设计公司、金融机构这种文档密集型部门用起来更有感。日常内部协作、对外发包或者投标,既不打断工作节奏,也能把出口卡住。我个人偏爱它的日志维度,细而不乱。

二、卡巴斯基安全云

核心看点

DLP 模块:盯邮件、网盘、上传动作,识别敏感信息,发现不合规传输就阻断或告警。

终端防护:病毒、木马、加密勒索这些常见威胁先兜住,避免因为中招把机密顺带捎走。

集中策略:一处下发安全基线,补丁、权限、设备使用都可控,终端漏洞能统一看见并处理。

适用场景

中小企业更合适,上手门槛不高。员工电脑、手机都在管控里,既能减少误操作带来的泄密,也方便 IT 统一看护。我们试用那会儿,启用模板策略半小时就跑起来了。

三、趋势科技 Deep Security

核心看点

服务器护城河:虚拟补丁、入侵防御、恶意流量拦截,像 SQL 注入、漏洞利用这种常见打法能够先挡一层。

应用程序管控:白名单思路,未授权程序不让跑,减少服务端被“带走数据”的机会。

数据加密与访问控制:数据库、文件存储的敏感字段加密,配合最小权限访问,后台账号也得掂量着来。

适用场景

有多台服务器或混合云场景的团队,比如电商、SaaS、数据中心。它把“服务端不掉线、不丢料”这件事做得比较稳,我们看告警面板时,攻击事件分组很清晰,排障路径不容易迷路。

四、McAfee Total Protection for Enterprise

核心看点

内容感知 DLP:识别文档里的敏感片段,阻止通过移动介质、共享目录、邮件等途径外流。

威胁防御合辑:多引擎检测配上行为拦截,病毒木马清理及时,常见侧信道也有规则库。

身份与访问:多因素认证、条件访问、会话控制,账号借给人这类“人情操作”会受到限制。

适用场景

大企业多部门协作、设备类型杂,管起来不轻松。McAfee 的好处是模块全,能把 DLP、反恶意、身份管控放在一个盘子里,运维同学少跑腿。我们在总部异地登录时触发了额外校验,这点很实用。

五、诺顿企业版

核心看点

文件加密:重要文件设密,脱离授权环境打不开,简单直接。

防火墙:把边界撑起来,未经授权的访问不进来,内外网流量有记录。

安全审计:操作留痕、报表一键出,定期复盘有没有“奇怪的手”摸过不该摸的东西。

适用场景

创业团队或中小企业作为基础防线挺合适。文件有锁、网络有门、日志可查,预算友好,部署也快。我们给一个十几人的团队落地,基本一天内收尾。

实操的小提醒

工具之外的三件事同样关键:权限分级(最小够用)、离职与供应商账号及时收口、员工合规培训。软件兜底,流程定调。

先抓最容易出问题的出口:邮件外发、网盘分享、U 盘拷贝和远程办公。把这四口子堵住,风险会肉眼可见地降下来。

试点再全面铺:挑一个部门做两周试运行,收集“误杀”和工作受影响的点,微调策略再全域推开,阻力小不少。

预算有限的搭配思路:终端防护+DLP 先上,服务器侧再补一套入侵防御,后续看数据量和合规要求加密与审计逐步完善。

编辑:玲子