文章摘要:公司防泄密软件哪个好,用过才知道。核心资料就是公司的命根子:技术方案、客户名单、报价模型……任何一条外泄,都可能掀翻一整盘棋。风险并不远——一次误拖到个人网盘、

公司防泄密软件哪个好,用过才知道。核心资料就是公司的命根子:技术方案、客户名单、报价模型……任何一条外泄,都可能掀翻一整盘棋。

风险并不远——一次误拖到个人网盘、一个共享链接没关权限,甚至随手发个邮件,都可能留下口子。

给信息“上锁”这件事,得下点真功夫。下面这几款工具,都是企业实打实跑过一阵子的选择,功能侧重点不一样,但共同点是:能扛事、落地快。

一、洞察眼 MIT 系统

重点能力:

文件加密:核心文档落盘即加密,只在授权设备、授权环境里能正常访问;拷到外面也只是一堆乱码。

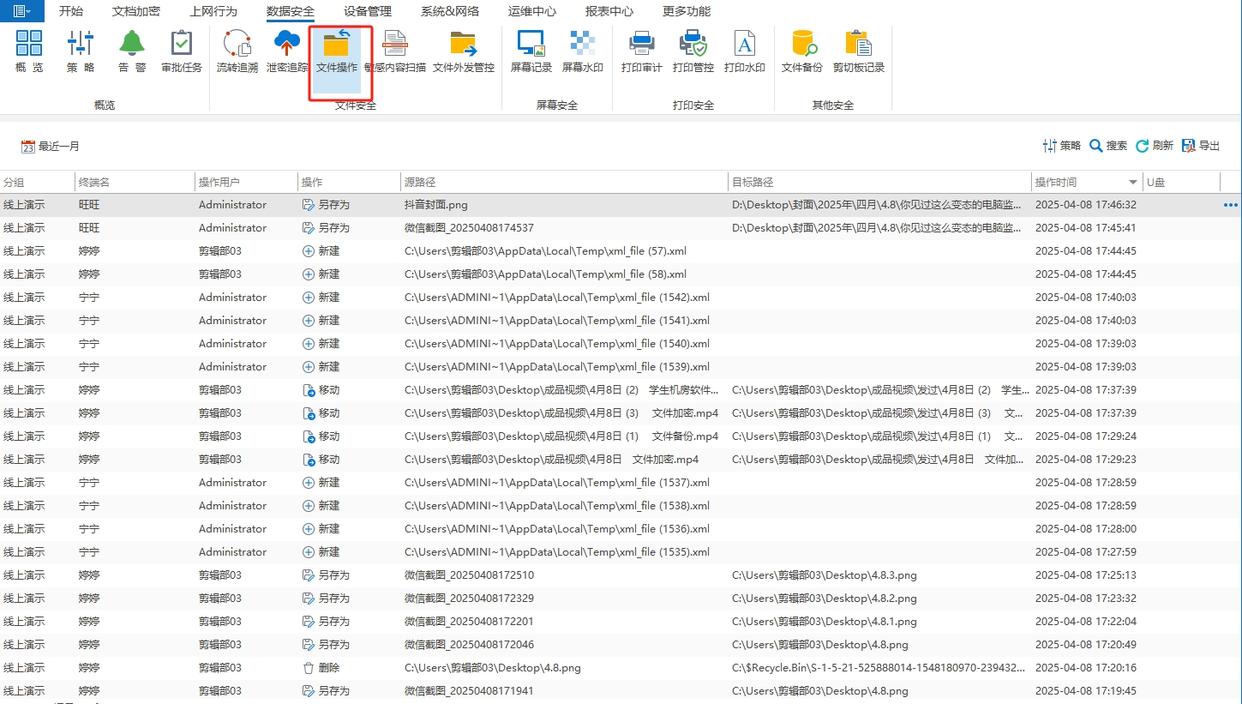

文件行为审计:谁新建、谁改动、谁复制,时间、地点、设备一清二楚,日志能拉成链路。比如:上午 10:02,小张在 A 楼三层 37 号工位的台式机上改过《XX项目方案_v3》,两分钟后又保存了一次,这些都会被串起来。

敏感识别拦截:实时扫描电脑上邮件、网盘里的内容,一旦带有带有核心机密,立即标记;有未授权的传送活动,立即拦截,并通知管理员。

离网办公:当出差人员需要访问加密文件时,可提前提交离网申请,申请通过后,可正常使用加密文件;并且离网文件也可设置打开次数、有限期等。

使用感受:

覆盖面广,像地毯一样铺得满;界面干净,运维同事半天就上手。兼容老设备也还行,小团队到中型企业都能吃下。第一次部署那天,中午之前日志就开始“哗哗”往下跑,比较有安全感。

小注:

界面左侧是功能菜单,中间就是操作日志流,右侧会跳出拦截告警,信息密度挺高。

二、SecureFileGuard 加密卫士

重点能力:

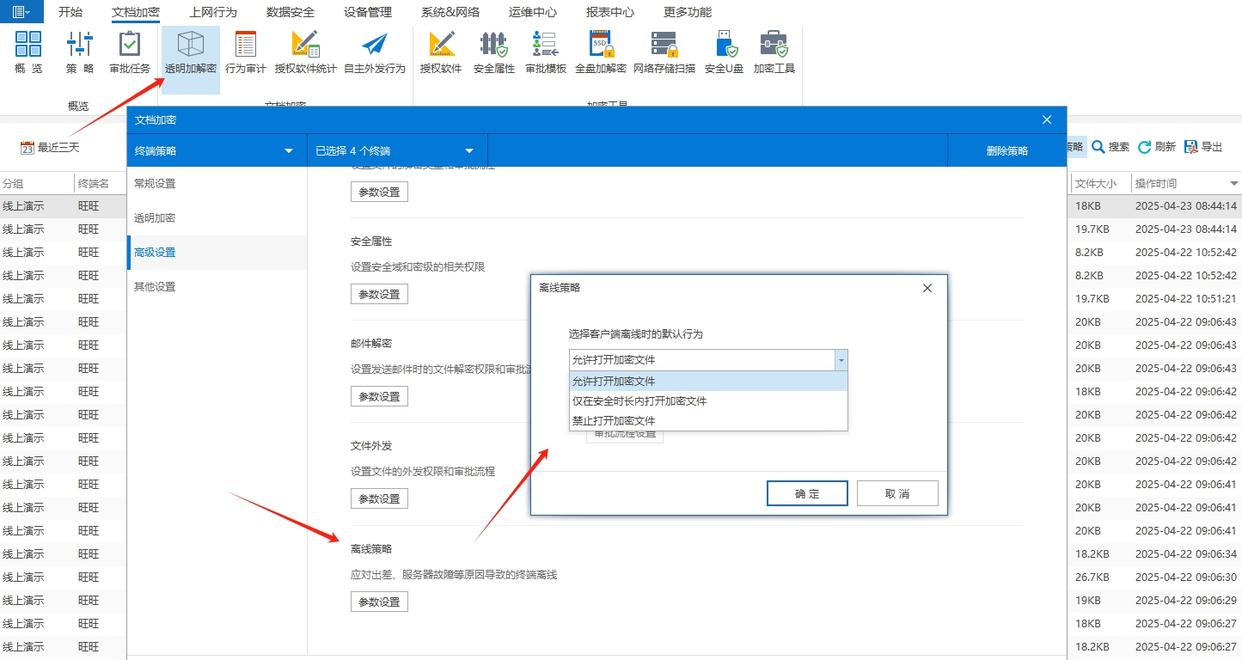

AES-256 透明加密:保存时自动加密、打开时自动解密,员工几乎无感;部门可用不同强度策略(研发更严、行政稍松)。

密钥生命周期管理:定期自动轮换,密钥分级保管,走合规审计也更从容。

使用场景:

文件要带出办公区但又不想“裸奔”的团队很受用——离开授权环境,文件就是打不开。后台密钥像时钟一样按节奏换,省心。

简评:

安全性强、对办公影响小。对“加密必须上墙”的企业比较合适。

三、NetShield 网络护盾系统

重点能力:

深度包检测:进出公司网络的数据都要过一遍“安检”,敏感词、客户表、特定术语都能被识别。

访问管控:高风险站点说封就封;还能盯流量走向,异常大流量会红灯预警。

规则自定义:结合行业黑话、内部代号去配词库,贴身。

真实体验:

某次财务结算周,个别终端短时间下载量激增,系统先警示、再限速,最后直接阻断,事情没酿大。

简评:

网络边界抓得紧,适合分支多、混合云/专线并存的环境。

四、CloudSafe 云安全宝

重点能力:

云端多层加密存储:文件上云就加密;访问走企业账号,叠加多因素认证(密码+短信+指纹/令牌)。

精细共享:可设置只读、可编辑、可下载等不同权限,外部协作可加有效期、水印、禁二次分享。

轨迹追踪:谁在何时打开、编辑、转发,一条线拉到底。

使用画面:

列表里能看到已加密文件、共享对象和到期时间;点进去是访问记录时间线,清清楚楚。

简评:

适合移动办公、跨地协作的团队。把“协作便利”和“权限刚性”绑在一起了。

五、EndpointSafe 终端安全大师

重点能力:

终端全生命周期:采购入库—使用—维修—报废,全程有账;资产盘点一键出表。

行为限制:截屏、打印、复制粘贴等敏感动作可限可审;违规当场报警(夜里截屏会弹出提醒,挺克制但有效)。

网络隔离:私连热点、未知 Wi-Fi 说不;不安全网络传数据,直接拦。

安全体检:定期扫毒、杀木马、清恶意插件。

简评:

管得细、覆盖广。终端多、外包人员流动大的场景,很对路。打印前走审批这种“麻烦一点,但不出事”的策略,久了大家也就适应了。

六、LeakProof 泄密防护大师

重点能力:

动态水印:按人定制,名字、工号、时间、IP 都能嵌在文档或预览层里;一旦流出,回溯快。

可视化审计:把文档的流转路径画成图谱,看一眼就知道是在哪个环节“转弯”了。

异常行为预警:学习日常操作基线,遇到比如凌晨 2 点批量导出、短时间高频访问核心目录,立刻提示管理员。

简评:

溯源硬、告警及时。对合规审计、事后追责要求高的企业尤为合适。

小细节:

审计界面能同时看到水印效果预览、行为图谱和告警列表,联动跳转很顺手。

这六款各有拿手好戏。要怎么选,还是看你们的数据分级、现有 IT 架构、网络拓扑、合规要求和人员规模。

常见的落地顺序:先做数据分级和目录梳理—小范围试点两周—再放大范围,策略逐步加严,不要一口吃个饱。

编辑:玲子