文章摘要:如何防止文件泄密?这事儿听上去像老生常谈,但真碰上一次,你就知道有多疼。机密文档可能是研发蓝图、客户名单,也可能只是一份“内部讨论稿”。一封误发的邮件、一次随手

如何防止文件泄密?这事儿听上去像老生常谈,但真碰上一次,你就知道有多疼。机密文档可能是研发蓝图、客户名单,也可能只是一份“内部讨论稿”。

一封误发的邮件、一次随手的U盘拷贝,甚至一次未经授权的打印,都可能让项目卡壳、客户离场,严重时还会影响企业口碑。

与其事后补救,不如把防线提前筑好——从文件生成到流转、再到外发,环节越多,越要有章法。

下面这六款防泄密工具,各有侧重,帮你把“人、设备、系统、流程”串成一条能打的安全链。

一、洞察眼 MIT 系统

透明加密:员工照常用 Word、Excel、CAD、PDF 等文件,不用点任何“加密”按钮,系统在后台就把文件加密好了。文件只要离开授权环境(比如拷到外部硬盘、通过邮箱外发),到对方那里要么是乱码,要么压根打不开。

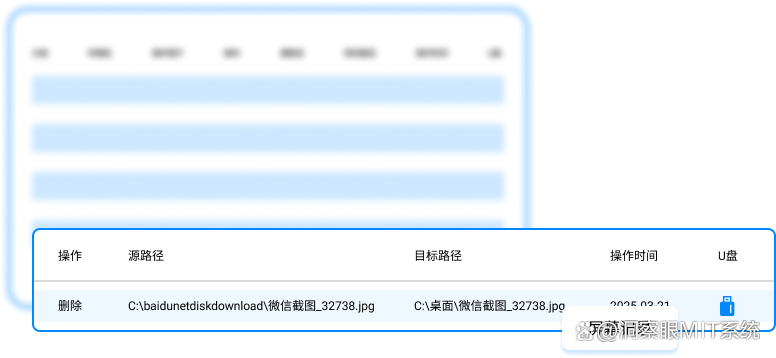

文件操作审计:新建、加解密、删除、复制/粘贴这类动作都会实时记录,甚至可以直接限制“复制—粘贴”把内容搬到未加密文档里。

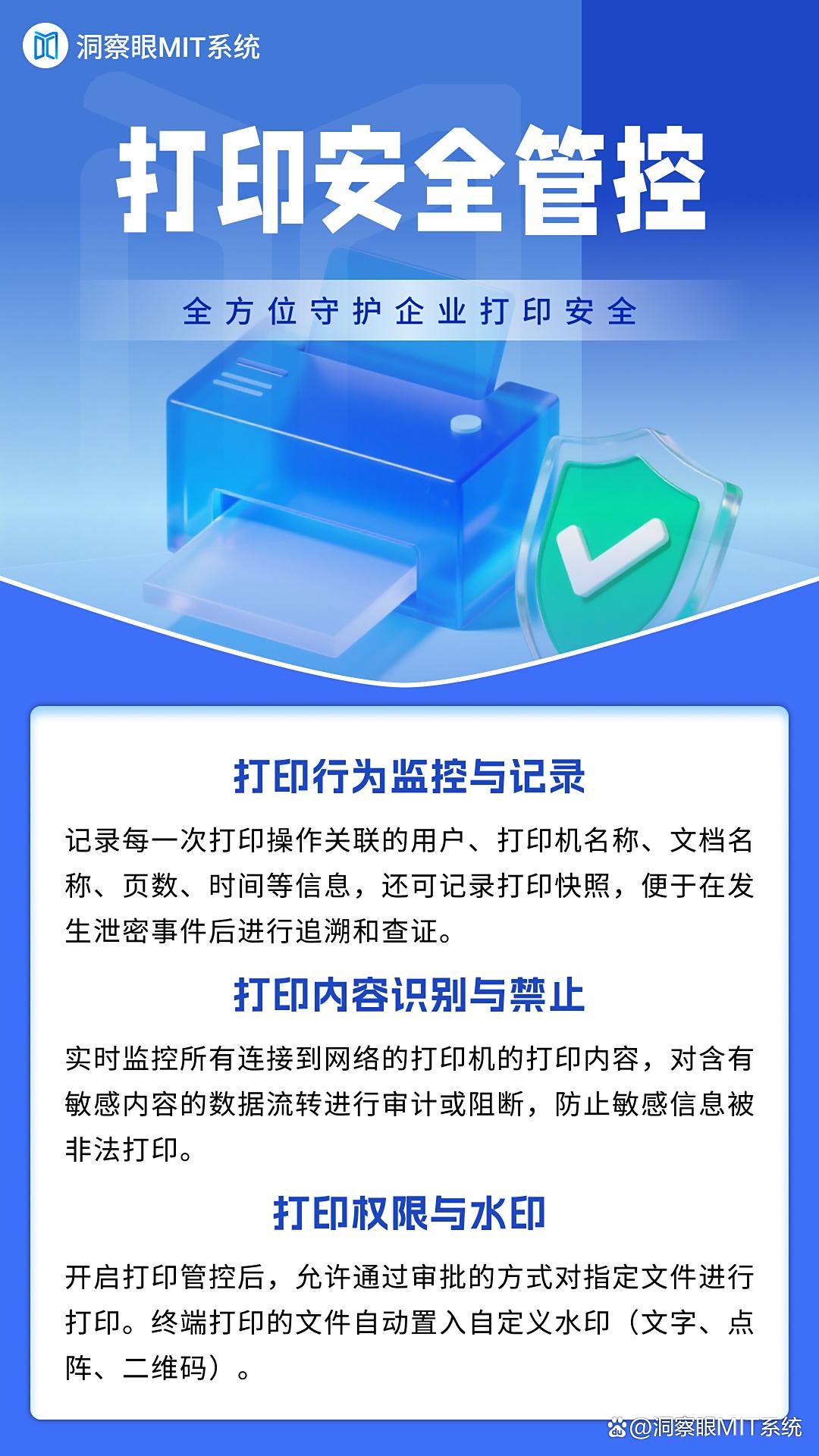

打印安全:可以只让特定岗位打印,并自动打水印(常见是员工姓名、时间、设备号等,水印淡灰色放在页脚,既不挡内容又能追踪)。一旦纸质文件外流,追索也就有了线索。

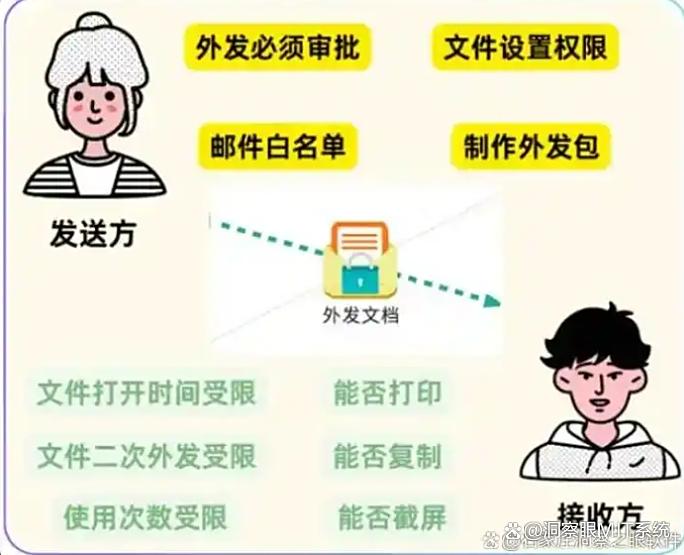

外发管控:当文件外发给外部共享时,可进行加密,也能设置权限:设有效期(比如 7 天、15 天)、限制访问次数、要求合作方输入授权码才能看,且默认无法下载/复制/转发。

水印防护:文件打开就显示操作者的工号、姓名和访问时间,文件要是被二次传播,也能顺藤摸瓜找到源头。

二、McAfee DLP

如果你想“全链路看得清、控得住”,McAfee DLP 的闭环能力比较对味。从识别、分类,到存储/传输/使用,再到事后追溯,属于一条龙。

识别方面不仅有关键词、文件指纹,还用上了机器学习和 OCR:不只看 Office 文档里的内容,连扫描件里的合同条款也能识别出来(这一点在合规场景挺关键)。

覆盖面也广——终端(电脑、手机)、网络(邮件、网页、IM)、云平台(AWS、Azure、阿里云)都在它的视野里。你在哪动敏感数据,它就在哪盯。

控制台里的“风险看板”也有用,像车载仪表盘:哪块业务敏感数据多、谁的操作风险高,一眼就能看到,然后按图索骥去优化策略。

实际使用中,常见的体验是:先跑一轮数据盘点,几分钟就能粗略标出“哪些共享盘里堆着太多旧表格”,再逐步收口。

三、Proofpoint DLP

这款更像“邮件与协作场景的一把好手”。它和 Microsoft 365、Gmail,以及 Teams、Slack 这类协作工具打通得很深。

你刚准备把一份带客户隐私的报表外发,系统可能就弹出提示:是否加密、是否需要说明理由,甚至直接拦截。

它的内容分析比较“懂语境”:可以理解文本里的语义差异,减少“正常工作文档被误拦”的尴尬,比如把“普通通知”与“含客户联系方式的清单”区分开来。

面向外部收件人,也能自动进行邮件加密。对方打开前要验证身份或输入密码,路上被截获也读不出来。

合规这一块,Proofpoint 可以按 GDPR、ISO 27001 等要求生成审计报告,适合有合规压力的企业。

我们在一次演练中遇到过“临门一脚被拦”的情况,当时虽然打断了发送流程,但确实避免了敏感条款被不当扩散,算是“有惊无险”。

四、CrowdStrike Falcon Data Protection

它是“轻量级 Agent + 实时行为分析”的路线。Agent 驻留在终端上,对系统资源占用比较克制,日常办公基本无感。

重点在“行为”:短时间内大量复制、通过陌生通道外发、异常改名打包等,只要动作反常,拦截和告警就在毫秒级触发,常常能把潜在泄露扼在摇篮里。

文件分级这块也做了动态化:根据内容自动打标签(公开/内部/机密/绝密),再套用不同策略,例如“绝密”严禁外发,“内部”仅限企业网内流转。

更妙的是它和自家 EDR 联动:一旦终端被怀疑中招(恶意程序或入侵),DLP 侧的策略会自动收紧,形成“威胁检测 + 数据防护”的一体化闭环。

真实体验是——EDR 一响,DLP 马上“降速带”拉起来,风险期先保住数据再说。

五、Sophos Data Loss Prevention

如果你希望“上手快、成本稳”,可以看看 Sophos。它提供“向导式配置”,跟着步骤点下去,就能把核心策略跑起来,不太需要安全专家手把手。

覆盖的三大高频场景——终端文件加密、外设(U 盘等)管控、邮件外发限制——足以支撑中小企业的主战场。比如:给财务文件默认加密、禁用把客户资料拷到U盘、限制敏感文档走个人邮箱。

集中管理也是它的优势:云端控制台统一下发策略、看日志、远程干预(锁定文件、删除违规拷贝)。

有一次我们测试误把客户资料尝试外拷,控制台直接打红,管理员一键锁定,过程两三秒。

不夸张地说,对中小团队挺友好——价格不“劝退”,还能按需加模块,企业成长到什么阶段,再补什么短板。

六、Microsoft Purview Data Loss Prevention

用 Microsoft 365 的团队,Purview DLP 基本可以“无缝嵌入”。你在 Word 写文档、用 Teams 发文件、把资料放到 SharePoint,系统就能在原生场景里识别并提示,几乎不改变员工习惯。

策略是“跨应用统一”的:在 Purview 控制台设一条规则,Word/Excel/Outlook/Teams 全系生效,管理成本省不少。

它还内置大量“敏感信息类型模板”,像银行卡号、病历编号、商业秘密等,选用后就能快速应用检测,不必从零写规则。

数据生命周期管理也考虑到了:过期的敏感文档可自动归档或删除,既降泄露面,又省存储。

实操里常见的画面是:Word 顶部突然出现一条提示——“检测到可能含敏感信息,是否应用组织策略?”点一下,就把“人治”变成了“机制”。

编辑:玲子