文章摘要:想把“数据外泄”这件事掐在摇篮里?这七款防泄密工具,够硬。适合企业压住商业机密和源代码,也能照顾到个人的财务表格、隐私文件。说白了,数据就是资产,丢了钱和名声一

想把“数据外泄”这件事掐在摇篮里?这七款防泄密工具,够硬。适合企业压住商业机密和源代码,也能照顾到个人的财务表格、隐私文件。

说白了,数据就是资产,丢了钱和名声一起飞。与其事后补救,不如前面把关——从生成到传输、再到存储,整条链路都要看紧。

下面这些产品我陆续用过、测过或在项目里部署过,风格不完全一样,你可以按场景挑。

一、洞察眼 MIT 系统

透明加密:在透明加密模式下,新建或保存 Word、Excel、CAD、源码这类常见格式,后台自动加密,日常操作基本无感——改方案、存图纸、切个分支,流程不变,效率也不拖后腿。

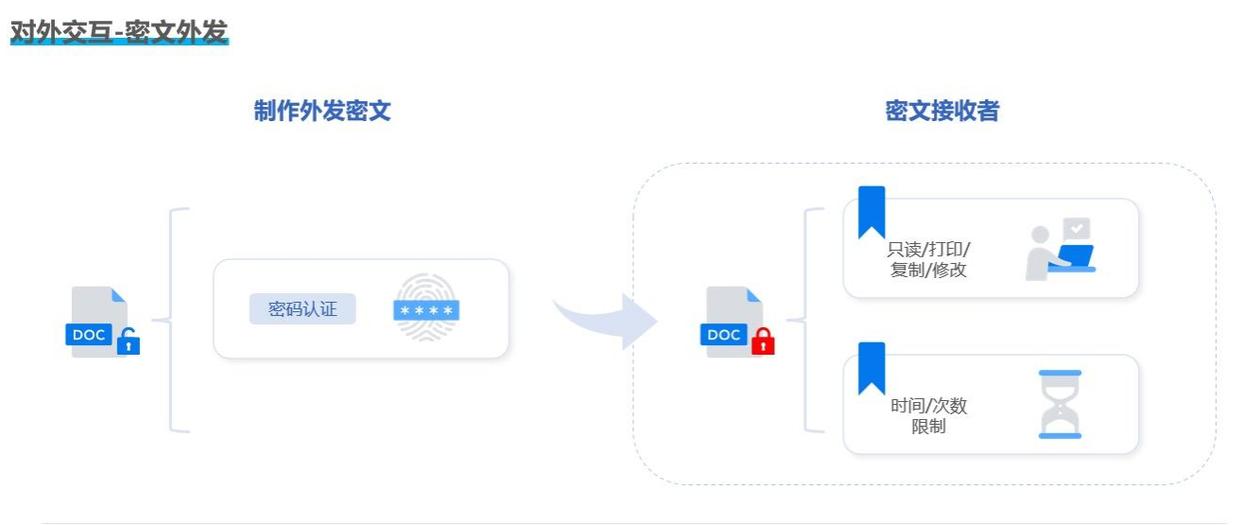

外发管控:真要往外发资料,走申请。收件方、用途、有效期这些关键项填清楚,审批过后系统会“带特性”加密,再给对方开具体的权限:只看不拷、能看能改但禁止打印……边界划得清,出了公司网也不裸奔。

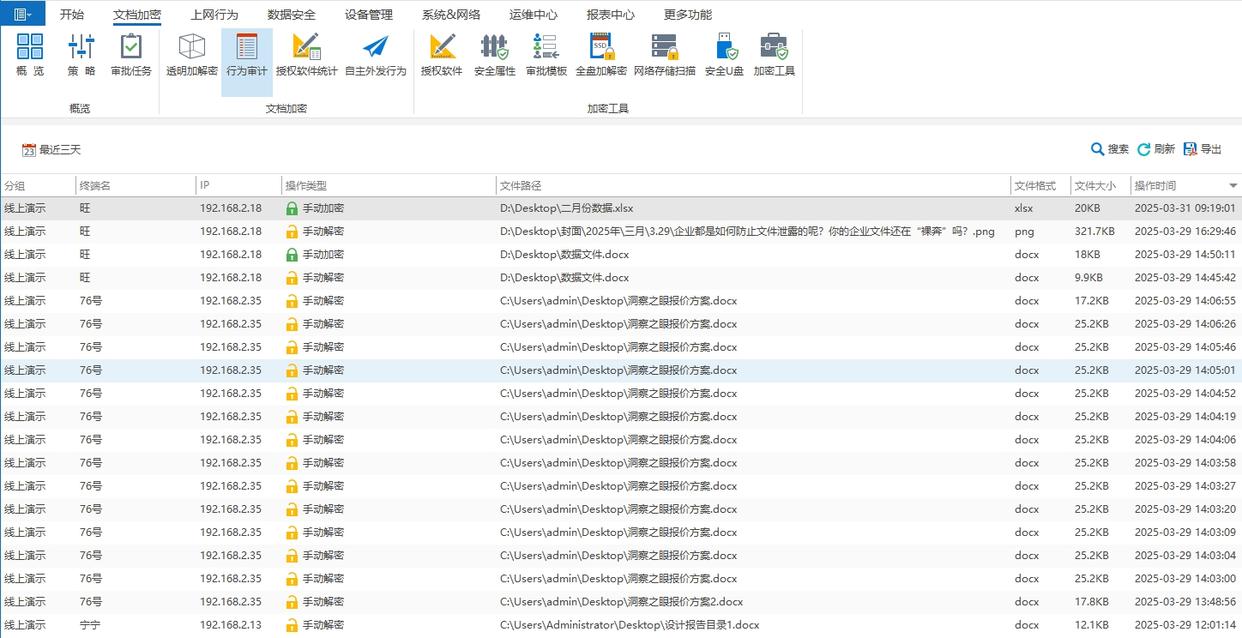

行为审计:谁建了什么、什么时候改了什么、外发给谁、有没有解密动作,全都记上。遇到高频复制、尝试破解、陌生设备插入拷数据这类异常,系统先发警告。

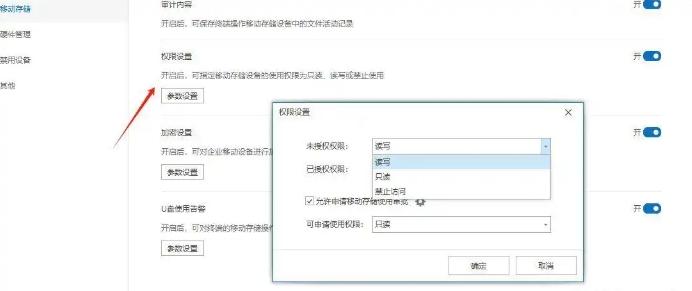

权限管理:按人/部门/项目组做细颗粒度授权。普通成员只读不打印,主管有全部权限;越权访问直接被挡在门外。这样文件在授权圈子里转,安心很多。

二、Symantec DLP

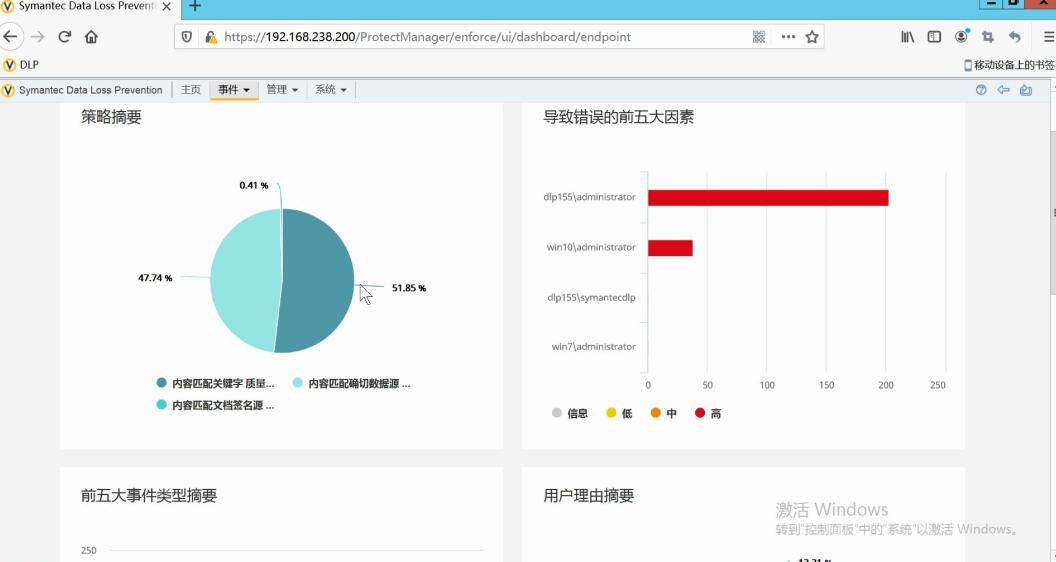

深度内容识别是它的拿手好戏。预设或自定义规则能抓出身份证号、银行卡号、行业敏感术语之类的“关键词+格式”,对邮件、文件、IM 内容都能拆开看——不是只看文件名。

多通道布控:邮件里夹了敏感信息要往外发,拦;网页表单、网盘、下载上传这些常见“出口”,盯;终端侧对 U 盘、蓝牙、移动设备的流转,卡。简单粗暴但有效。

策略灵活:不同部门不同口径。比如研发更严,外发白名单更小;销售侧按客户数据合规来定;策略还能随业务阶段调整,做到不跟运营打架。

三、Forcepoint DLP

亮点是 UEBA(用户与实体行为分析)。它会给每个人的日常操作画一条“基线”——访问频率、时间分布、常用目的地都算进去。某天半夜两点突然大量拉取敏感文档、或者把数据朝陌生地址猛推,系统立刻提醒,像个不眨眼的夜班保安。

跨平台没啥可挑:Windows、macOS、Linux 全覆盖,混合设备的团队也能顺滑落地。

报警机制多通路:邮件、短信、弹窗都能打到位,且带细节:谁、在哪台机器、干了什么、异常在哪儿。管理员看一眼就能定级、处置。

四、McAfee Total Protection for Data Loss Prevention

一个平台看全局。终端、服务器、存储区统一管,策略下发、状态总览、事件日志都在一个界面里解决——少切几个控制台,值班舒服点。

加密两把刀:文件级加密精准护合同、财报、图纸这类重点资产;磁盘级加密把整盘包起来,系统盘数据盘一起上锁。设备丢了也不慌,没钥匙读不出字节。

兼容面广:Windows、macOS、Linux 够用不说,移动端的 iOS、Android 也能纳入。外出拜访、远程办公的场景不再是安全盲区。

五、Digital Guardian

端点代理在本地“盯梢”,从台式机到笔记本再到移动端都能装。敏感数据先打标签,未经授权的程序或人想看、想改、想传,拦截+告警一条龙,挡住端点侧的“细水长流式”泄露。

审计详尽:打开、编辑、复制、移动……每个动作都有时间戳和操作者,串起来就是一条完整的数据流转轨迹。真出事了,回溯不再靠猜。

高度可定制:按部门、按数据级别分层防护。研发能进核心资料,市场只看推广相关;顶级敏感数据再加一道策略墙。贴着业务做,落地才不别扭。

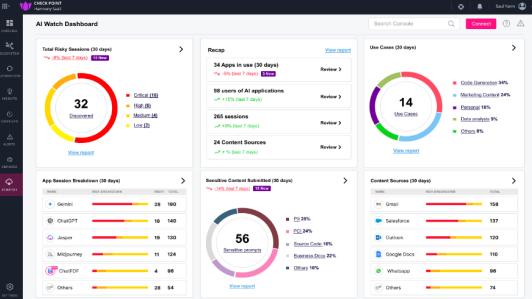

六、Check Point DLP

上手轻,界面直观。定义什么是敏感文件、谁能碰、哪些通道能外发这些常用策略,点点点就配好了,不必写一堆命令。新手管理员也能快速接盘。

即时告警:违规外发邮件、U 盘大批量拷贝这种常见场景,第一时间通知到管理员和安全负责人。短信、邮件、弹窗都能走,确保有人看见、有人管。

云场景友好:公有云、混合云都能接。云上数据加密、访问监控、传输盯防,把“上云即裸奔”的担忧压住一半;剩下一半靠制度和培训。

七、RSA NetWitness Suite

更偏“威胁猎手”。机器学习、行为分析、威胁情报一起上,对网络流量、用户行为、系统日志做深挖,能把伪装在正常业务里的异常动作抠出来——恶意软件的试探、内部人员的小动作、外部渗透的长线,都不容易漏网。

实时盯网络:包级别解析,识别是否带有隐私或机密信息,并跟踪这些数据往哪儿流。一旦发现敏感数据朝不该去的地址跑,或出现异常大流量,先断一刀,再通知。

自动化响应:触发预案很干脆。隔离受影响设备、关端口、启动备份与恢复……减少人工来回确认的时间,控制面迅速收拢,损失也能压在可控范围内。