文章摘要:无论是商业机密、客户资料,还是个人隐私信息等,都承载在各式各样的数据之中。然而,随着网络环境日益复杂,数据面临着诸多泄密风险,可能因为黑客攻击、内部人员疏忽或恶

无论是商业机密、客户资料,还是个人隐私信息等,都承载在各式各样的数据之中。

然而,随着网络环境日益复杂,数据面临着诸多泄密风险,可能因为黑客攻击、内部人员疏忽或恶意行为等原因而被泄露出去,给相关方带来难以估量的损失。

正因如此,使用专业的数据防泄密软件来为数据筑牢安全防线就显得至关重要了。

接下来,就为大家介绍 2025 年必备的七款数据防泄密软件,助力大家实现数据的全方位防护,快来一起了解一下吧。

一、洞察眼 MIT 系统

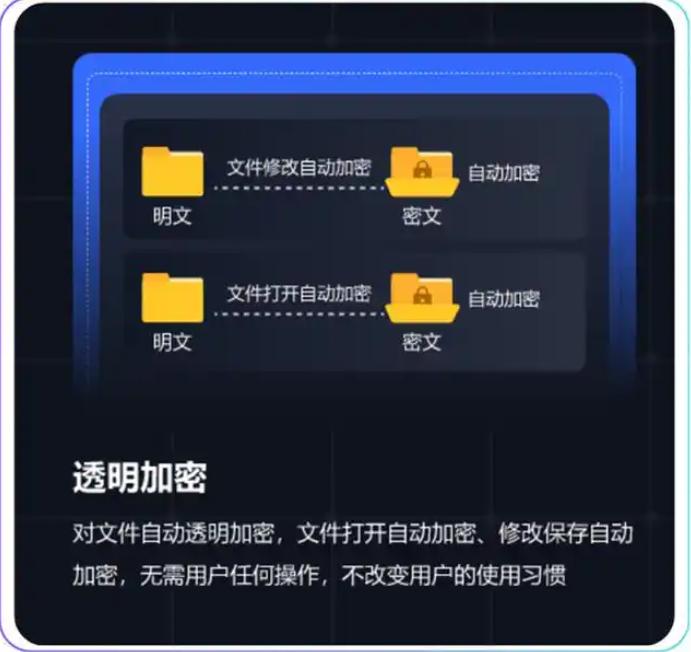

数据加密

透明加密:在文档的创建、编辑、保存、传输等全生命周期中自动加密,对用户透明,无需改变用户操作习惯,确保数据在存储和传输过程中的安全性。

落地加密:无论文件位于哪个位置,只要文件离开安全区域或被保存到非安全区域,就会自动加密,防止因设备丢失或不当使用而导致的数据泄露。

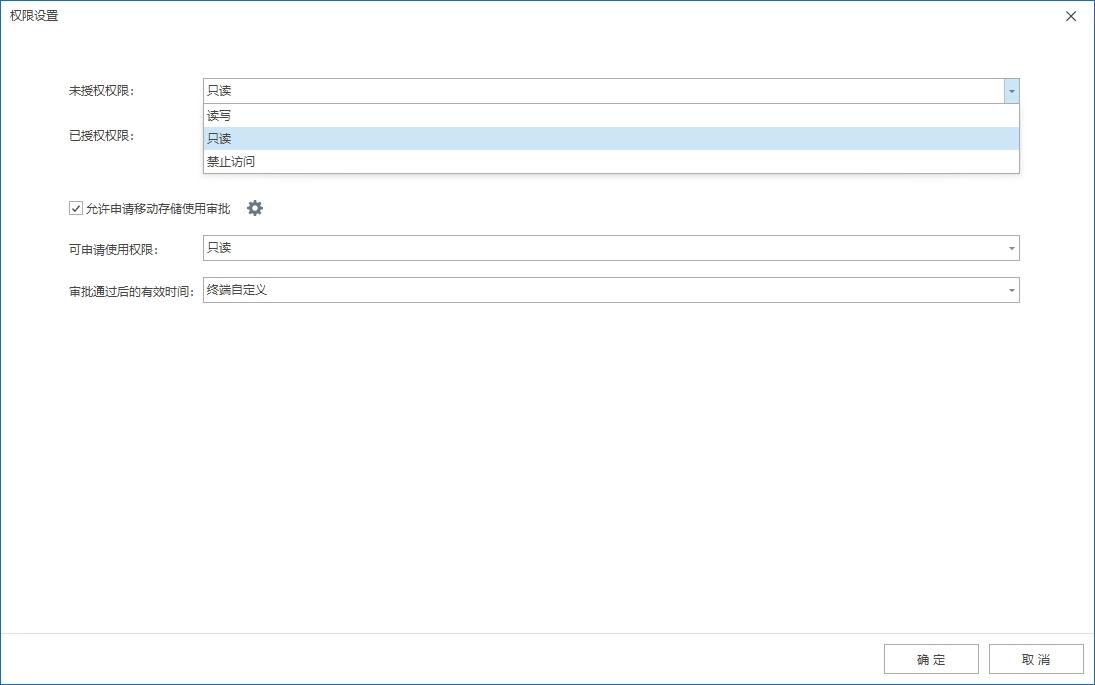

访问控制与权限管理

密级管控:通过设定不同的密级,如秘密、机密、绝密,对不同职责的员工进行合理的权限管理,限制对敏感数据的访问。

精细权限管理:允许管理员为不同用户或用户组分配文件的访问、编辑、复制、打印、外发等权限,确保文件在内部和外部环境中都保持安全性。

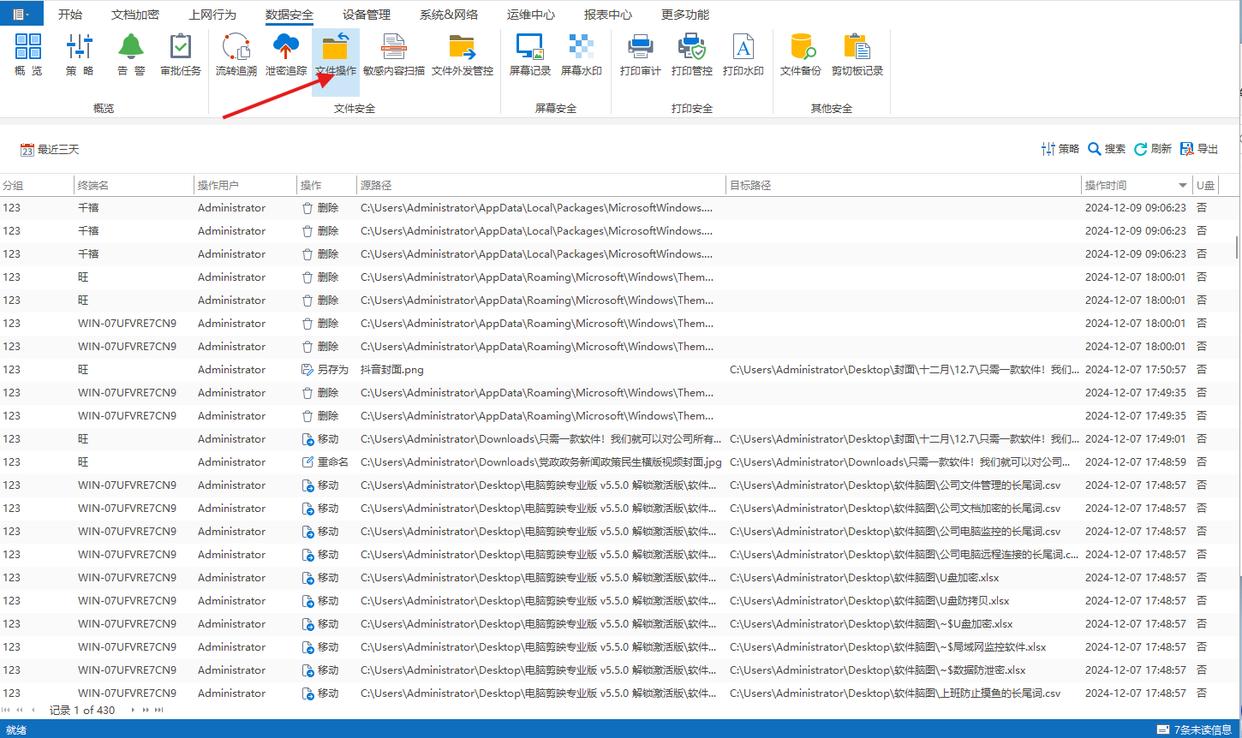

行为监控与审计

实时监控:实时监控员工的网络行为、软件应用、聊天记录以及文件访问等操作,以便及时发现和阻止可能的数据泄露行为。

审计功能:记录并分析用户对文件的操作行为,如访问、修改、复制、删除等,提供详细的审计日志,有助于发现异常行为和追溯责任。

敏感数据识别与分类

多种检测方法:通过关键字、正则表达式、文件属性、文件指纹、分类指纹等多种检测算法,交叉检测敏感数据,能够识别多层嵌套文档、多层压缩文档、加密文档、修改后缀等防逃避检测行为。

自动分类分级:基于中文语言处理及分词技术,采用无监督的自动聚类算法对样本进行自动聚类并提取类别的语义特征,从而对要保护的文档进行分类和分级,也可通过添加正反向样本,降低误报率和漏报率。

二、CrowdStrike Falcon

CrowdStrike Falcon 这套东西,核心思路还是“云原生 + 终端防护”,但2025年的版本更像一台随时在线的安全哨兵。

实际用下来,最直观的是它对终端行为的盯防:EDR 把拷贝、传输、异常进程这些动作都捞起来,一旦出现不合常理的外传迹象,防护几乎是瞬时触发——延迟在毫秒级,我个人觉得在办公室里几乎感觉不到被“卡”。

加密这块和平台是联动的,敏感数据走“存储加密 + 传输加密”,密钥不落地,云端统一管控;好处是权限收回就立刻生效,曾经在一个项目里收回权限后,文件当场就打不开了,省心。

再有,它把全球威胁情报吃得比较透,遇上和已知泄密套路相似的操作,会自动把防护级别拉高,像是你刚准备传一份异常匹配的文件,控制台已经亮起了红灯。

移动端也没落下,iOS、Android 都能控,像微信、云盘这类社交和网盘外发,默认就会被规范住;对那种全球化、分散办公的团队来说,这点很关键——毕竟人不在一起,策略要先行。

三、Webroot Business

Webroot Business 这一款“轻、好管、上手快”的 DLP,Webroot Business 经常会被拿来当示例。它把管理做在云端,登录控制台就能远程改全公司的策略,批量下发、实时看状态——运维小伙伴的抱怨少了很多。

我个人试过在带宽一般的线路上推装终端组件,也能稳稳地装完,不用人盯人;十来台机器,半小时差不多就落地。规则更偏向高频场景:U 盘拷贝、邮件外发、云盘上传这些都能按文件大小、类型去卡,做法不复杂但挺实用。

价格方面按终端数付费,小团队也不肉疼;有一次快凌晨才发现策略冲突,联系支持,几分钟就回了电话——这种 7×24 对远程团队挺友好。

当然,它不是为了“复杂可编排”的重型场景而生,但在小企业里,往往够用而且省事。

四、FireEye Data Security

FireEye Data Security 走的是“高级威胁防护 + DLP 融合”的路线,尤其应对 APT 引发的数据泄露比较有优势。它借了 Mandiant 的全球情报底子,能识别那种慢热、长期潜伏的攻击迹象;我个人的感受是,红队演练里它对异常横向和持久化动作的敏感度更高一点。一旦出现通过远控、内存提取之类的窃取动作,数据通道会被直接切断,受感染终端也会被隔离,像是现场按下了“急停”。如果事情已经发生,溯源能力能把行为日志、网络流量串成时间线,攻击入口、窃取路径、影响范围都能较清楚地还原——那份报告通常是后续处置的锚点。策略层面可以按行业和业务做定制,适合面临高级对手的大型跨国公司、科技企业;有些配置需要耐心打磨,但一旦调顺,抗打击的韧性会更强。

五、Rapid7 InsightVM

Rapid7 InsightVM 更像是把“防泄密”往前推了一步:从漏洞管理和安全评估入手,尽量把能引发数据外流的洞先补上。

它会把服务器、终端、网络设备都扫一遍,弱口令、过期服务、未授权访问……都给你挑出来。

有次周末跑了一轮扫描,报表里把某台数据库的弱口令一针见血地标注出来,顺手还附了修复建议,发给 DBA 就能推进落地。

对关键数据区(数据库、核心文件目录等),它也支持加密配置和访问参数的校准,这一步并不是“替代 DLP”,但能把很多风险挡在外围——我个人更愿意把它当作“补课工具”:先补好环境的短板,再谈精细化的数据流控,事半功倍。

六、Carbon Black

在复杂网络环境里做数据管控,Carbon Black 比较“稳重”。

它把终端上的数据集中纳管,先按部门/业务场景分门别类,然后给不同类别上不同力度的加密策略:研发代码最严、密钥权限收得紧;市场物料则走常规加密,保证协作流畅。

更有意思的是它对数据交互的实时盯防——网络共享、移动存储拷贝、非常规上传,一旦撞到预设红线(比如未经授权的外传),立刻就会阻断并通知相关人员。

有一次同事试着把测试包拷到移动硬盘,托盘弹窗先到,Slack 提醒随后就来,效率很高。策略例外也能走审批流,这样对业务不“暴力一刀切”,在合规和效率之间能找到平衡点。

七、NetWitness Endpoint

NetWitness Endpoint 更像一个“数据行为分析师”。它把终端上和数据相关的痕迹都收集起来——访问时间、来源 IP、数据流向、进程链……然后做深度关联,去判断有没有泄密的苗头。

识别到敏感数据后,会自动加密,并且对访问做严格核验:不符合预设规则的请求直接挡掉;有异常就告警并处置。

实操里,日志回放像看“录像”,谁在什么时间动了哪个文件、流量去了哪,都有迹可循,这对于后续的安全决策很有帮助。

晚高峰流量大的时候,它的分析任务也能稳住(偶尔会慢一点,但可接受),配合访问白名单,整体的“噪声”不算多。