文章摘要:数据已然成为企业最宝贵的资产之一。无论是核心技术资料、客户信息,还是业务运营数据,一旦发生泄密事件,都可能给企业带来毁灭性的打击,诸如声誉受损、经济损失、失去竞

数据已然成为企业最宝贵的资产之一。无论是核心技术资料、客户信息,还是业务运营数据,一旦发生泄密事件,都可能给企业带来毁灭性的打击,诸如声誉受损、经济损失、失去竞争优势等严重后果。

因此如何有效地防范数据泄密成为了众多企业亟待解决的关键问题。而借助专业的公司防泄密软件,无疑是为企业数据安全筑牢坚固防线的有力举措。

接下来就让我们一同走进 2025 年值得推荐的 8 款公司防泄密软件,深入了解它们各自的强大功能,助力企业更好地守护数据安全。

1、洞察眼 MIT 系统

数据加密:采用先进的透明加密技术,如 AES-256 位加密算法,确保敏感数据在创建、编辑、传输和存储过程中的安全性。支持对存储在硬盘、USB 驱动器和移动设备上的数据进行加密,加密过程对用户透明,不影响正常使用。

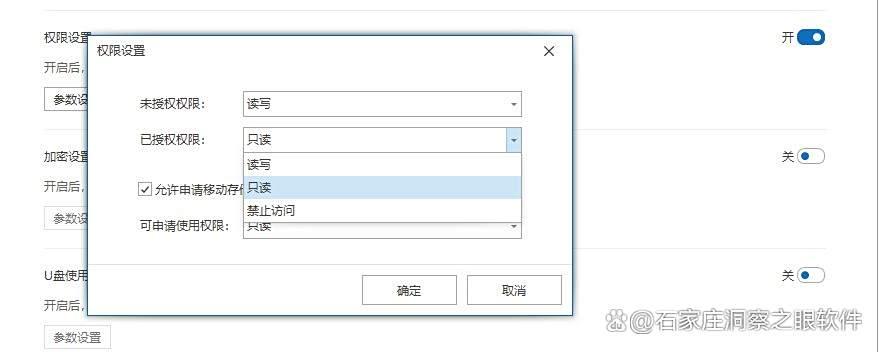

细粒度权限管理:系统实施严格的权限控制策略,根据员工的职责和需要,分配最小权限原则下的访问权限,如禁止打印、截屏、复制等,减少数据泄露的风险。

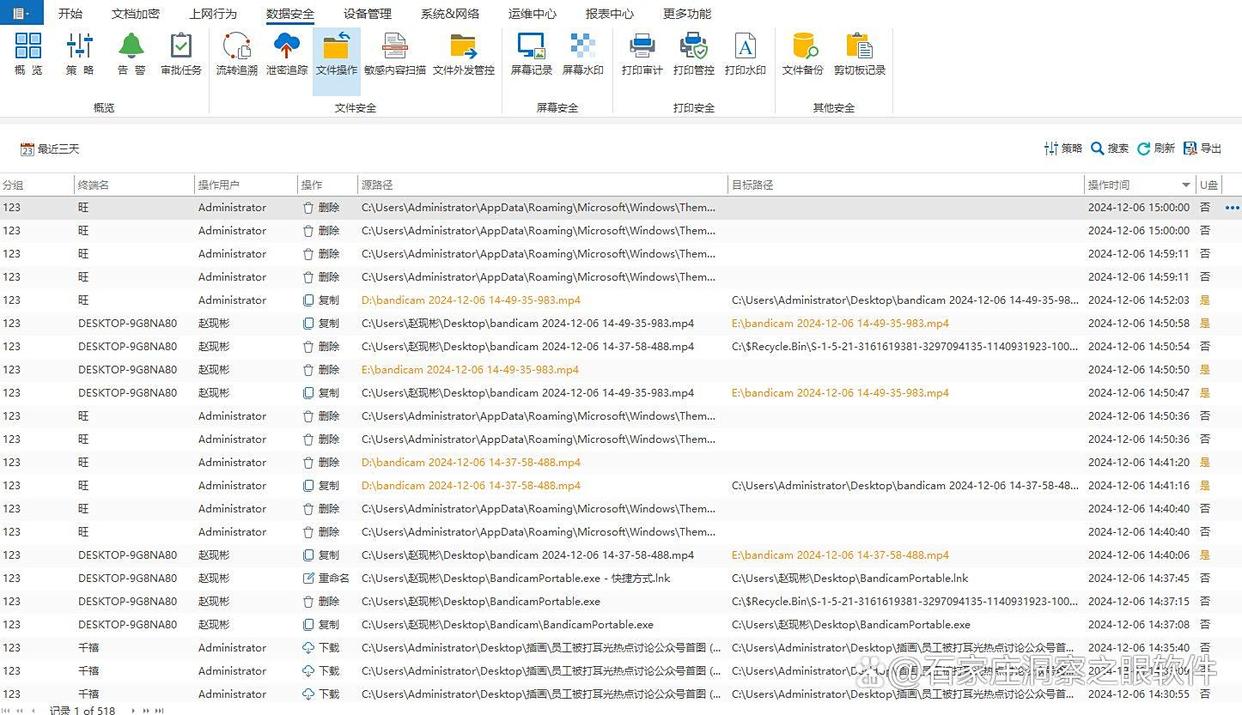

行为监控:包括屏幕监控,可实时捕捉并录制员工屏幕活动;聊天监控,能记录主流聊天软件的聊天记录并智能分析内容;文件操作监控,准确记录文件的各种操作并生成报告;上网行为监控,监控员工网络浏览行为并可设置访问策略。

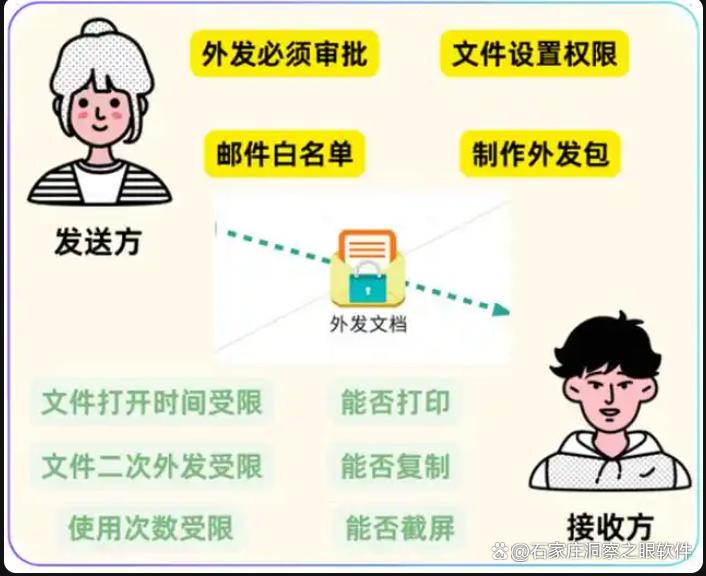

外发文件控制:对于外发文件,通过身份认证和权限控制确保安全,支持文件加密和解密,还可设置外发审批流程,对包含敏感信息的文件外发进行自动检测并拦截。

敏感内容识别:利用深度敏感内容分析与智能缓存技术,对数据进行识别与分类,对高价值数据采取更有针对性的保护措施,防止敏感信息外泄。

2、CipherCloud

说白了,它是把企业数据送上云之前先“穿好盔甲”。敏感信息不管是落在存储里,还是在各个云服务之间跑来跑去,都会被加密包住,密钥不在手,外人看了也只是乱码。我个人觉得它对合规这块儿很上心,像跨境数据、不同国家的隐私法规,基本都有对应的策略模板,用起来不费劲。我们在一次迁移演练里试过,把一批客户资料放到云盘里反复同步,过程中日志记录很细,哪一步加密、谁访问过,一清二楚。

它和主流企业级云应用的配合度也不错,典型的像 Salesforce、Workday 这种。集成之后,应用本身的功能不受影响,但里面的数据读写会被“悄悄”加密、脱敏或者打标。用久了你会发现,一个表单、多一次下载,看起来没啥区别,但后端已经按策略把可能外泄的路径都拦住了,连剪贴板和第三方插件的“顺手拷走”都不太容易。

3、Acronis Cyber

这家更像是那种稳扎稳打的“保险箱”。本地服务器、虚拟机,还有 AWS、Azure、Google Cloud 上的资源,都能按计划备份起来。备份文件默认就走加密,密钥管好了,即便文件被捞走也打不开。我个人习惯在周末让它跑全量,工作日跑增量,界面上能很直观地看到每次备份的健康度,失败了会给出原因,基本不用到处翻日志。

它自带的勒索软件防护挺实用。通过行为监测盯着异常加密动作,一旦发现不对劲,就先拦截再说,同时保留可恢复的快照。前阵子我们做了一次红队演练,有几个“加密诱饵”刚一动手就被拦住,事后恢复也就几分钟的事,业务没感知,这点对连续性很关键。

4、Fortinet FortiDLP

这套更偏“看得见”的数据防护。它能把企业网络里跑的各类协议全都拆开看,通过内容识别抓敏感信息,例如信用卡号、身份证号、机密文档片段等。哪怕是通过 HTTP、FTP 或者邮件附件在传,规则配得细,报警就不乱。我们在测试环境里发过几封带敏感字段的邮件,命中后系统直接提示并阻断,反馈信息也足够让用户知道哪里不合规。

终端侧同样有东西可用。Windows、macOS、Linux 都能装代理,像拷贝到 U 盘、打印、截屏这些动作都能设限或留痕。有一次同事试图把一份合同拖到个人网盘,客户端先弹了策略提醒,再把操作记到审计里,既不硬拦到影响工作,也不让数据轻易“飞出去”。

5、Gemalto SafeNet

它在身份和访问管理上的积累比较深。多因素认证是基本操作,密码配合智能卡、指纹之类的方式,很快就能搭起来。更细的是基于身份的权限分配,不同岗位、不同场景给到不一样的数据访问级别,权限调整也能自动化。我个人觉得后台审计报表做得清爽,合规检查的时候少费口舌。

单点登录就更偏体验了。员工登一次,常用的企业应用基本都能穿透过去,但访问过程仍旧套着统一的安全策略。像跨系统从 CRM 拉数据到协作工具时,会自动做脱敏或水印,减少数据在系统间“流窜”导致的意外泄露,这种细节日常里很省心。

6、Sophos Central

这是一块把东西“拢”起来的中控台。Windows、macOS、Linux 甚至移动端都能一处管理,策略也能一把梳理,比如磁盘加密规则、访问权限、端点防护等。新设备上线,套用模板,十来分钟就能达到合规基线。在一次资产盘点里,我们通过它的清单视图把几台“漏网之鱼”快速补齐了策略。

威胁检测这块则更智能些。依靠机器学习和行为分析,能盯住勒索、内网横向、异常拷贝等风险动作,触发后自动做隔离、回滚或降权。实际用下来,隔离弹窗给出的解释挺接地气,普通用户也能看懂发生了什么,安全团队后续只需要做核查和复盘。

7、Netskope Secure

如果你的担心更多在“人上网时会出事”,它就很合适。可以很细地管控网页访问,像含恶意下载、伪装登录页、诱导上传敏感信息的站点,都会被策略拦掉。我们曾在公共 Wi‑Fi 环境下做过访问测试,策略照样生效,日志回传也稳定,没有“出了办公室就裸奔”的情况。

它对云应用的理解也算深入。围绕 Salesforce、Office 365、Dropbox 这些常见工具,能对文件上传、下载、共享做实时监控和合规校验。比如外发前自动检查文档里是否有客户隐私字段,命中就提醒或打水印;共享链接如果设成公开,也会强制降级或到期,这些细枝末节常常能帮你躲过风险。

8、Forcepoint Next

这套思路是“以人和情境为中心”。不再只看 IP 段,而是把用户身份、角色、部门、设备状态都拿来综合判断,最后落到精细化的数据访问策略上。简单说,同一个人,在公司网内用受管设备能看的范围,和在家里用个人电脑能看的范围,完全不一样,这样越权访问就难多了。

另外,它对应用的识别能力很强。能从网络里分清楚谁是业务关键应用,谁是高风险社交或网盘工具,然后差异化施策。像把内部文件对某些社交应用的访问权限限制在只读甚至直接阻断,就能避免“顺手一拖”的泄露。我们在灰度阶段给了少量用户试用,反馈是体验影响不大,但后台风险告警明显下降,这点挺有说服力。