文章摘要:“李总,我们的新产品…被抄袭了。”会议室里,研发主管小王的声音有些颤抖。TechNova公司(一家虚构的科技公司)的创始人李总心里“咯噔”一下。他们花了两年时间

“李总,我们的新产品…被抄袭了。”

会议室里,研发主管小王的声音有些颤抖。TechNova公司(一家虚构的科技公司)的创始人李总心里“咯噔”一下。他们花了两年时间,投入了近千万研发资金的旗舰产品,刚刚发布不到一个月,市面上就出现了功能几乎一模一样的仿冒品,价格却只有他们的三分之一。

经过紧急排查,结果让所有人大吃一惊——公司的核心源代码被泄露了。一名离职不久的工程师,在离职前将所有代码打包带走,卖给了竞争对手。

这盆冷水,把TechNova公司从新产品发布的喜悦中彻底浇醒。李总这才意识到,自己一直引以为傲的技术壁垒,在脆弱的数据安全防线面前,是如此不堪一击。

相信TechNova公司的遭遇,并非个案。在数字化时代,源代码、设计图纸、客户名单等核心数据,已经成为企业的生命线。一旦泄露,带来的将是毁灭性的打击。那么,如何保护我们的“数字黄金”——源代码呢?

今天,我们就来聊聊六个简单又高效的源代码加密方法,希望能为您的企业数据安全添砖加瓦。

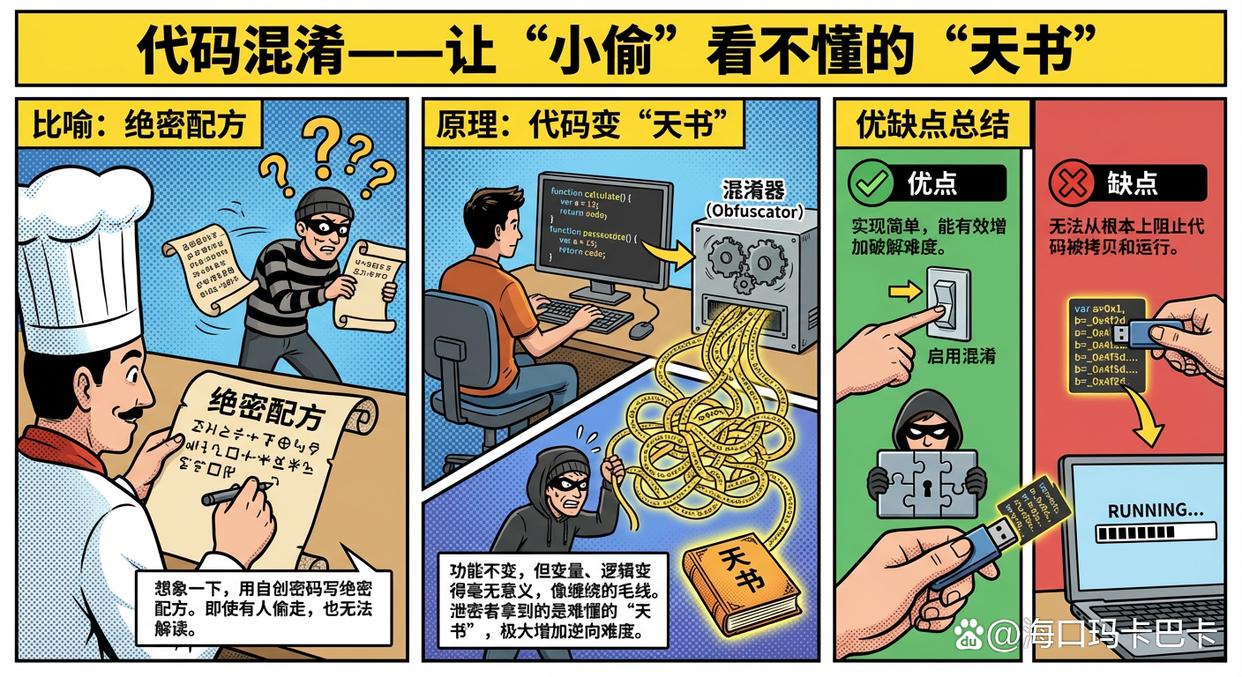

方法一:代码混淆——让“小偷”看不懂的“天书”

想象一下,你有一份绝密的配方,但你不用常规的语言记录,而是用一套自创的密码来写。即使有人偷走了这张纸,他也无法解读出真正的配方。

代码混淆就是这个道理。它不会改变代码原有的功能,但会把代码的变量名、函数名、逻辑结构等变得毫无意义、乱七八糟,就像一团缠绕的毛线。这样,即便源代码被泄露,泄密者拿到手的也是一本难以卒读的“天书”,大大增加了逆向工程和抄袭的难度。

优点:实现简单,能有效增加破解难度。

缺点:无法从根本上阻止代码被拷贝和运行。

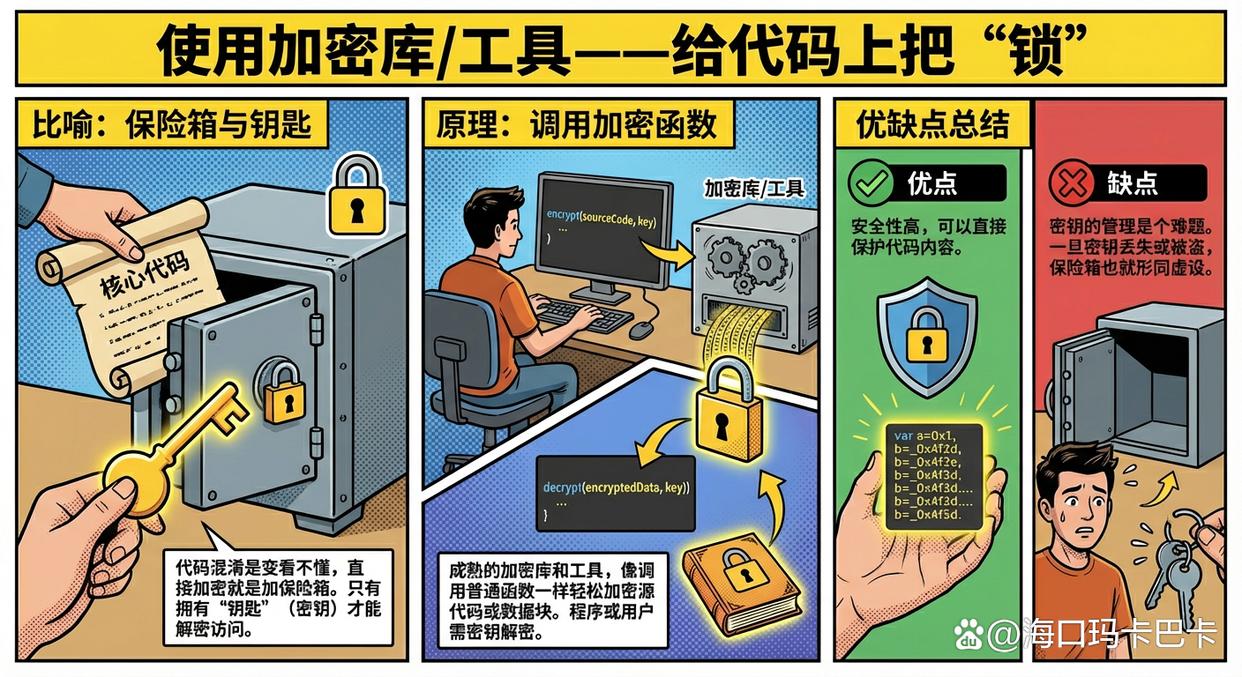

方法二:使用加密库/工具——给代码上把“锁”

如果说代码混淆是把内容变得看不懂,那么直接加密就是给这份内容加上一个保险箱。

现在有很多成熟的加密库和工具,可以像调用一个普通函数一样,轻松地将你的源代码或者核心数据块进行加密。只有拥有“钥匙”(密钥)的程序或用户,才能解密并访问这些代码。这就像你把重要文件锁在抽屉里,只有你有钥匙才能打开。

优点:安全性高,可以直接保护代码内容。

缺点:密钥的管理是个难题。一旦密钥丢失或被盗,保险箱也就形同虚设。

方法三:硬件加密——打造一个“数字金库”

如果说软件加密是给文件上锁,那么硬件加密就是为你的数据专门打造一个固若金汤的“金库”。

这种方法通常使用加密狗、加密芯片或者硬件安全模块(HSM)等物理设备来存储和保护密钥。代码在运行时,需要通过硬件的验证和解密才能执行。由于密钥存储在独立的硬件中,无法被轻易复制或破解,安全性极高。

优点:安全性最高,破解难度极大。

缺点:成本较高,且硬件设备的管理和分发会带来一定的不便。

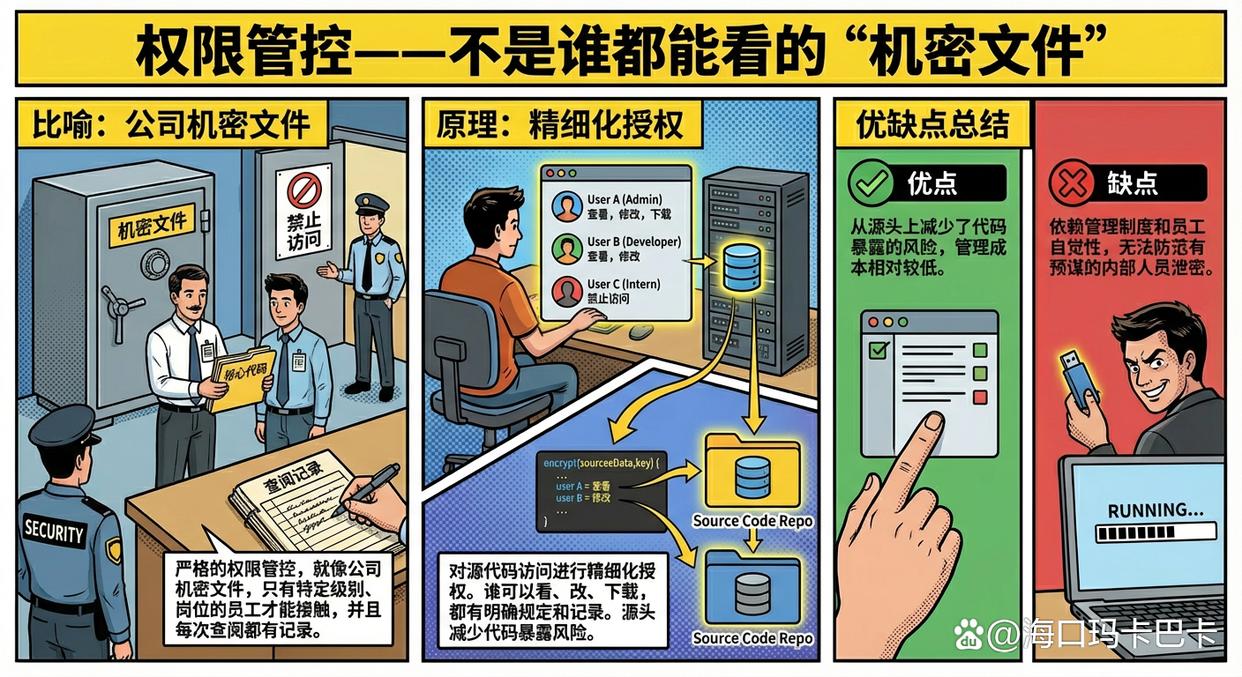

方法四:权限管控——不是谁都能看的“机密文件”

有时候,最简单的防护措施反而最有效。在很多泄密事件中,问题并非出在加密技术不够先进,而是出在内部权限管理混乱。

严格的权限管控,意味着对源代码的访问进行精细化的授权。谁可以看、谁可以改、谁可以下载,都应该有明确的规定和记录。这就像公司的机密文件,只有特定级别、特定岗位的员工才能接触,并且每一次查阅都有记录。

优点:从源头上减少了代码暴露的风险,管理成本相对较低。

缺点:依赖于严格的管理制度和员工的自觉性,无法防范有预谋的内部人员泄密。

方法五:数字权限管理(DRM)——“阅后即焚”的现代玩法

你一定用过一些在线阅读APP,上面的书籍你可以看,但无法复制、也无法截图。这就是数字权限管理(DRM)技术的一种体现。

将这种技术应用于源代码保护,意味着你可以精确控制代码的使用权限。比如,你可以设置某份代码只能在特定的电脑上打开,或者在某个时间段后自动失效,甚至可以禁止复制、打印和截屏。这就像给代码附加了一系列“规则”,任何人都必须在规则内行事。

优点:控制粒度非常精细,能有效防止代码的二次扩散。

缺点:可能会影响开发效率,且系统的部署和维护相对复杂。

方法六:洞察眼MIT系统——您的7x24小时智能数据保镖

前面提到的五种方法,更像是给企业数据安全建立了一道道“静态”的城墙。但真正的威胁,往往来自于动态的、防不胜防的内部行为。有没有一种方法,既能构建坚固的防线,又能实时监控潜在的威胁呢?

洞察眼MIT系统应运而生。它不仅仅是一个加密工具,更是一套全方位、智能化的数据安全解决方案。您可以把它想象成一个不知疲倦的“智能数据保镖”,7x24小时守护着您的数字资产。

它如何工作?

智能识别与自动加密:系统能够智能识别电脑中的核心源代码、设计图纸等敏感文件,并在文件创建、修改或传输时,进行强制性的透明加密。这一切都在后台自动完成,员工几乎无感知,不影响正常工作。

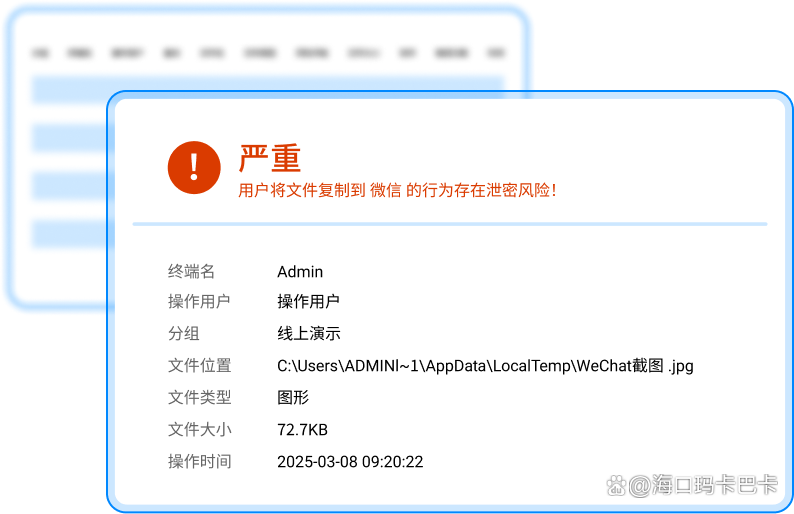

行为感知与风险预警:谁在什么时间、用什么方式访问了核心代码?是否有人在短时间内大量下载文件?是否有离职风险的员工正在频繁接触敏感数据?该系统能够实时感知这些异常行为,并第一时间向管理员发出预警。

精细化权限控制:它可以轻松设定“文件可以看,但不能拷走”、“允许内部流转,但禁止外发”等精细化策略,有效防止通过U盘、邮件、聊天工具等渠道泄密。

全程审计与事后追溯:每一次文件的操作行为都会被详细记录在案,形成不可抵赖的审计日志。一旦发生泄密事件,可以迅速定位泄密源头,为追责提供有力证据。

与单一的加密或权限管理工具不同,洞察眼MIT系统提供的是一种“事前主动防御、事中实时控制、事后可追溯”的全流程闭环管理。它将复杂的安全策略变得简单、智能、自动化,让企业管理者可以从繁琐的安全事务中解放出来,真正做到高枕无忧。

结语

保护源代码,就是保护企业的创新命脉和核心竞争力。从简单的代码混淆,到强大的硬件加密,再到智能化的全方位管控平台,每一种方法都有其独特的价值。

对于今天的企业而言,单一的技术手段或许已经难以应对日益复杂的安全威胁。构建一个多层次、智能化的综合防护体系,才是明智之举。

希望今天分享的六个方法,能为您打开一扇新的大门。审视您企业的现有防线,它是否足够坚固?