文章摘要:“明者防祸于未萌,智者图患于将来”,在数据价值愈发凸显的当下,企业商业机密、个人隐私数据一旦泄漏,轻则造成经济损失,重则影响信誉根基 。DLP(数据防泄漏)作为

“明者防祸于未萌,智者图患于将来”,在数据价值愈发凸显的当下,企业商业机密、个人隐私数据一旦泄漏,轻则造成经济损失,重则影响信誉根基 。DLP(数据防泄漏)作为守护数据安全的核心手段,早已成为刚需。

但不少人困惑:怎样找到简单高效的 DLP 方法?别担心!

下面就为大家盘点五个实用又好操作的 DLP 数据防泄漏方法 ,覆盖云端、终端、共享等多场景,帮你轻松筑牢数据安全防线,赶紧码住备用!

一、部署洞察眼 MIT 系统,打造多维度 DLP 防护体系

核心功能

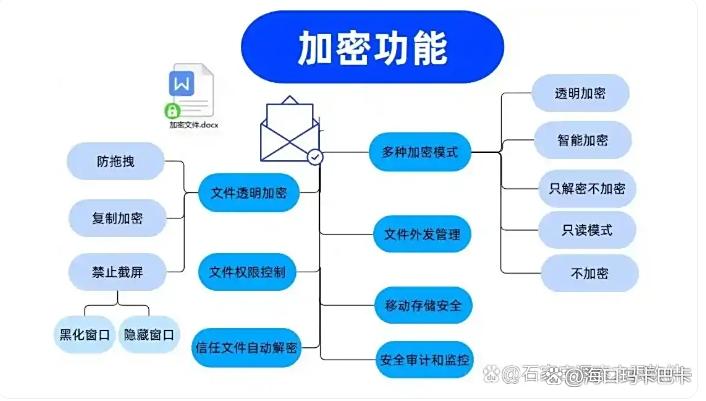

数据加密:采用高强度加密算法,如国密 256 加密算法等,对文件进行透明加密。在员工日常工作中,访问加密文件时自动解密,保存时自动加密,不影响正常办公流程。加密文件一旦离开公司安全授权环境,将无法被正常读取。

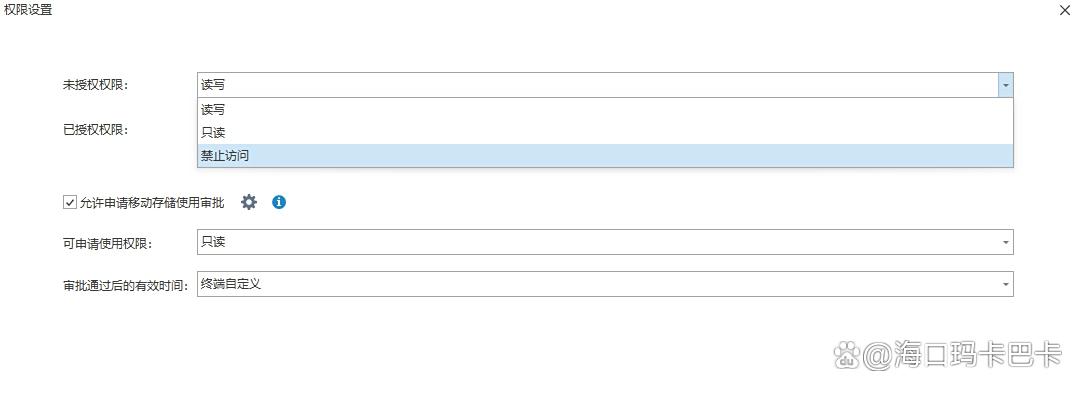

权限管理:可根据部门、岗位、项目等设定数据访问权限,确保不同员工仅能接触与自身工作相关的数据。还可以设置临时授权的时效,过期后权限自动回收,避免因权限过大引发的数据泄露。

敏感数据识别:运用关键词、文件类型、内容特征等多元方式,结合人工智能与机器学习技术,自动精准识别合同、客户资料、源代码、财务信息等敏感数据,无需人工逐个标记,提高识别效率。

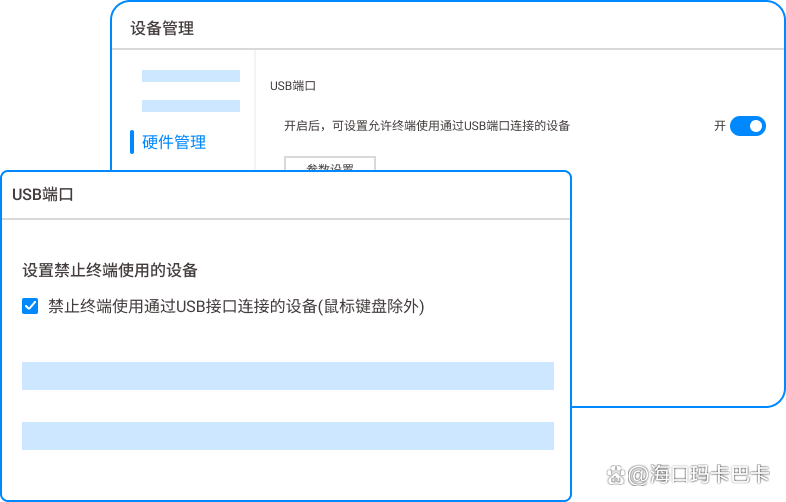

设备管控:对 U 盘等移动介质按设备指纹做授权,读写权限自动匹配,陌生设备插入时,端口立刻禁用并落地告警日志。同时,还能控制复制、打印、截屏等高风险动作,防止数据通过外部设备泄露。

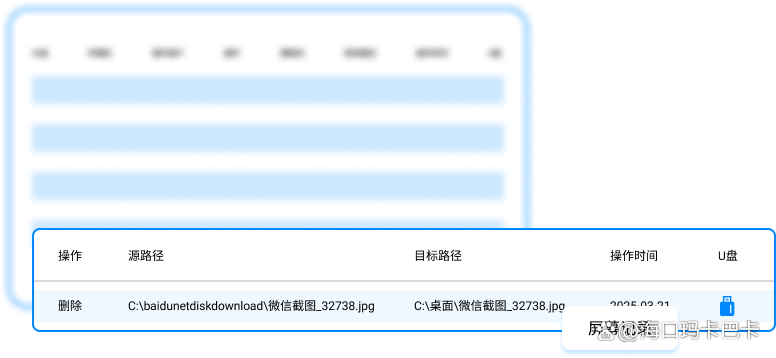

行为审计:系统能够实时记录员工的文件操作行为,包括文件的访问、修改、删除、复制等。通过详细的行为日志,企业可以追溯任何潜在的安全风险,及时发现并处理数据泄露事件。

应用场景

适合中小型企业、创业团队及有核心数据防护需求的个人,尤其适配研发、财务、销售等涉及商业机密的部门,可覆盖电脑、笔记本等多终端数据防护,兼顾远程办公场景下的数据安全。

二、应用 “云数据防泄漏(Cloud DLP)工具”,守护云端数据安全

核心功能

针对云存储、云协作平台(如企业微信云盘、阿里云 OSS)的数据泄漏风险,Cloud DLP 工具可实现 “云端数据识别 - 权限管控 - 传输加密” 一体化防护:自动扫描云端存储的文件,识别敏感数据并分类标记,如将含客户手机号的表格标记为 “高风险”;

支持按数据等级设置访问权限,普通员工仅能查看低风险云端文件,高风险文件需管理员审批方可访问;

对云端数据的上传、下载、分享行为进行监控,禁止向外部账号分享敏感数据,且传输过程强制启用端到端加密,防止数据被截取。

应用场景

适用于依赖云平台办公的企业与团队,如互联网公司、远程协作团队,以及使用云存储备份敏感数据的个人,可有效防范云端数据因权限配置不当、账号泄露导致的泄漏风险。

三、启用 “终端数据防泄漏(Endpoint DLP)软件”,管控设备端数据流转

核心功能

Endpoint DLP 软件聚焦终端设备(电脑、手机、平板)的数据防护,核心功能包括:实时监控终端文件操作,记录文件的创建、复制、删除、外发行为,对敏感文件的操作进行重点跟踪;

支持 “文件操作白名单”,仅允许敏感文件在指定应用内打开(如仅允许在企业办公软件中打开合同文档),禁止用第三方软件编辑,防止格式转换导致的泄漏;

具备 “数据泄漏行为阻断” 能力,当检测到向外部设备传输敏感数据、通过未授权软件发送文件时,立即终止操作并弹窗告警,同时同步通知管理员。

应用场景

适合企业员工办公终端、个人常用设备的数据防护,尤其适配需要严格管控终端数据流转的场景,如涉密单位员工电脑、金融行业客户经理的工作手机,可从设备端阻断数据泄漏路径。

四、搭建 “数据脱敏系统”,实现 “可用不可见” 的安全共享

核心功能

数据脱敏系统针对需要对外共享但含敏感信息的数据(如给第三方统计机构的用户数据、给开发团队的测试数据),通过技术手段屏蔽敏感字段,实现 “数据可用、敏感信息不可见”:支持多种脱敏规则,如对身份证号保留前 6 位和后 4 位,中间用 “*” 替换;对手机号隐藏中间 4 位;

对财务数据进行数值偏移(如真实金额 1000 元,脱敏后显示 1005 元,不影响统计分析);

脱敏后的数据仅可用于指定场景(如测试、统计),无法还原真实敏感信息,且禁止二次转发或拷贝脱敏后的完整数据。

应用场景

适用于企业与外部合作方的数据共享、内部跨部门非敏感场景的数据流转,如电商平台向物流商提供的订单数据(隐藏用户手机号中间几位)、银行向审计机构提供的账户数据(脱敏银行卡号),既满足数据使用需求,又保障敏感信息安全。

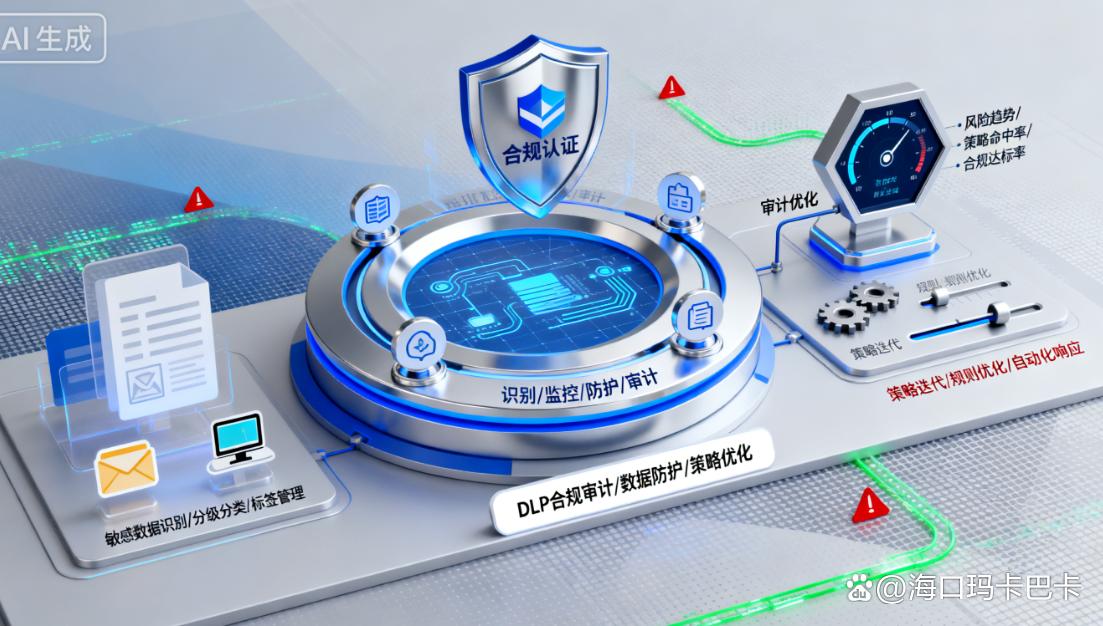

五、建立 “DLP 合规审计机制”,持续优化防护策略

核心功能

DLP 合规审计机制通过定期检查、评估、优化,确保数据防泄漏措施有效落地:定期核查 DLP 工具的运行状态,检查敏感数据识别准确率、泄漏行为拦截成功率,修复工具配置漏洞(如遗漏的敏感数据类型、未启用的告警功能);

审计数据操作日志,分析高频操作风险点(如某部门员工频繁尝试外发敏感文件),针对性调整防护策略(如加强该部门的权限管控);

对照行业合规标准(如 GDPR、ISO 27001),检查 DLP 措施是否符合法规要求,补充缺失的防护环节(如数据泄露后的应急响应流程);

同时记录审计结果,形成改进报告,持续优化 DLP 防护体系。

应用场景

适合所有需要长期保障数据安全、遵守行业合规要求的企业与组织,如医疗行业(需符合 HIPAA)、金融行业(需符合银保监会数据安全规定)、跨国企业(需符合多国数据隐私法规),通过定期审计确保 DLP 防护无死角,应对不断变化的泄漏风险。