文章摘要:在数字化时代,电脑已成为工作、学习与生活的核心工具,但随之而来的数据安全、效率管理、行为监督等问题也日益凸显。无论是企业防范机密泄露,家长监督孩子上网,还是个人

在数字化时代,电脑已成为工作、学习与生活的核心工具,但随之而来的数据安全、效率管理、行为监督等问题也日益凸显。

无论是企业防范机密泄露,家长监督孩子上网,还是个人保护设备隐私,电脑监控需求正不断增长。

面对市场上复杂的工具与技术,如何快速找到适合自己的监控方案?

本文精选五大实用技巧,无需专业背景,轻松上手,让您快速掌握电脑动态,规避风险,提升效率。无需复杂操作,一学就会,赶紧收藏,开启安全与管理的双赢之路!

一、部署洞察眼MIT系统

功能与特点:

洞察眼MIT系统是一款专为企业设计的电脑监控与数据安全软件,具备以下核心能力:

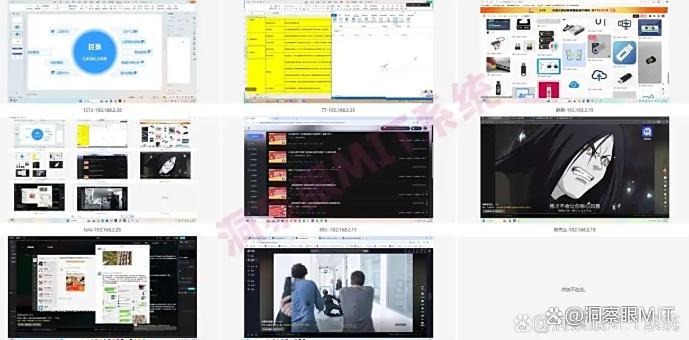

● 实时屏幕监控:支持实时查看被监控电脑屏幕,也能同步查看多台电脑的屏幕动态,掌握员工/孩子的实时操作。

● 上网行为记录:自动追踪应用程序使用、文件操作、网络访问等,AI识别异常行为(如泄密倾向、怠工)。并生成详细的日志,帮助管理者了解员工/孩子上网习惯。

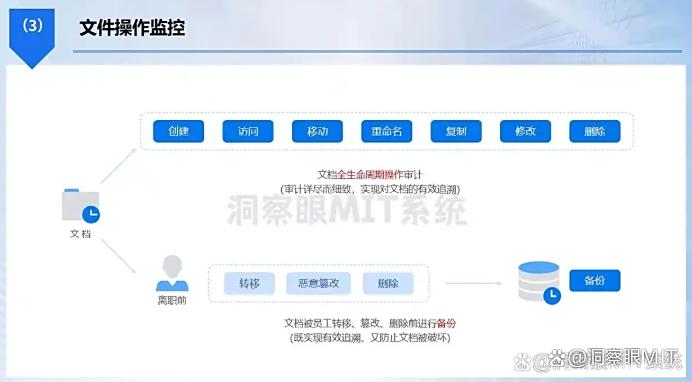

●文件操作日志:详细记录文件的新建、编辑、发送、删除,以及操作时间、操作者账号等,并生成详细的操作日志,一旦机密文件泄露,通过日志,快速精准溯源。

● 远程管理:一键远程控制电脑,帮助解决电脑出现的一些技术问题,比如软件故障、配置错误等,也可以在发现违规操作时及时制止,进行必要的纠正操作。

操作步骤:

1. 下载安装:访问官网下载洞察眼MIT系统服务器端与客户端,按提示安装。

2. 配置策略:在管理端设置监控规则(如屏幕录制频率、报警阈值)。

3. 部署客户端:在被监控电脑上安装客户端,无需复杂配置,自动关联服务器。

4. 实时查看:登录管理后台,即可实时监控屏幕、查看行为日志,接收异常警报。

小贴士:适合团队管理、数据安全场景,操作界面简洁,策略灵活,小白也能快速上手。

二、使用系统事件查看器

功能与特点:

Windows系统自带的事件查看器可记录系统关键操作,适合合规监控:

● 日志审计:查看系统登录/注销、程序安装、文件修改等事件,追踪异常行为。

● 错误诊断:分析系统报错,排查故障与潜在风险。

● 自定义筛选:按事件类型(如安全、应用程序)或关键词快速定位目标记录。

操作步骤:

1. 打开事件查看器:按“Win+X”键,选择“事件查看器”。

2. 导航至关键日志:如“Windows日志”>“安全”或“应用程序”。

3. 筛选与分析:通过时间、事件ID或用户账号过滤日志,查看敏感操作记录。

4. 导出保存:右键导出特定事件,生成报告供后续分析。

小贴士:无需第三方软件,合规性强,适合个人或企业基础行为审计。

三、硬件密钥+BIOS加密

功能与特点:

通过硬件(如YubiKey)与BIOS设置,实现电脑启动级防护:

● 硬件身份验证:插入密钥或输入PIN码才能启动电脑,防止物理入侵。

● BIOS加密:设置启动密码,防止他人拆卸硬盘或篡改系统配置。

● 多因素认证:结合密钥+密码,增强登录安全性。

操作步骤:

1. BIOS加密:重启电脑,按指定键(如F2、Del)进入BIOS,找到“Security”选项,设置启动密码。

2. 配置硬件密钥:插入YubiKey等硬件,在系统登录设置中添加多因素认证。

3. 测试验证:重启电脑,确保需通过密钥或密码才能进入系统。

小贴士:适合高安全需求场景,防止设备丢失导致数据泄露,需提前配置避免遗忘密码。

四、网络防火墙规则定制

功能与特点:

利用电脑自带防火墙或第三方工具,精准控制网络访问:

● 端口/程序封锁:禁止特定程序访问网络,防止恶意软件通信。

● IP/域名白名单:仅允许访问可信网站,拦截钓鱼或非法流量。

● 实时警报:对异常网络请求触发提醒,及时干预风险。

操作步骤:

1. 打开防火墙:Windows自带防火墙可通过“控制面板”>“Windows Defender防火墙”进入。

2. 创建规则:选择“高级设置”>“出站/入站规则”,添加程序或端口限制。

3. 配置白名单:在“域或IP地址”选项中输入允许访问的地址范围。

4. 启用警报:勾选“日志记录”或“通知”,监控异常流量。

小贴士:结合洞察眼MIT系统的网络监控功能,形成多层防护网,适合企业安全加固。

五、文件审计与透明加密

功能与特点:

通过文件审计软件(如FileAudit)与透明加密技术,保护核心数据:

● 文件操作追踪:记录文件的创建、修改、删除、访问者等操作,生成审计日志。

● 透明加密:自动加密敏感文件,员工无感使用,外发即触发权限控制。

● 权限分级:设置文件访问权限(只读、审批外发),防止内部泄密。

操作步骤:

1. 部署审计软件:安装FileAudit等工具,配置监控路径(如重要文件夹)。

2. 启用透明加密:在软件中设置加密规则,选择需要保护的文件类型。

3. 权限配置:为不同用户或部门分配文件操作权限。

4. 查看审计日志:定期登录管理界面,分析文件操作记录,识别风险行为。

小贴士:适合研发、财务等高机密部门,加密与审计联动,防止数据“裸奔”。

编辑:玲子