文章摘要:“欲穷千里目,更上一层楼。” 在企业管理与数据安全的探索中,精准掌握电脑使用动态,恰似登高望远,能让管理者看清潜在风险与提升效率的方向。当员工在电脑前忙碌时,是

“欲穷千里目,更上一层楼。” 在企业管理与数据安全的探索中,精准掌握电脑使用动态,恰似登高望远,能让管理者看清潜在风险与提升效率的方向。

当员工在电脑前忙碌时,是否专注于工作?

核心数据有无泄露之虞?

这些问题常令企业管理者忧心。

其实,想要有效监控电脑并非难事,掌握实用方法即可拨开迷雾。

接下来分享六个简单高效的小技巧,从专业软件到巧妙策略,助你轻松实现电脑监控,为企业稳健发展保驾护航。

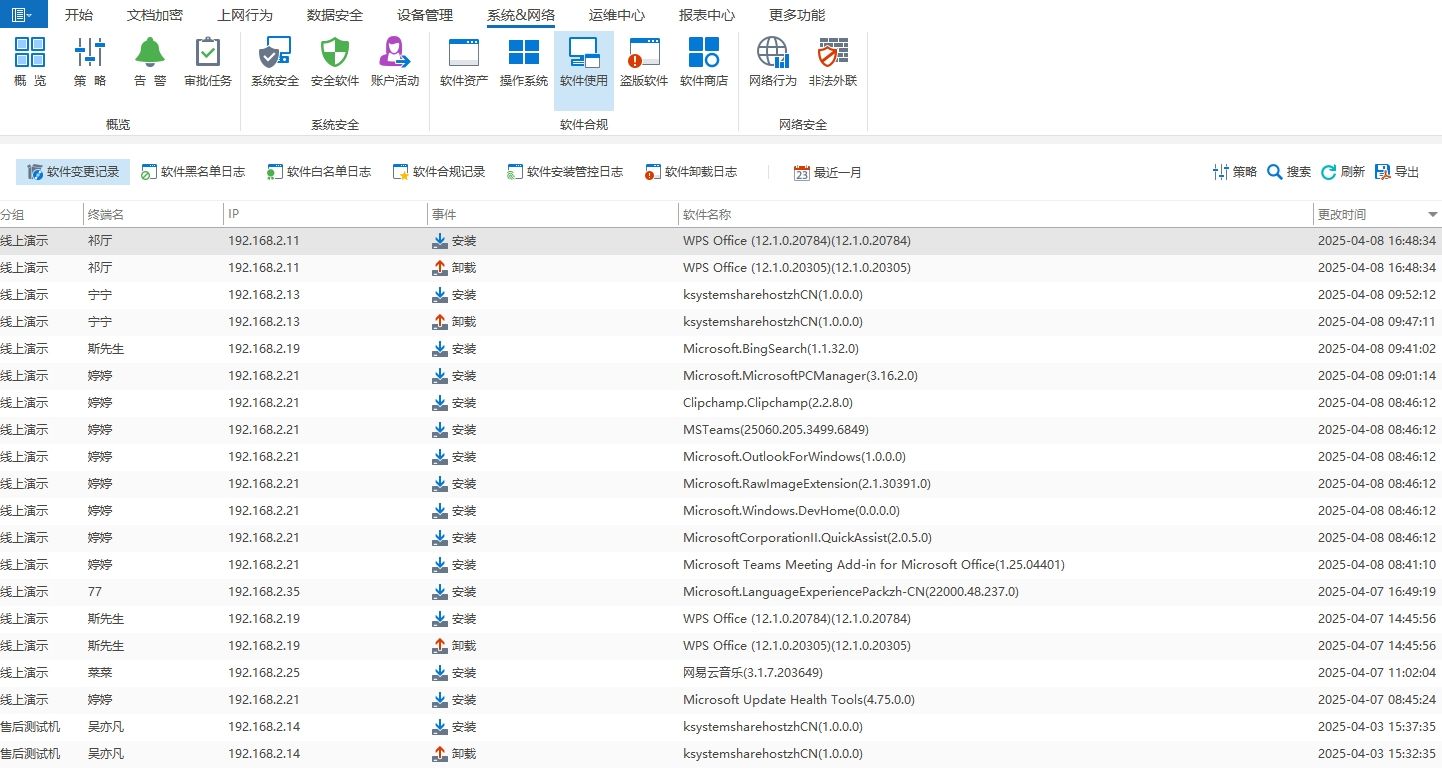

方法一:部署洞察眼 MIT 系统

功能:

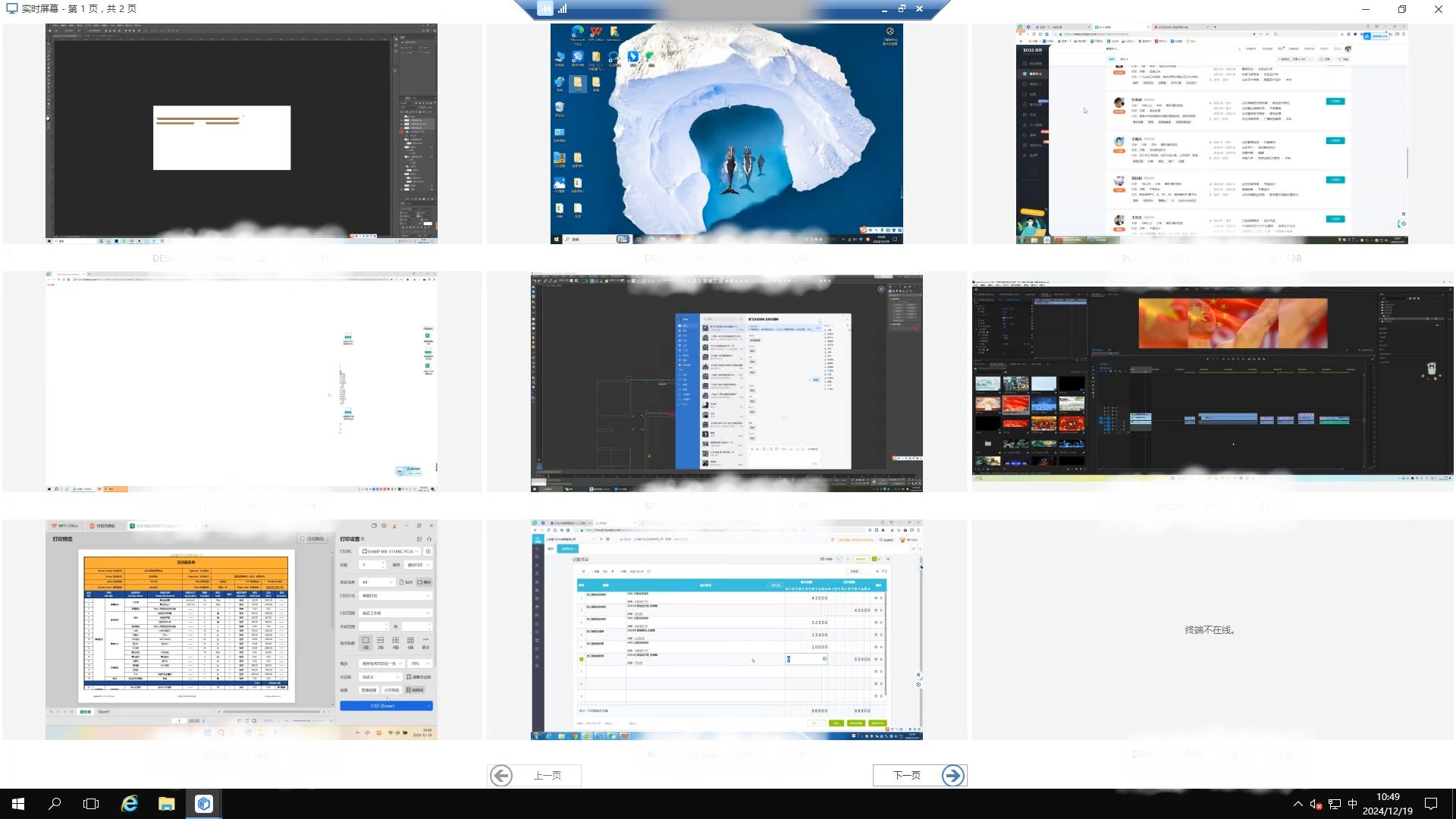

实时屏幕监控:能实时捕获被监控员工电脑的屏幕画面,还支持多屏幕画面同时监控,以屏幕墙的形式呈现,随意切换被控电脑画面,了解员工的工作状态。

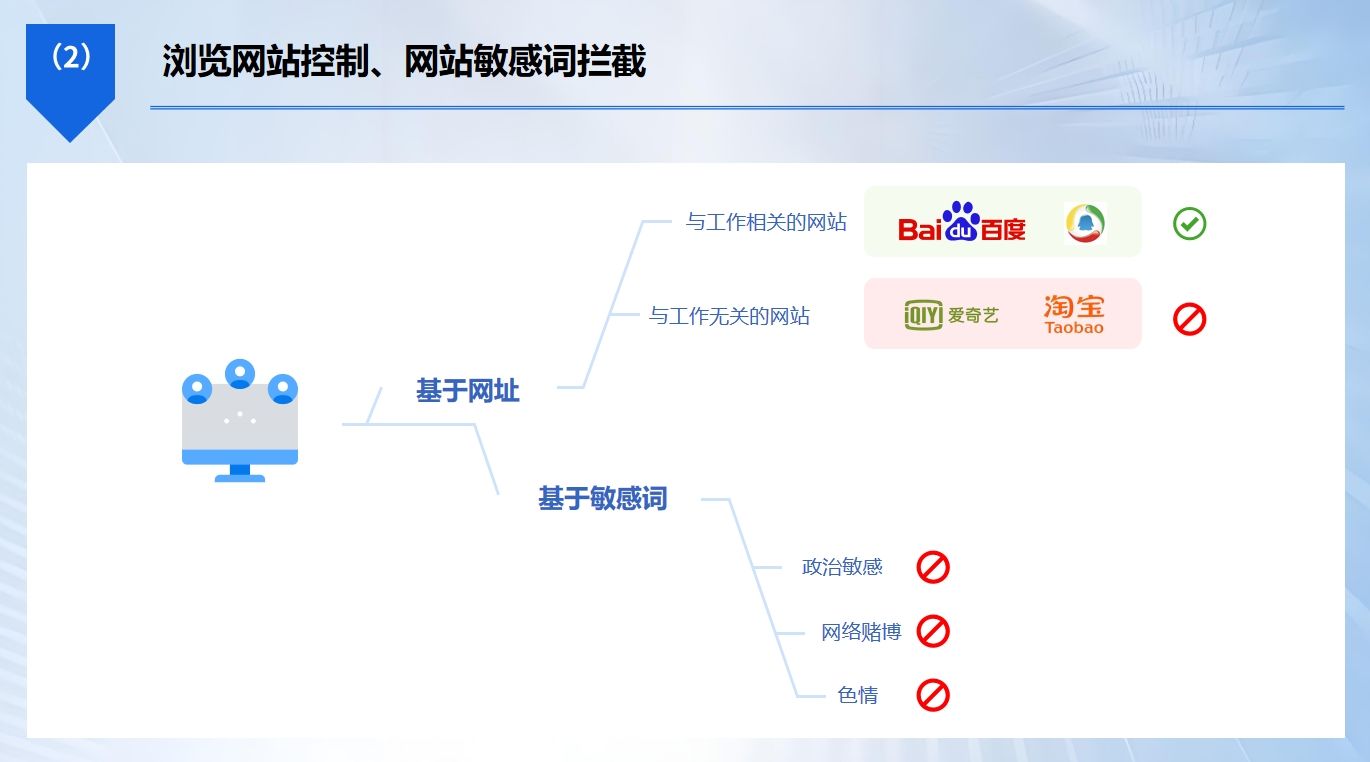

网站访问监控:跟踪员工访问的网站地址,记录访问时间、浏览时长等。还可以根据网站类别进行分类统计,例如区分社交媒体、工作相关、娱乐等不同类型的网站,帮助管理者了解员工的上网行为模式。

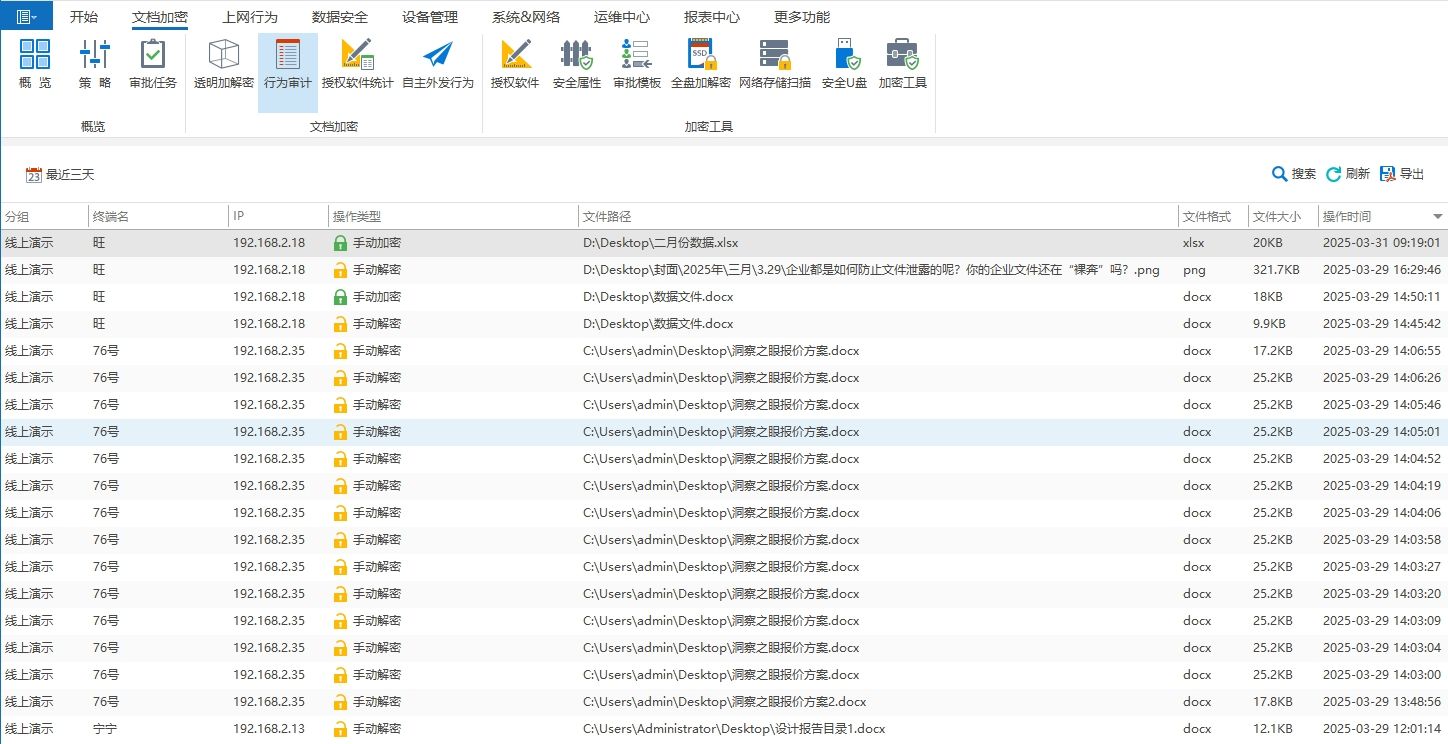

行为审计:详细记录对文件的各种操作行为,包括文件的创建、打开、修改、复制、移动、删除,以及数据库的查询、更新等操作。

应用程序监控:可监测电脑上运行的各种应用程序,记录应用程序的启动、关闭时间,以及使用时长等信息。通过分析这些数据,能了解用户对不同应用程序的使用频率和习惯。

总结:

该方法功能全面,适用于各类规模企业,尤其适合对监控要求高、重视数据安全与管理效率提升的企业。不过,需要安装软件,企业需投入一定成本和精力进行部署和管理。

方法二:使用 USB 监控设备

功能:

专用的 USB 监控设备插入电脑 USB 接口后,可记录所有通过 USB 接口传输的数据,包括 U 盘、移动硬盘的插拔操作,以及传输文件的名称、大小、时间等信息。

部分设备还具备数据加密和访问控制功能,当检测到未经授权的数据外发行为时,可自动阻断传输并记录日志,有效防止企业数据通过 USB 接口泄露。

总结:

这种方法针对性强,专注于 USB 接口数据监控,能有效保护企业核心数据安全,适用于对数据防泄密要求较高的企业。

但仅能监控 USB 接口相关操作,功能较为单一,且需要额外购买硬件设备,存在一定成本。

方法三:利用操作系统审核策略

功能:

以 Windows 系统为例,通过组策略编辑器启用审核策略,可对文件和文件夹访问、用户登录注销、账户管理等事件进行审核。

系统会在事件查看器的安全日志中记录这些活动,管理员通过分析日志,能了解员工对系统资源的访问情况,发现异常登录、非法文件访问等行为,有助于排查安全隐患和追踪操作痕迹。

总结:

此方法利用系统自带功能,无需额外安装软件,成本低。

但配置过程相对复杂,需要一定的专业知识,且日志数据量大,分析起来耗时耗力,只能事后追溯,无法实时阻止违规操作。

方法四:安装轻量级监控插件

功能:

一些浏览器或应用市场提供轻量级监控插件,如网页浏览监控插件,安装后可记录员工在浏览器中的操作,包括访问的网址、搜索内容、停留时间等;应用使用监控插件能统计应用程序的启动、关闭时间和使用时长。

这些插件以轻量化的方式收集数据,并生成简单的统计报表,帮助管理者快速了解员工的网络使用和应用使用情况。

总结:

该方法安装简便,对系统资源占用小,适合初步了解员工电脑使用行为的场景。

但监控范围局限于浏览器或特定应用,功能不够全面,且部分插件可能存在兼容性和稳定性问题。

方法五:借助物联网设备联动监控

功能:

将电脑与智能摄像头、智能门锁等物联网设备连接,通过物联网平台实现联动监控。

例如,当检测到员工在非正常工作时间打开电脑时,智能摄像头自动开启录像;员工离开座位一定时间后,电脑自动锁屏。

通过设备间的联动,从多个维度掌握员工使用电脑的场景和行为,增强监控的有效性和智能化程度。

总结:

这种方法创新性地结合物联网设备,能提供更丰富的监控场景和行为判断依据。

但需要搭建物联网环境,涉及多种设备的连接和配置,技术要求较高,且设备采购和维护成本也相对较高。

方法六:采用沙盒环境监控

功能:

在员工电脑上创建沙盒环境,员工在沙盒中运行的所有程序和操作都会被隔离记录。

沙盒会详细记录程序的运行过程、文件操作、网络请求等信息,当程序试图访问沙盒外资源时,会触发警报。

通过分析沙盒中的操作日志,管理者可以了解员工在沙盒内的工作行为,同时保障企业核心系统和数据不受未知程序的影响。

总结:

该方法能有效隔离和监控程序运行,保障系统安全,适合对软件运行安全要求高的企业。

但可能会对员工正常使用软件造成一定限制,且沙盒环境的搭建和管理需要一定的技术能力。

编辑:玲子