文章摘要:在数字化办公时代,企业面临数据安全、合规监管与效率管理的多重挑战。员工上网行为作为企业信息流动的“窗口”,其规范与监控至关重要。随着远程办公普及和网络安全威胁升

在数字化办公时代,企业面临数据安全、合规监管与效率管理的多重挑战。

员工上网行为作为企业信息流动的“窗口”,其规范与监控至关重要。

随着远程办公普及和网络安全威胁升级,传统监控手段已难以应对复杂场景。

2025年,结合AI、零信任架构等前沿技术,五大创新方法正重塑上网行为监控体系:从网络流量分析到终端行为建模,从动态权限控制到智能风险预警,多维技术协同助力企业构建安全、合规、高效的数字工作环境。

本文将详细解析这五大方法,揭示其功能与特点,为管理者提供最新实践参考。

一、部署洞察眼MIT系统

核心功能:

1. 网络浏览记录:详细记录员工网络浏览历史,包括访问网址、浏览时间及时长等信息。

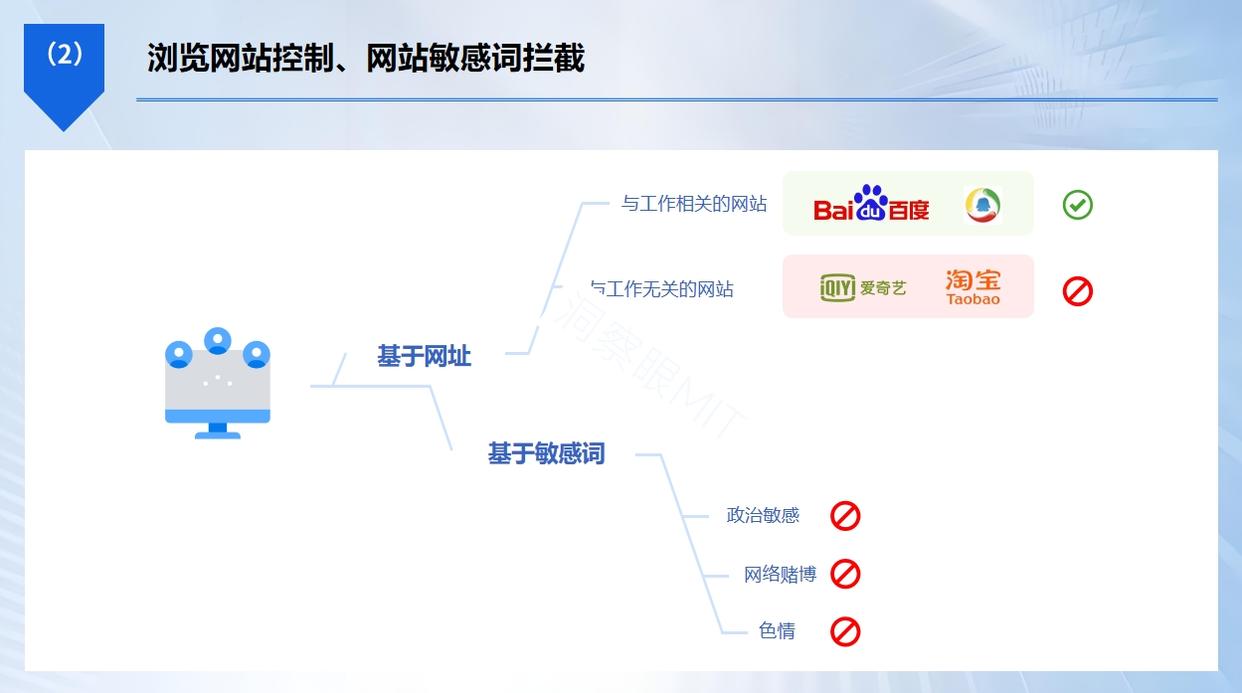

2. 网站访问控制:可自定义设置网站访问黑白名单,限制与工作无关的网站,避免员工在工作时间沉迷网络。

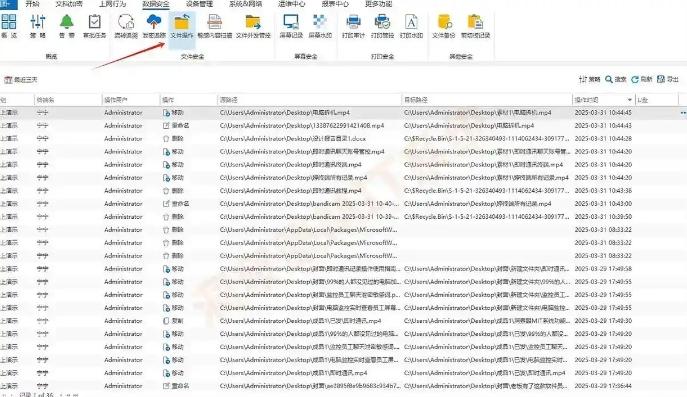

3. 文件操作记录:详细记录文件的各种操作,包括文件的创建、编辑、复制、删除等。

4. 流量监控:实时监测员工上网流量,分析流量来源与占比,快速识别高带宽占用应用或操作;可设置流量限制策略,优先保障关键业务网络需求,避免个别员工不当上网影响整体网速。

5. 邮件监控:详细记录邮件的标题、内容、附件内容、收件人、发件人等,防止机密通过邮件泄密。

适用场景:中大型企业、数据安全要求高、需快速部署的场景。

二、零信任架构下的动态权限控制

功能:

1. 通过多因素认证(MFA)和设备健康检查,确认用户和设备可信。

2. 遵循最小权限原则,仅授权用户访问“需要”的资源,并动态调整权限。

3. 实时监测用户操作,若检测到异常(如异地登录+敏感操作)自动收回权限。

4. 实施微隔离策略,防止攻击横向扩散。

特点:

该方法以防御未知威胁为核心,不依赖传统边界防护,而是聚焦身份与行为验证。

其灵活性适应远程办公与混合云环境,同时符合零信任安全框架,降低数据泄露风险,特别适合金融机构和政务系统等高安全需求场景。

适用场景:金融机构、政务系统、高安全需求企业。

三、终端行为基线分析与异常预警

功能:

1. 记录员工终端的鼠标、键盘、窗口切换、文件操作等轨迹数据。

2. 通过机器学习建立正常行为模型(如工作时段、常用应用、文件类型)。

3. 识别偏离基线的操作(如深夜访问敏感系统、高频文件删除)并预警。

4. 生成操作热力图,直观展示行为趋势。

特点:

该方法通过透明化管理还原员工操作细节,辅助效率分析;基于历史行为建模降低误报率,同时支持数据匿名化处理,平衡监控与隐私。

其精准异常识别和可视化报表,尤其适合研发团队和财务部门等高风险岗位。

适用场景:研发团队、财务部门、高风险岗位。

四、浏览器扩展与网页内容实时过滤

功能:

1. 实时扫描访问页面,过滤敏感关键词或违规内容(如赌博、非法下载)。

2. 通过URL黑白名单强制阻止高风险网站访问,仅允许白名单资源。

3. 即时警告并终止违规访问,避免分心或违规操作。

4. 生成员工网页访问报告,识别高频违规行为。

特点:

该方法通过精准到关键词与URL级别的控制,防止信息泄露或分心;轻量级部署方式(浏览器扩展或代理服务器)快速实施,支持分部门策略优化用户体验。

尤其适用于客服团队和教育机构,避免一刀切限制影响工作。

适用场景:客服团队、教育机构、呼叫中心。

五、网络流量镜像与深度包检测(DPI)

功能:

1. 通过交换机端口镜像或网络探针,实时复制所有网络流量数据。

2. 基于DPI技术解析流量,识别应用层协议(如P2P下载、视频流、加密通信)。

3. 检测异常流量模式(如突发大流量、高频端口扫描),预警潜在攻击或违规行为。

4. 识别资源占用高的应用,辅助制定带宽分配策略。

特点:

该方法通过精准协议识别(可穿透加密流量识别隐藏应用)、毫秒级实时检测、合规审计(记录所有流量满足法规要求)等优势,既能优化网络性能,又能快速响应安全威胁,适用于大型企业网络与多分支机构环境。

适用场景:大型企业网络、数据中心、多分支机构环境。

编辑:玲子