文章摘要:“治大国若烹小鲜,控网络如理丝线。”在信息交织的现代社会,无论是企业守护机密、家庭监管成长,还是机构维护秩序,上网行为监控已成为破解难题的密钥。古人云:“欲知天

“治大国若烹小鲜,控网络如理丝线。”在信息交织的现代社会,无论是企业守护机密、家庭监管成长,还是机构维护秩序,上网行为监控已成为破解难题的密钥。

古人云:“欲知天下事,须观人间行。”面对数据泄露、网络沉迷、效率低下的挑战,唯有以智慧之术洞察行为轨迹,方能织就安全之网。

本文基于2025年最新实践,梳理六大创新方法,涵盖技术、策略与制度维度,助您以“明眸观万象,隐盾护无形”,让每一次网络交互皆在有序之中。

一、六大上网行为监控方法,全面解析:

1. 部署洞察眼MIT系统——智能监控的“全能卫士”

实施步骤与优势:

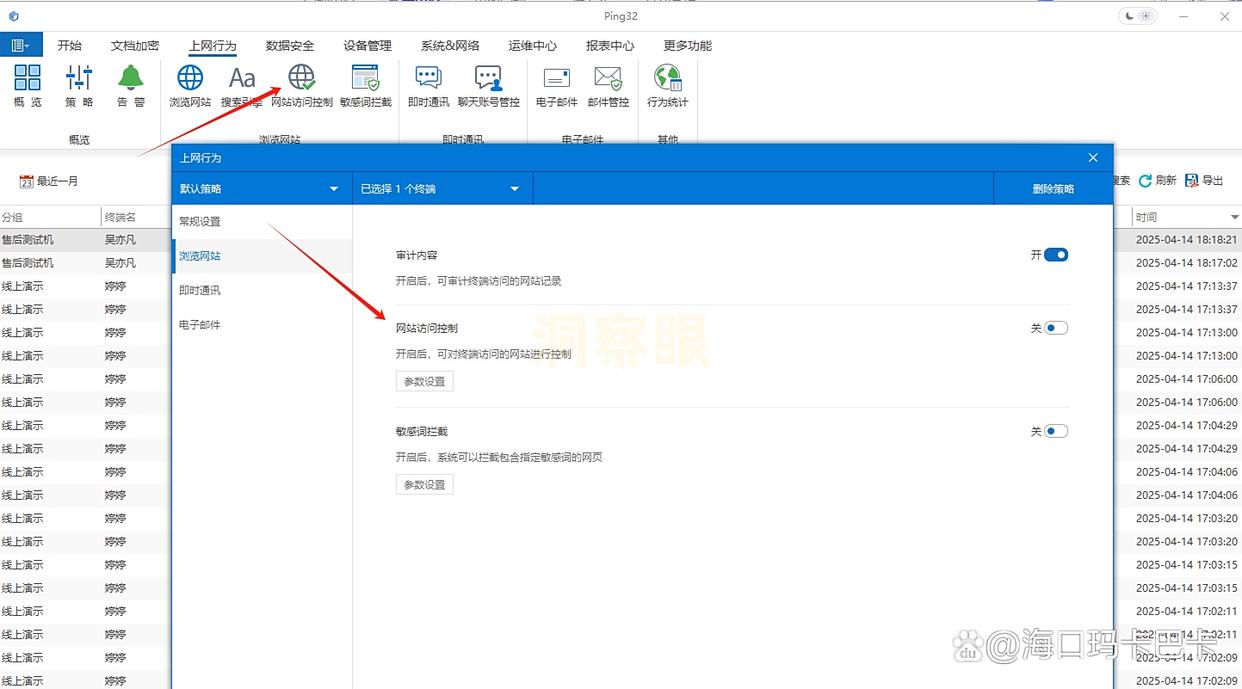

● 安装与配置:在目标设备或服务器安装洞察眼MIT系统,支持Windows、Mac等多平台。通过控制台设置监控策略(如网址黑白名单、应用限制规则)。

● 核心功能:

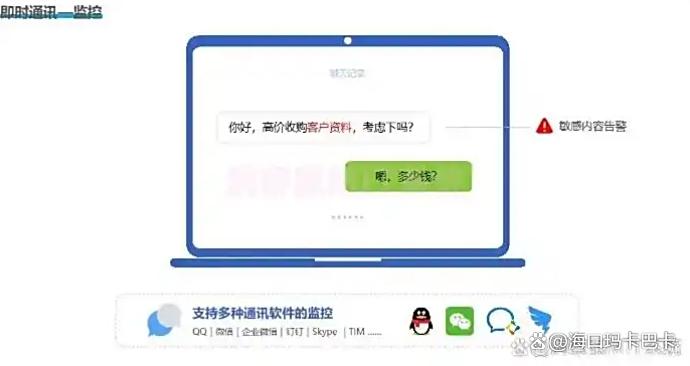

① 上网全行为记录:实时追踪网页访问、应用使用、文件操作、即时通讯内容(如微信、QQ聊天记录),生成可追溯的日志,管理员通过日志了解员工的上网行为习惯。

② 即时通讯监控:详细记录微信、QQ等通讯工具的聊天内容,内置敏感词预警,当检测到敏感词时,自动触发警报并通知管理员。

③ 网站访问管控:全面记录网站的浏览历史,可根据需求自定义设置网站黑白名单,将高风险、含有不良信息的网站列入黑名单禁止访问,将需要的网站加入白名单,只允许访问白名单内的网站。

④ 邮件监控:记录邮件的收发情况,详细到邮件的标题、内容、附件内容等,防止机密文件通过邮件泄露。

● 适用场景:企业(尤其是金融、科技行业)、教育机构及家庭,精准管控“摸鱼”、保护隐私。

2. AI行为分析模型——预判风险的“先知系统”

方法解析:

● 利用机器学习模型分析用户操作习惯(如键盘输入频率、软件切换规律)。

● 智能识别:自动标注“异常行为”(如深夜高频文件外发、非工作时段访问核心系统)。

● 优势:减少误报,主动预防潜在风险;配合洞察眼MIT系统,形成“行为画像+实时监控”双保险。

● 工具推荐:结合开源的AI监控框架(如TensorFlow+行为日志数据)或商用平台(如BehaviorGuard)。

3. 零信任网络架构(ZTNA)+SDP——网络访问的“隐形盾牌”

部署指南:

● 架构搭建:采用零信任理念,所有设备默认不信任,需动态验证身份(如多因素认证+设备指纹)。

● SDP(软件定义边界):隐藏内部资源IP,仅通过安全隧道访问,防止外部攻击与内部横向移动。

● 效果:彻底阻断未授权设备访问,即使监控到违规行为,攻击者也无法窃取数据。

● 适用场景:高安全需求企业、远程办公团队,尤其适合应对高级持续威胁(APT)。

4. 生物识别+行为认证——双重锁定的“身份验证墙”

技术组合:

● 生物特征验证:登录或访问敏感资源时需通过虹膜、指纹或面部识别。

● 行为认证:持续监测用户操作习惯(如打字节奏、鼠标移动轨迹),异常时触发二次验证。

● 优势:杜绝账号盗用,即使密码泄露也无法绕过双重验证;减少员工频繁输入密码的负担。

● 工具案例:微软Azure AD的多因素认证+行为分析插件。

5. 区块链审计链——数据操作的“不可篡改记录”

创新方法:

● 将上网行为关键数据(如文件修改、权限变更)实时写入区块链节点。

● 不可篡改性:任何行为记录一旦上链,无法被删除或篡改,永久可追溯。

● 应用场景:法律合规行业、政府机构,确保审计日志的法律效力;企业应对数据纠纷时提供铁证。

● 技术提示:需集成轻量级区块链模块(如Hyperledger Fabric的简化版)。

6. 沉浸式安全培训平台——从“被动监控”到“主动防御”

策略转变:

● 虚拟场景模拟:通过VR/AR技术让员工体验“钓鱼邮件攻击”“数据泄露后果”等场景。

● 游戏化学习:设计网络安全闯关游戏,奖励合规行为,提升培训参与度。

● 效果:改变员工意识,从“被迫遵守规则”变为“主动保护数据”,降低违规率。

● 平台推荐:2025年流行的CyberSimX、SafeQuest等沉浸式培训工具。

二、总结:技术融合与策略创新,构建动态监控体系

上述六大方法体现了2025年监控技术的两大趋势:AI智能化与合规隐私平衡。例如,结合洞察眼MIT系统的实时监控与AI行为分析,可精准定位风险;零信任架构与生物识别则筑牢访问防线。建议根据场景选择组合策略:企业可优先部署“洞察眼MIT+零信任架构”,家庭则侧重“生物识别认证+沉浸式培训”。在技术升级的同时,务必遵循隐私法规,避免过度监控引发争议。

编辑:玲子