文章摘要:"云山雾海藏万象,蛛丝马迹觅真章。"在数字浪潮席卷全球的今天,网络世界既如浩瀚星河般璀璨,也似迷雾森林般暗藏未知。企业数据的安全脉搏、员工的

"云山雾海藏万象,蛛丝马迹觅真章。"在数字浪潮席卷全球的今天,网络世界既如浩瀚星河般璀璨,也似迷雾森林般暗藏未知。

企业数据的安全脉搏、员工的效率轨迹、家庭的守护边界,皆系于无形网络之上。

如何拨开数据迷雾,让上网行为从"隐秘的角落"走向"透明的秩序"?

2025年,技术与管理智慧交织,六大实用方法正以多维视角重构监控体系——从智能软件的深度洞察到硬件层级的刚性约束,从流量数据的精密分析到制度规范的柔性引导,每一种策略皆是破解网络管理难题的密钥。

让我们开启这场智慧之旅,探寻秩序与自由平衡的数字化答案。

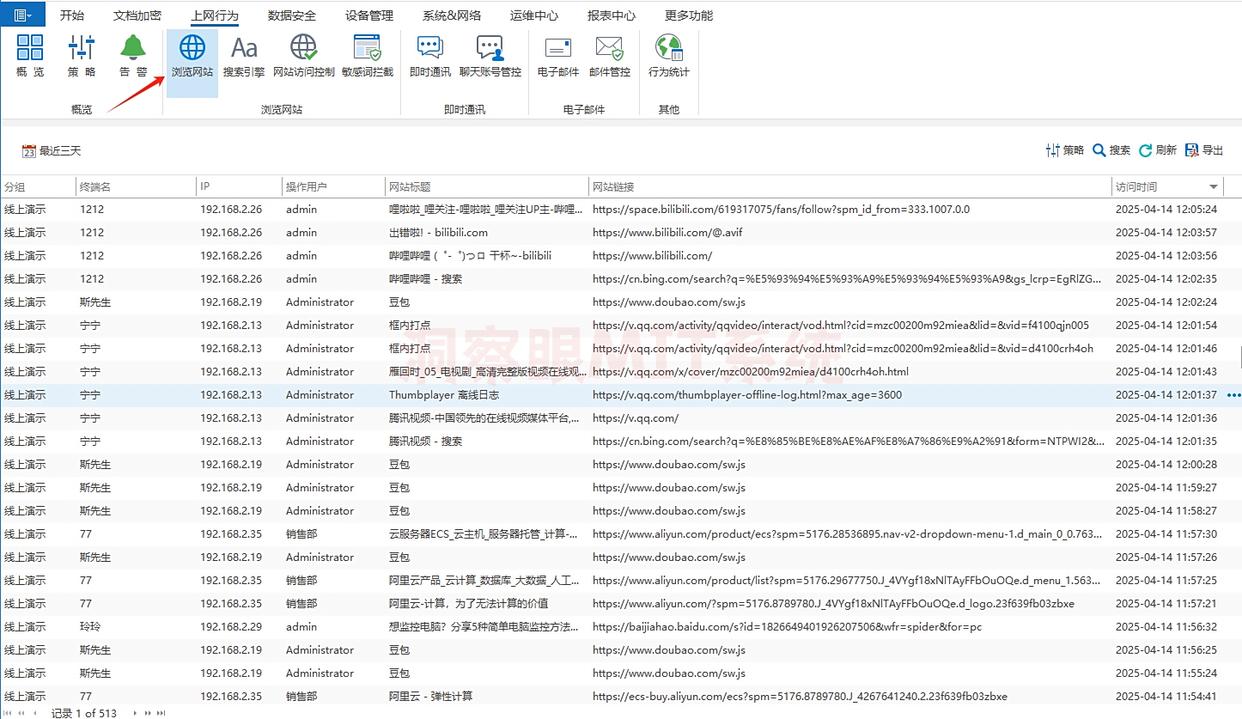

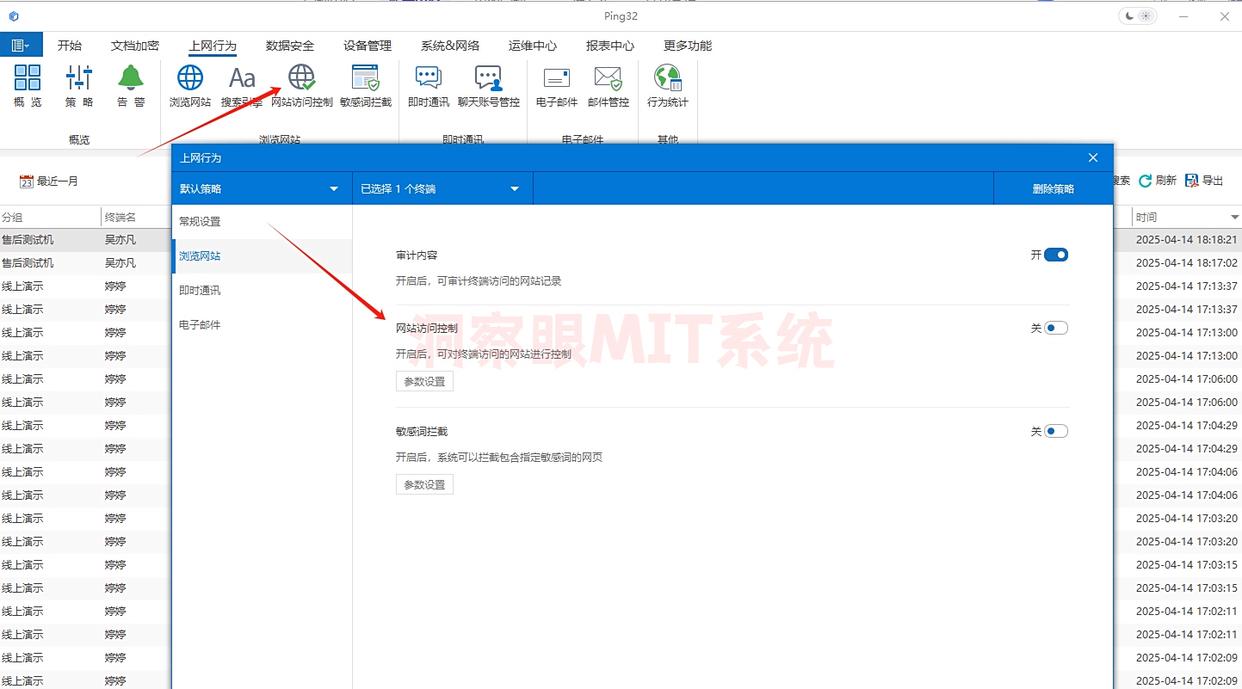

一、部署洞察眼MIT系统

实施步骤:

1. 安装客户端:在企业网络中的终端设备部署洞察眼MIT系统客户端,支持Windows、macOS及移动设备。

2. 配置监控策略:根据需求设置网页访问、应用使用、文件操作等监控规则,启用AI风险识别模块。

3. 实时追踪与响应:

○ 上网行为监控:实时查看员工的网站访问记录、应用程序的使用情况,并且支持设置黑白名单,限制网站访问或软件的使用,避免员工在工作时间分心,提高工作效率。还能生成上网行为日志,帮助管理者了解员工的上网行为习惯。

○ 网站浏览记录:详细记录员工网络浏览历史,包括访问网址、浏览时间及停留时长等。

○ 网站访问管控:灵活设置禁止访问的网站名单,有效阻止员工在工作时间浏览与工作无关的网站,像娱乐网站、购物网站等,有助于员工专注工作,全面提升整体工作效率。

○ 流量监控:能够对网络通讯流量展开深度且细致的统计分析。帮助企业管理者了解网络访问的流向以及各终端的网络使用活跃度。

优势:集成智能分析、灵活策略与跨终端覆盖,降低人工审核成本,适合企业级场景。

二、配置企业级路由器和防火墙

操作指南:

1. 登录管理界面:进入企业路由器或防火墙的控制面板(如Cisco、华为等品牌)。

2. 设置访问控制规则:

○ 屏蔽特定网站/IP:添加黑名单,阻止访问赌博、非法下载等网站;

○ 限制端口与协议:禁止P2P下载、高风险端口通信;

○ 时间段管控:设定工作时间内仅允许访问办公相关网站。

3. 流量可视化:利用防火墙的日志功能,分析异常流量来源与类型。

适用场景:适用于中小型企业或机构,快速管控大规模网络接入设备。

三、搭建代理服务器:集中管理与内容过滤

部署流程:

1. 安装代理软件(如Squid、Bluecoat):在服务器端配置代理服务,强制所有设备通过代理上网。

2. 设置过滤规则:

○ URL分类过滤:按类别(如成人内容、社交媒体)阻止访问;

○ 关键词拦截:监测网页或搜索中的敏感词,自动阻断;

○ 带宽分配:限制非工作应用的流量占比。

3. 审计与报告:定期导出访问日志,生成用户行为报表。

价值:通过中间层过滤,有效减少恶意内容接触,优化网络资源分配。

四、制定并推行网络使用政策:软性约束与合规管理

关键步骤:

1. 政策内容细化:明确允许/禁止的行为(如工作时间禁止游戏、禁止使用私人邮箱传输文件)。

2. 培训与签署:组织员工培训,签署《网络使用承诺书》,确保知晓违规后果。

3. 配套技术措施:结合监控软件(如洞察眼MIT系统)自动检测政策违反行为,生成违规报告。

4. 奖惩机制:对合规者奖励,对违规者分级处理(警告、限制权限等)。

核心作用:将管理从“被动监控”转向“主动规范”,提升员工自律意识。

五、部署网络流量分析工具:异常行为深度挖掘

工具选择与实施:

1. 选用专业工具(如NetFlow Analyzer、Wireshark):实时捕获网络数据包,分析流量模式。

2. 设置监测指标:

○ 异常流量峰值:识别突然增大的上传/下载;

○ 高频非工作流量:如大量视频流或游戏连接;

○ 未知协议通信:预警潜在恶意软件活动。

3. 联动响应:当检测到异常时,自动触发邮件警报或阻断连接。

应用场景:适合需要高安全等级的企业(如金融、科技),识别隐蔽的网络威胁。

六、物理锁定与终端限制:硬件层强制管控

实施方法:

1. 禁用非必要接口:拆除USB端口、禁用无线网卡,仅允许通过固定网络连接。

2. BIOS/系统锁定:设置启动密码,防止员工重装系统或安装未授权软件。

3. 专用设备分配:为敏感岗位提供“纯净终端”,仅预装必要工作软件。

4. 网络隔离:将研发、财务等高风险部门与公共网络物理分离。

适用场景:对数据安全要求极高的环境(如政府机密部门、实验室),结合其他方法形成多层防护。

注意事项与合规建议

● 合法合规:企业需提前告知员工监控范围,避免隐私侵权;家庭使用需监护人授权。

● 技术适配:根据规模选择方法,小微企业可优先用路由器管控,大型企业需综合部署软件与硬件。

● 动态调整:定期评估监控效果,优化策略,避免过度干预正常办公。

结语

上网行为监控并非单一的技术堆砌,而是技术、管理与合规的平衡艺术。从智能软件到硬件限制,六大方法可灵活组合,适配不同场景需求。选择时需兼顾效率、安全与人性化,方能真正实现“管理赋能,而非束缚”。

编辑:玲子