文章摘要:在信息如潮水般奔涌的数字时代,电脑不仅是工具,更承载着隐私、数据与无数重要时刻。企业如何守护商业秘密?家长怎样引导孩子健康用网?远程协作又如何确保效率与合规?电

在信息如潮水般奔涌的数字时代,电脑不仅是工具,更承载着隐私、数据与无数重要时刻。

企业如何守护商业秘密?家长怎样引导孩子健康用网?

远程协作又如何确保效率与合规?电脑监控,这一看似神秘的技术,早已成为破解这些难题的‘钥匙’。

它并非冰冷的监视,而是智慧化的管理,将无序的信息流转化为可控的安全屏障。

从软件到硬件,从网络到物理层,多样的方法正等待着被解锁。

接下来,我们将为您揭晓六种高效简单的电脑监控方法,助您在不同场景中精准施策,让安心与效率触手可及!”

一、部署洞察眼MIT系统

核心方法:

1. 安装与配置:在目标电脑上部署洞察眼MIT系统客户端,通过管理平台设置监控策略。

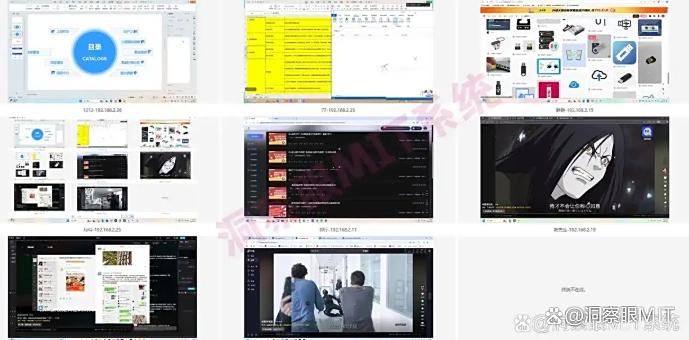

2. 实时屏幕:实时捕捉电脑屏幕活动,员工不管是在编辑文档、打开软件,还是浏览不良网站,都能看的清楚。同时支持多屏幕画面集中监控,提高管理员的监控效率。

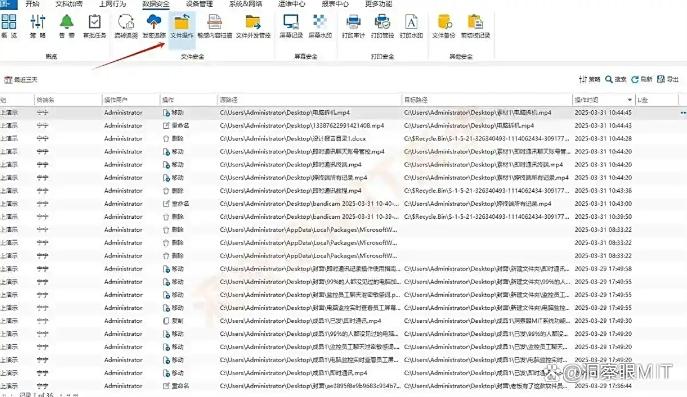

3. 文件操作管控:监控文件的创建、修改、传输,还可设置敏感词拦截,防止数据泄露。

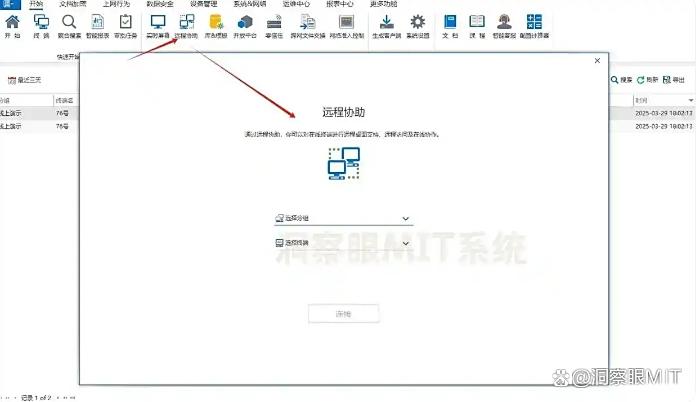

4. 远程管理:可一键远程锁定设备、卸载违规软件,同时提供技术支持。例如,用户电脑软件无法正常使用,技术人员直接远程,接管电脑操纵权,帮助解决问题。

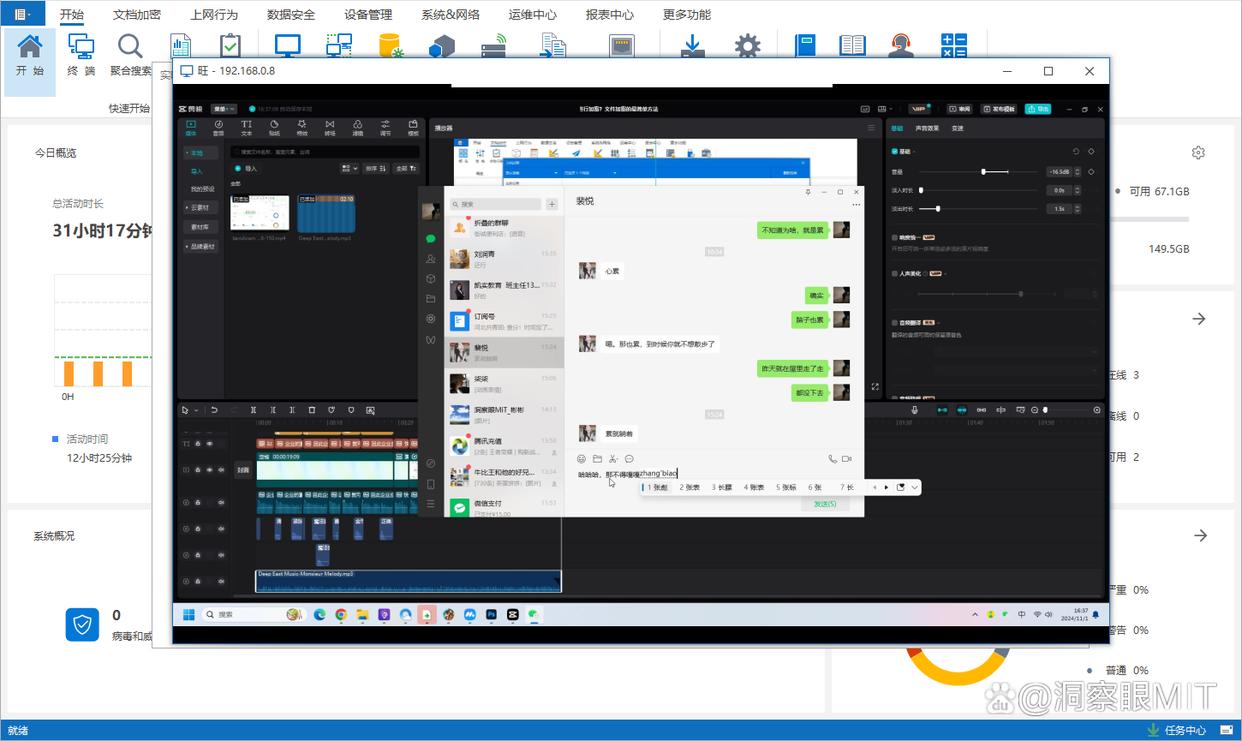

5.即时通讯监控:监控微信、QQ、企业微信等通讯工具的聊天内容,了解员工与客户的沟通状况。

优势:一站式解决企业数据防护、员工效率监督,适用于金融、教育、制造等行业。

二、利用操作系统自带审计功能

核心方法:

1. 启用Windows审计策略:通过“本地安全策略”开启文件访问、登录事件、系统配置变更的日志记录。

2. 查看事件查看器:实时追踪用户登录、程序安装、权限修改等关键行为。

3. 配置账户控制:设置UAC(用户账户控制)级别,限制未经授权的软件安装或系统修改。

4. 结合组策略管理:对多台电脑批量部署安全策略,简化管理流程。

优势:无需额外成本,适合小微企业或家庭用户快速搭建基础监控框架。

三、第三方屏幕监控软件——可视化行为追踪

核心方法:

1. 选择轻量级工具(如PC Tattletale、CurrentWare):安装后实时捕获屏幕截图或连续录像。

2. 设置触发规则:自定义异常行为警报(如访问特定网站、运行高风险程序)。

3. 生成操作时间线:可视化展示员工在软件、网页上的耗时分布,辅助效率分析。

4. 离线存储与加密:确保监控数据安全,防止被篡改或删除。

优势:直观追踪屏幕活动,适用于需要直观证据的场景(如知识产权保护、远程员工监督)。

四、网络流量分析与防火墙管控

核心方法:

1. 部署网络监控工具(如Wireshark、NetFlow Analyzer):实时抓取网络数据包,分析流量来源与异常连接。

2. 配置防火墙规则:限制访问高风险网站或服务端口,拦截可疑外联请求。

3. 识别数据外发行为:监测通过邮件、FTP、云盘的大文件传输,预防数据泄露。

4. 生成流量报表:定期统计网络使用情况,优化带宽分配与安全策略。

优势:从网络层面把控数据流动,适用于防范外部攻击与内部数据窃取。

五、键盘记录与行为日志整合

核心方法:

1. 安装合规键盘记录器:记录所有键盘输入(需合法授权),追踪敏感信息输入轨迹。

2. 结合日志审计系统:将键盘数据与屏幕、文件操作日志整合,形成完整行为链。

3. 设置关键词过滤:自动标记含密码、账号等关键字的输入,预警潜在风险。

4. 定时导出与加密存储:确保日志安全,便于事后溯源与合规检查。

优势:精准捕捉细节操作,适合高风险岗位(如财务、研发)的合规监督。

六、物理安全措施与权限管理

核心方法:

1. 锁定电脑硬件:使用防盗锁、生物识别登录,防止设备被非法挪用。

2. 设置用户权限分级:管理员账户控制核心系统操作,普通用户仅授予有限权限。

3. 禁用外部设备接口:通过BIOS或软件禁用USB、光驱等,阻断物理数据导出。

4. 定期巡检与资产登记:核对电脑硬件与软件清单,及时发现异常变动。

优势:低成本、高实效,从物理层杜绝未经授权的访问与操作。

总结

电脑监控并非“一刀切”的技术,需根据实际需求选择方法。企业可优先部署洞察眼MIT系统实现全链路防护,家庭用户可用操作系统自带功能低成本管控,而网络流量分析则适合防范外部威胁。掌握这6种高效方法,让电脑监控既合规又实用,为数据安全与效率管理保驾护航!

编辑:玲子