文章摘要:在数字化办公普及的当下,公司电脑既是高效工作的工具,也可能成为信息泄露、效率低下的风险点。对公司电脑进行合理监控,是保障商业机密安全、规范员工工作行为、提升团队

在数字化办公普及的当下,公司电脑既是高效工作的工具,也可能成为信息泄露、效率低下的风险点。

对公司电脑进行合理监控,是保障商业机密安全、规范员工工作行为、提升团队执行力的关键举措。

不过,监控需坚守合法合规底线,明确告知员工监控范围仅涉及工作场景与公司资产操作,平衡管理需求与员工隐私。

以下 6 种实用的公司电脑监控方法,覆盖从基础操作到深度防护的全场景,为不同规模企业提供可落地的解决方案。

一、部署洞察眼 MIT 系统

作为专业的员工电脑监控解决方案,洞察眼 MIT 系统能从多维度实现精细化管理,具体功能及操作逻辑如下:

全流程部署:先在企业核心服务器安装管理端,再通过批量推送或手动安装的方式在员工终端部署客户端,完成网络适配后即可建立稳定的监控链路。

动态行为捕捉:实时抓取员工屏幕画面,支持多屏同时查看,还能生成屏幕录像存档,便于后续回溯员工的操作轨迹,比如文档编辑过程、软件使用流程等。

网络活动监控:自动记录浏览器访问历史,管理者可设置违规行为阈值,当员工频繁访问无关网站时,系统会自动发出提醒。

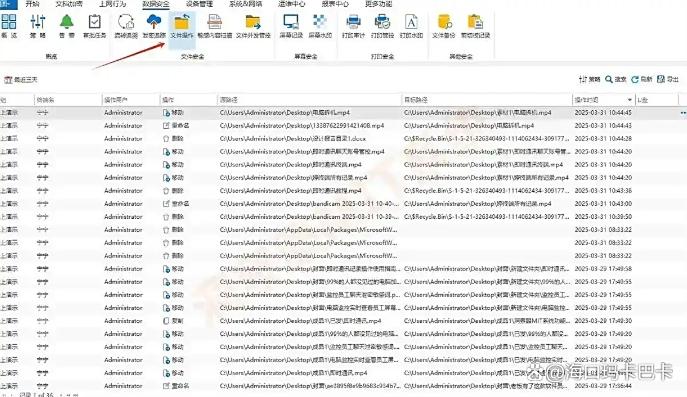

文件操作追踪:追踪文件在本地及网络中的流转痕迹,包括文件新建、编辑、发送、删除等操作,一旦检测到包含核心数据的文件外传,会立即触发拦截机制。

沟通内容审计:对主流即时通讯工具的聊天内容进行完整留存,支持按关键词检索,当出现 “保密”“泄露” 等敏感信息时,及时推送预警信息至管理后台。

邮件监控:对邮箱的收发邮件状况进行监控,包括邮件的标题、邮件内容、附件内容等,防止敏感内容通过邮件泄密。

二、借助远程控制软件(以向日葵远程控制为例)

远程控制软件不仅可用于技术支持,合理配置权限后也能实现基础监控功能:

权限分级管理:管理员账户可开启 “静默监控” 模式,在不打扰员工工作的前提下,远程查看终端屏幕、进程列表及资源占用情况,普通操作员仅能进行文件传输等协助操作。

操作日志留存:详细记录远程连接的时间、操作内容、指令执行结果等信息,形成不可篡改的审计日志,便于追溯异常操作的发起者与具体行为。

资产信息盘点:自动采集员工电脑的硬件配置(如 CPU 型号、内存容量)、软件安装清单及系统版本,当出现未授权软件安装或硬件更换时,及时反馈给管理员。

三、运用远程控制软件(以 TeamViewer 为例)

TeamViewer 的优势在于跨平台兼容性,适合有异地办公场景的企业:

跨网络监控:即使员工使用移动网络或外部 WiFi,管理员也能通过云端中继连接其电脑,查看实时操作画面,支持对特定程序的运行状态进行单独监控。

文件操作追踪:记录通过远程会话进行的文件移动、删除、修改等操作,生成详细的变更日志,包括操作人 ID、时间戳及文件哈希值,确保数据变更可追溯。

会话权限控制:可设置监控会话的有效时长,超时后自动断开连接,同时支持临时授权,仅允许管理员在特定时间段内发起监控,减少对员工正常工作的干扰。

四、通过防火墙与日志审计系统联动

将网络防火墙与终端日志审计工具结合,能从网络层与终端层构建双重监控体系:

流量行为分析:防火墙实时过滤异常网络连接,比如与境外未知 IP 的频繁数据交互、超大文件的非常规传输等,同时将这些行为标记为可疑事件。

日志关联分析:终端日志审计系统收集操作系统日志、应用程序日志,与防火墙的异常记录进行交叉比对,精准定位风险源,例如某员工终端在触发防火墙警报前,曾多次尝试访问数据库敏感表。

合规性报表生成:自动汇总监控数据,生成符合行业规范的审计报表,涵盖员工上网时长分布、违规操作次数、数据传输安全等级等指标,为企业合规检查提供依据。

五、部署终端安全管理系统

这类系统以终端设备为核心管控点,实现从准入到操作的全生命周期监控:

设备准入控制:通过硬件指纹识别技术,仅允许已注册的公司设备接入内部网络,未经授权的设备(包括员工私人电脑)即便物理连接成功,也无法获取网络资源访问权限。

应用程序管控:采用白名单机制,仅允许运行经审批的工作软件,禁止安装游戏、视频编辑等与工作无关的程序,同时记录软件的启动时间、运行时长及资源消耗情况。

数据加密与追踪:对公司核心文档自动加密,员工在授权范围内可正常使用,但一旦试图通过截图、拍照等方式外传,加密信息会触发水印标识,便于追踪泄露源头。

六、利用邮件与文档管理系统集成监控

针对企业内部高频使用的邮件沟通与文档协作场景,可通过系统集成实现专项监控:

邮件内容筛查:在企业邮箱服务器端部署监控插件,对进出邮件的主题、正文、附件进行扫描,当附件包含涉密文档或收件人为外部陌生邮箱时,自动暂停发送并通知管理员审核。

文档协作追踪:在云端文档系统中开启操作日志功能,记录员工对共享文档的查看、编辑、下载、分享等行为,支持设置文档访问权限分级,普通员工仅能查看,管理员可修改并追踪所有变更记录。

版本回溯管理:自动保存文档的历史版本,当发现文档内容被恶意篡改时,可一键恢复至之前的正常版本,同时调取操作记录锁定责任人。

不同监控方法适用于不同的企业场景:中小型企业可优先选择洞察眼 MIT 系统这类集成化工具,降低部署复杂度;大型集团或涉及敏感数据的企业,建议采用终端安全管理系统与防火墙联动的方案,构建多层次防护体系。

企业在选型时,需结合自身业务特点、员工规模及合规要求综合评估,确保监控措施既能发挥实效,又不影响正常的工作氛围。

编辑:玲子