文章摘要:在数字化时代,信息的安全与高效管理成为企业与个人的核心议题。无论是企业防范数据泄露、规范员工操作,还是个人维护设备安全、优化使用效率,电脑监控技术都扮演着关键角

在数字化时代,信息的安全与高效管理成为企业与个人的核心议题。

无论是企业防范数据泄露、规范员工操作,还是个人维护设备安全、优化使用效率,电脑监控技术都扮演着关键角色。

面对远程办公普及、网络攻击升级等挑战,掌握合适的监控方法不仅能筑牢安全防线,还能提升管理效能。

本文将分享六种超常见的电脑监控手段,涵盖硬件、软件、网络等多维度策略,帮助不同场景下的用户实现实时、精准的电脑监控与防护。

一、部署洞察眼MIT系统:AI驱动的智能监控与防护

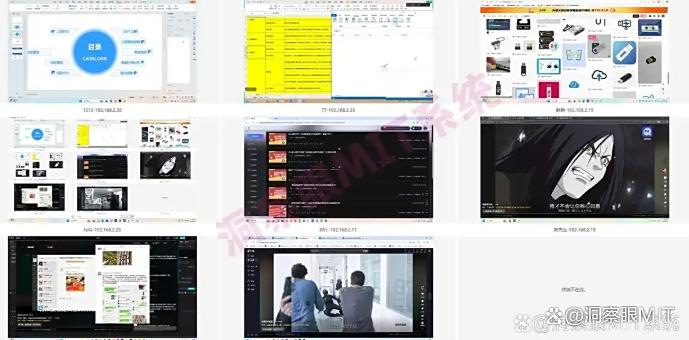

● 实时屏幕:实时捕捉电脑屏幕活动,支持多屏同步操作,各个屏幕间快速切换,提高监控效率。

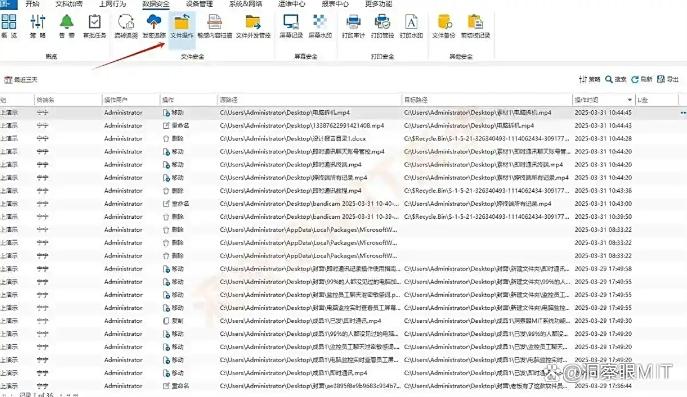

● 文件操作管控:从创建、修改到外发全程追踪,内置AI识别异常行为(如批量下载、非工作时间访问核心数据),自动预警。

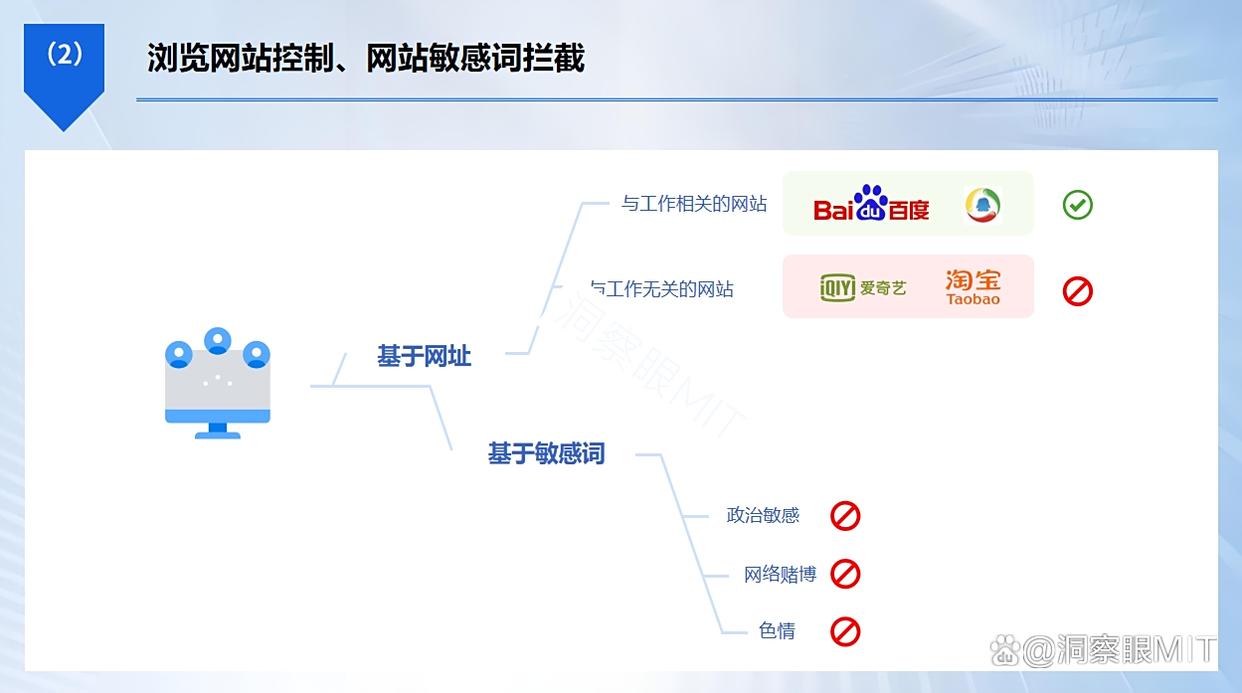

● 网站访问管控:详细记录网站的浏览历史,如什么时候访问的、访问了哪个网站、浏览了多长时间等,还通过黑白名单,限制网站的访问;如小明在工作时间无法打开游戏网站。

● 邮件监控:全面记录邮件的收发及邮件的内容,如小华在上午十点给小明发了一封关于电脑监控软件的邮件。

特点:智能降低误判率,操作界面高效,符合数据合规要求,是中大型企业信息安全的优选。

二、网络流量深度检测:追踪数据流动风险

利用网络监控工具(如Wireshark、SolarWinds)捕获并分析电脑的网络流量。

可识别异常通信(如加密流量、高频数据上传)、恶意域名访问,帮助溯源数据泄露或网络攻击。

优势:从底层网络层面防范威胁,适用于企业网络安全审计、合规检查。

三、键盘与操作行为记录:全轨迹追踪

部署键盘记录软件或系统级监控工具,记录用户的全部操作行为,包括键盘输入、文件访问、程序启动、剪贴板内容等。

注意事项:需合法合规使用,避免侵犯隐私,常用于员工行为分析、设备安全审计或家长监护。

四、远程桌面控制:跨地域实时接管

使用远程控制软件(如TeamViewer、AnyDesk)或操作系统自带功能(如Windows远程桌面),实现远程查看并操控电脑。

管理员可实时接管屏幕、传输文件、解决问题,适用于IT运维、异地协作或紧急技术支持。

关键点:确保权限控制与加密连接,防止非法访问。

五、数据丢失防护(DLP):敏感信息“防火墙”

通过DLP工具(如McAfee DLP、Forcepoint)监控文件操作与数据传输。

系统自动识别敏感信息(身份证号、银行账户等),阻止未经授权的外发(如邮件附件、云上传),并触发审批流程。

核心价值:防止数据泄露,满足GDPR、HIPAA等合规要求,保护企业核心数据。

六、屏幕实时监控与录像:直观掌握操作动态

通过安装屏幕监控软件(如洞察眼MIT系统、WorkWin),实时查看电脑屏幕画面,并支持屏幕录像。

管理员可同步观察多台设备的操作,回放历史记录,快速定位异常行为(如非法文件操作、违规网站访问)。

适用场景:企业员工管理、家长监督孩子上网、技术支持远程排查问题。

结语

选择合适的电脑监控方法需结合场景需求与安全等级。屏幕监控直观高效,网络流量检测防范外部威胁,DLP锁定数据保护,而洞察眼MIT系统通过AI与动态防护构建智能监控体系。无论企业还是个人,合法合规地运用这些方法,能有效应对数字化环境中的安全与管理挑战。

提示:所有监控行为需遵循法律法规,企业需获得员工授权,个人用户需注重隐私保护。部署前明确目的,避免滥用技术侵犯权益。

编辑:玲子