文章摘要:在数字化办公盛行的今天,文件泄密如同一把悬在头顶的“达摩克利斯之剑”。无论是企业的商业机密、个人的隐私数据,还是机构的敏感文件,都可能因一次误操作、恶意攻击或设

在数字化办公盛行的今天,文件泄密如同一把悬在头顶的“达摩克利斯之剑”。

无论是企业的商业机密、个人的隐私数据,还是机构的敏感文件,都可能因一次误操作、恶意攻击或设备丢失而暴露,带来不可估量的损失。

数据安全不再是选择题,而是生存题。

如何筑牢防护壁垒,让重要文件“攻不进、拿不走、看不懂”?

本文从技术、管理、意识等多维度出发,分享五个经实战验证的高效防泄密方法,助您构建“铜墙铁壁”般的防护体系,干货满满,建议收藏!

方法一:部署洞察眼MIT系统

功能与原理:

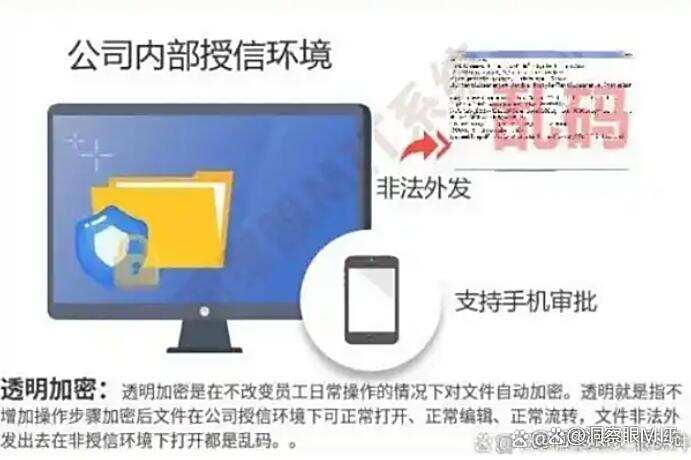

洞察眼MIT系统是一款专业的文档防泄密解决方案,通过透明加密技术对文件进行实时保护。核心功能包括:

● 透明加密:系统采用AES-256加密算法,在文件创建、编辑、传输时自动加密,用户无感操作,不影响工作效率。

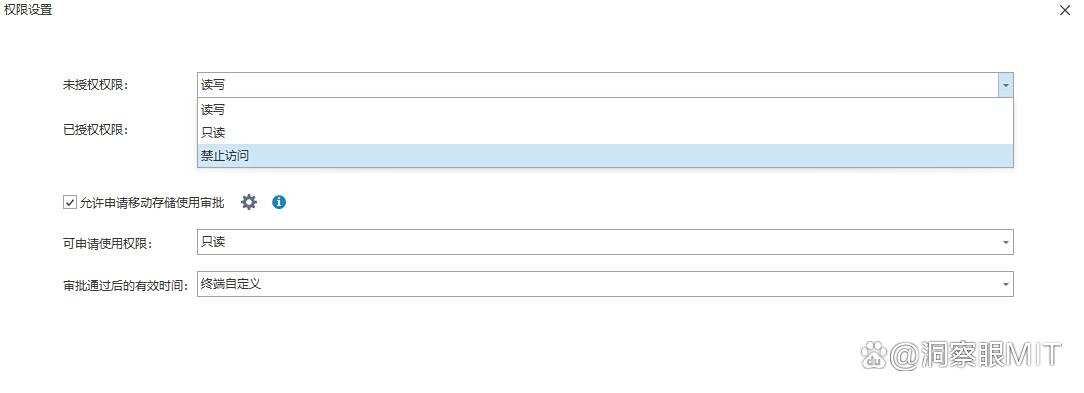

● 权限管控:可根据员工职员、需求等,设置文件访问权限(如只读、禁止外发、指定设备访问),这样的权限设置,即使文件被非法获取,也无法解密阅读,保护文件安全。

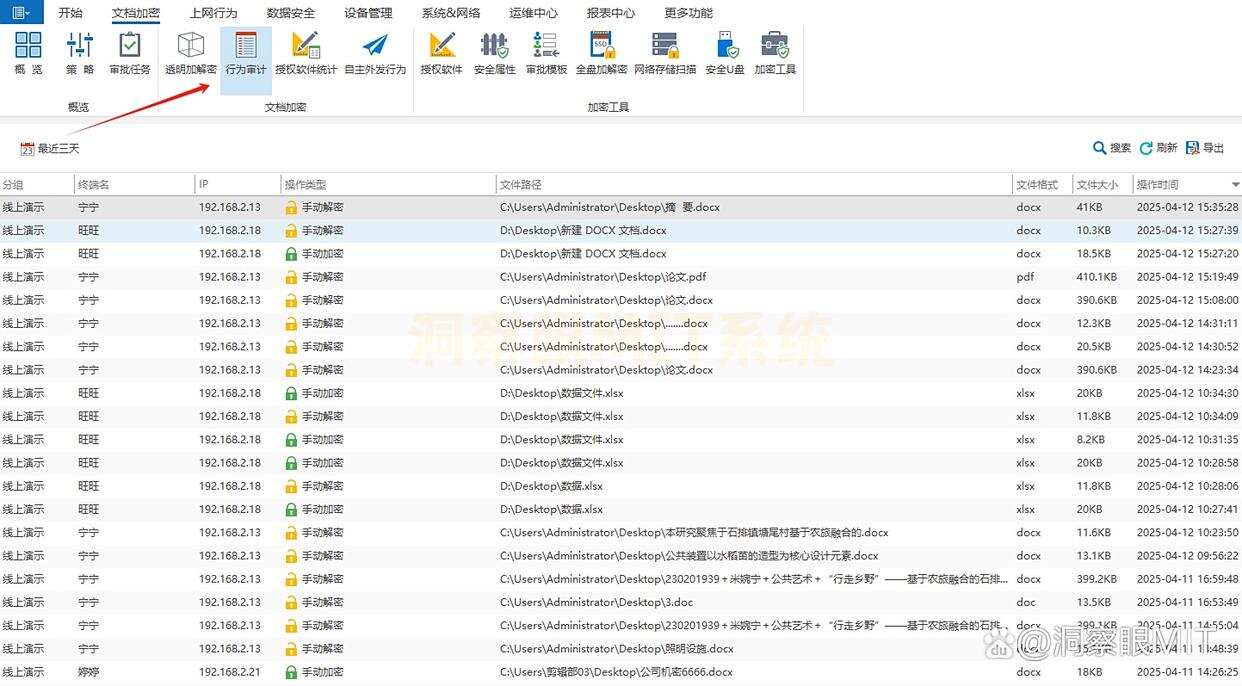

● 行为审计:实时记录文件操作日志(复制、打印、外发等),异常行为触发预警,事后可追溯分析。

● 外发文件管控:当文件需要外发时,可对文件进行加密,并设置有效期、访问次数限制,确保文件在外部流转中的安全。

测评与优势:

● 安全性:双重加密+权限管控,有效抵御内部泄露与外部攻击。

● 易用性:透明加密无需用户改变习惯,管理后台简洁,适合企业批量部署。

● 场景适配:适用于企业核心数据保护、科研机构专利防护、个人隐私文件加密。

优点:

洞察眼MIT系统将“技术防护”与“管理控制”深度融合,既能防员工误操作,也能堵恶意泄密漏洞,是企业级文档防泄密的首选工具。

方法二:零信任架构部署

核心策略:

零信任架构打破传统“内网即安全”的假设,通过“永不信任,持续验证”的原则保护文件。所有访问请求需经过身份认证、权限验证和设备安全检查。

实施要点:

1. 微隔离:将文件存储在最小权限的虚拟隔离区,仅授权用户可访问;

2. 动态授权:根据用户角色、设备状态(如是否合规)实时调整权限;

3. 多因素认证:结合密码、生物识别、地理位置等多维度验证身份。

适用场景:

远程办公、跨部门协作、多云环境下的高敏感数据保护。

优点:

即使内部网络被攻破,攻击者也无法横向移动获取文件,大幅提升安全韧性。

方法三:文档水印与溯源技术

操作指南:

在文件(如PDF、Word、图片)中嵌入可见或不可见的水印,包含创建者、时间、设备等信息。

● 自动嵌入:使用工具(如Adobe Acrobat、第三方水印软件)批量添加;

● 动态水印:根据访问者身份显示不同信息(如员工姓名+部门);

● 溯源追踪:文件泄露后,通过水印快速定位泄露源头。

关键价值:

● 法律证据:为泄密诉讼提供关键证据;

● 威慑作用:水印提示潜在泄密者风险,降低主动泄露动机。

适用对象:

律师事务所、设计院、政府机构等需追踪文件流向的场景。

方法四:数据丢失防护(DLP)工具

功能与部署:

DLP工具通过深度内容分析,自动识别并阻止敏感数据外泄。

● 敏感内容识别:基于关键词、正则表达式、文件类型(如合同、财务报表)检测机密信息;

● 行为规则:禁止向高风险渠道(如外部邮箱、云盘)传输敏感文件;

● 实时拦截:对违规操作进行警告、拦截或通知管理员。

测评亮点:

● 精准性:误判率低,避免正常业务受阻;

● 全面性:覆盖邮件、云盘、即时通讯等所有传输路径。

适用场景:

金融、医疗、制造业等需符合合规要求的企业。

方法五:终端安全加固

措施组合:

1. 全盘加密:对员工电脑/移动设备启用BitLocker或FileVault,防止设备丢失导致数据泄露;

2. 禁用外部设备:通过策略禁用USB、蓝牙等易导致数据外传的接口;

3. 恶意软件防护:部署高级威胁防护(ATP),拦截勒索病毒、数据窃取木马;

4. 屏幕监控限制:对高敏感岗位启用屏幕录制/截图限制。

核心优势:

终端是文件泄露的高风险点,多重加固措施确保本地文件“拿不走、看不懂”。

编辑:玲子