文章摘要:如何防止数据泄密?在当下这个高度在线的时代,个人的身份证号、银行卡信息,以及企业的客户名单、技术专利,都属于不能有半点闪失的“关键资产”。一旦流出,轻则隐私曝光

如何防止数据泄密?在当下这个高度在线的时代,个人的身份证号、银行卡信息,以及企业的客户名单、技术专利,都属于不能有半点闪失的“关键资产”。一旦流出,轻则隐私曝光、钱袋子受损,重则品牌口碑受挫、卷入法律纠纷。安全风险看不见、却无处不在。

别慌,这里把六种实操性很强的方法捋了一遍,技术防护、追溯审计与意识建设都覆盖到,像给数据套上多层“安全气泡”。建议先收藏,按需落地,一步步把安全防线筑厚。

方法一:部署洞察眼 MIT 系统,构建全流程数据防护屏障

核心功能

多种加密模式:提供分层、分场景的加密机制,让文件从生到死都在“罩子里”。透明加密在后台悄悄生效,不打断用户操作;落地加密在文件写入存储介质时即刻处理;复制与剪贴板加密则盯紧拷贝、粘贴这些高风险动作——特别是赶进度时易忽略的小环节。

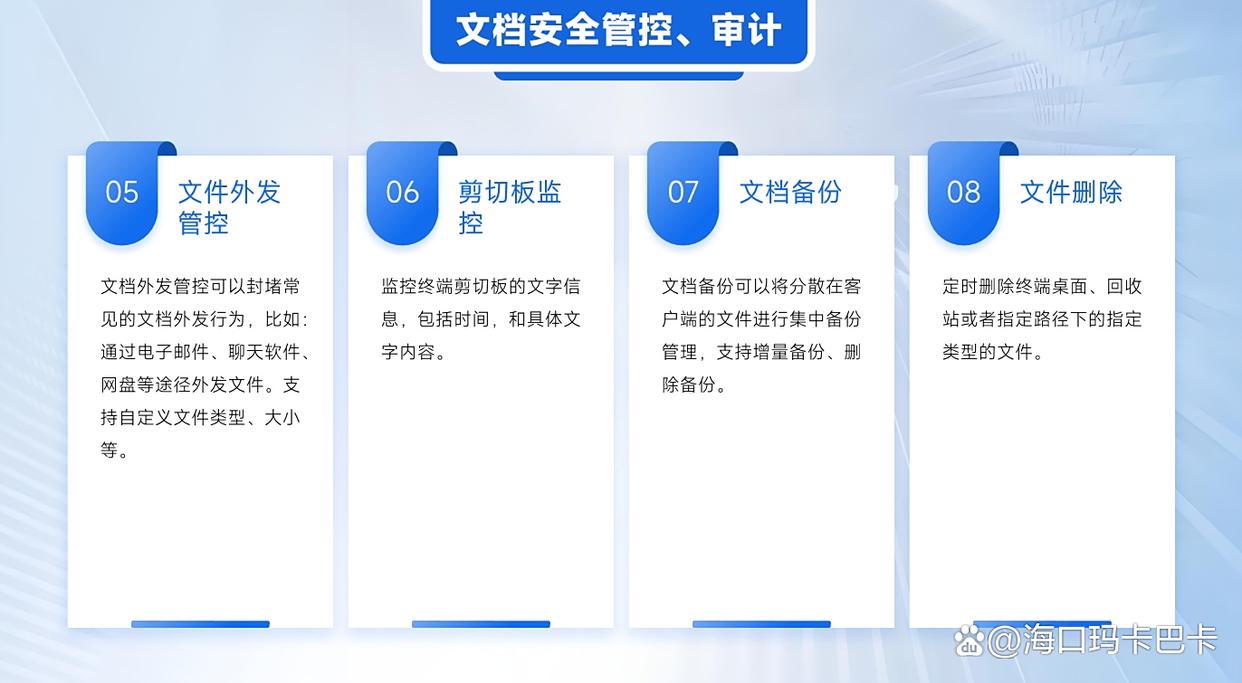

文件操作记录:对每个文件的查看、修改、删除、打印、分享等动作留痕——谁、何时、在哪台设备、做了什么、文件状态如何变化,形成完整时间线。需要复盘时,像倒带一样把关键节点拉出来,一目了然。

文档水印:支持文字、图片、点阵等水印形式,内容可带上用户 ID、时间戳、IP 等信息。即便被拍照或截屏外带,通过水印也能追到源头(我们有同事测试过,手机随手一拍,定位起来还挺快)。

文件外发:外发前后都能管控。可设访问权限、有效期、打开次数,连文件走到哪里都能看见;即使发出去了,仍可收回或限制继续传播,避免“发出即失控”的尴尬。

应用场景

适合中大型企业(科技、金融、设计等)看护核心数据,也能照顾个人隐私文件(账单、证件扫描件)。上手门槛不高,新同事一两天就能熟练使用,安全与协作两头兼顾。

方法二:用 Digital Guardian 开展数据流转审计,精准追溯泄密轨迹

核心功能

全链路数据审计:从创建、传输、使用到删除,实时抓取数据轨迹。记录操作者、设备、时间、IP,甚至细到“复制了哪些内容、发到了哪个平台”,最后生成可视化报告。事后复盘不再靠记忆,数据说话。

敏感数据智能标记:利用算法识别身份证号、银行卡号、商业机密关键词(如“核心专利”“报价单”)等内容,自动打标签并重点看护,减少人工错漏。

泄密事件溯源:一旦出事,就顺着审计日志去找“断点”与“责任点”(比如某天某人把客户名单通过 IM 工具外发)。必要时还能调取操作录像,还原当时的细节,为追责与流程改进提供依据。

应用场景

适用于对追溯要求严苛的行业(军工、航天、高端制造),以及需要合规审计的机构(金融、医疗,满足 GDPR、等保 2.0 等规范)。把数据流转的每一环都盯牢。

方法三:构建零信任安全架构,实现“永不信任,始终验证”

核心功能

多维度身份验证:访问数据前走多重校验链路——账号密码 + 短信验证码 + 生物特征(指纹/人脸)。就算口令泄露,没有后续校验也拿不到数据。不同设备单独授权,设备丢了也不怕被“顺手牵羊”。

最小权限分配:以“用户—数据—场景”为单位动态给权限。比如:仅允许某员工在办公网、工作时段访问本部门指定资料;离开场景即自动回收。权限不再“大包大揽”,用多少给多少。

实时风险评估:每次访问都做风险体检——设备是否带毒、网络是否安全、行为是否异常。如果检测到“陌生设备 + 公共 Wi‑Fi”等高风险组合,立刻拦截并通知管理员(出差途中在酒店网络下访问,也会有额外校验提醒)。

应用场景

适合大型集团、跨国组织管理分布式数据(跨区分公司共享客户与研发资料)。特别契合远程办公:人在外网,安全策略不“放假”。

方法四:用 VeraCrypt 创建加密容器,保护本地敏感数据

核心功能

创建虚拟加密磁盘:在电脑里建一个“加密容器”(容量自定,如 10GB),把重要文件放进去。需口令或密钥文件挂载后才能使用,关闭就“隐身”。别人即便拿到你的电脑,看不到里面的真实内容。

高强度算法加密:支持 AES‑256、Twofish 等主流强算法,可组合密钥文件做双重保护。就算容器文件被拷走,没有口令基本束手无策。

跨系统兼容:Windows、Mac、Linux 都支持。容器文件可在多台设备间迁移,小团队共享也能用(当然,口令或密钥文件要管好)。我个人习惯把旅行证照放在容器里,机场临时调文件也更心安。

应用场景

适合个人(自由职业者、学生)保护本地隐私数据(照片、手稿),也能满足小团队对一般敏感资料(项目初稿、内部报表)的基础加密需求。开源、免费,性价比高。

方法五:通过邮件 / 即时通讯加密工具,保护传输环节数据安全

核心功能

端到端内容加密:使用 ProtonMail(邮件)、Signal(即时通讯)等工具传输时,只有收发双方能解密。经过服务器或平台时也是“看不懂”的密文,减少中途被拦截的风险。

附件加密与溯源:发敏感附件时自动加密,接收方需额外口令才能解压;还能设置“阅后即焚”(如 24 小时后自动失效),避免附件长期沉淀带来的隐患。

操作日志记录:记录“发送—接收—阅读—转发”的关键动作链。若意外流转给了未授权对象,可迅速定位节点并处置(远程销毁附件、收回权限等),把影响面压到最小。

应用场景

企业与外部伙伴交换合同、报价、设计图纸,以及个人传递隐私信息(银行卡号、证件照)时都适用。补上“传输环节裸奔”的短板,尤其是跨机构协作场景。

方法六:定期开展数据安全培训与演练,提升全员防护意识

核心功能

定制化培训内容:按对象来分层设计。员工讲“识别钓鱼、避免误点恶链”,个人讲“复杂密码、社工防范”。结合真实案例,讲究代入感——看过身边的翻车故事,记得更牢。

模拟泄密演练:企业定期做“钓鱼邮件测试”“设备丢失演练”,观察应对动作并做针对性辅导;个人则做周期性自查(密码是否复用、磁盘加密是否开启等),小问题尽早补齐。

建立反馈机制:搭建“安全问题直达通道”。发现异常邮件或可疑操作,能第一时间上报、第一时间响应,避免“小隐患”滚成“大事故”。

应用场景

适用于所有人(企业、团队、个人)。技术再完善,人的习惯不到位,也可能“一脚踩空”。通过培训与演练把“最后一公里”补上,整体安全性才算闭环。