文章摘要:“数据是新时代的石油,而安全则是守护油田的堡垒。”正如信息安全领域的先驱所言,在商业竞争如火如荼的当下,企业数据早已成为决胜市场的“核心燃料”。一旦泄露,不仅会

“数据是新时代的石油,而安全则是守护油田的堡垒。”正如信息安全领域的先驱所言,在商业竞争如火如荼的当下,企业数据早已成为决胜市场的“核心燃料”。

一旦泄露,不仅会引发法律风暴、客户信任崩塌,甚至可能让企业瞬间陷入绝境。

无论是内部人员的无心之失,还是外部黑客的精密攻击,数据安全危机无处不在。

如何构筑坚不可摧的防线?

本文将揭秘六种实战策略,从技术到管理、从策略到执行,助你全方位锁住机密,让数据泄露风险化为乌有!立即收藏,开启数据保卫战!

一、部署洞察眼MIT系统:智能防护,一键构建多层级安全

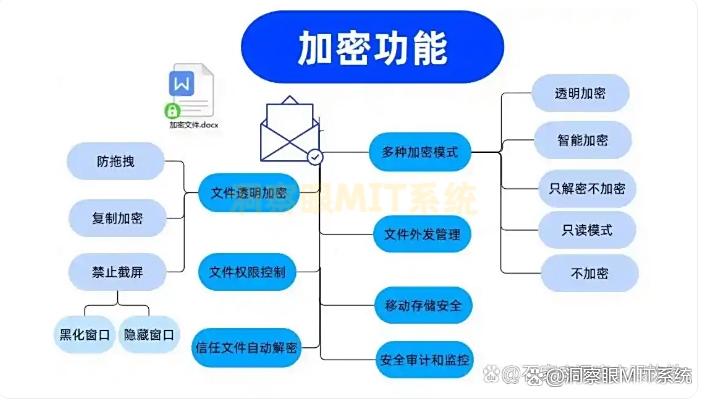

核心功能:

数据加密保护:运用智能加密技术,自动识别并加密敏感文件,加密过程对用户透明,支持全盘加密、文件加密、文件夹加密等多种模式。

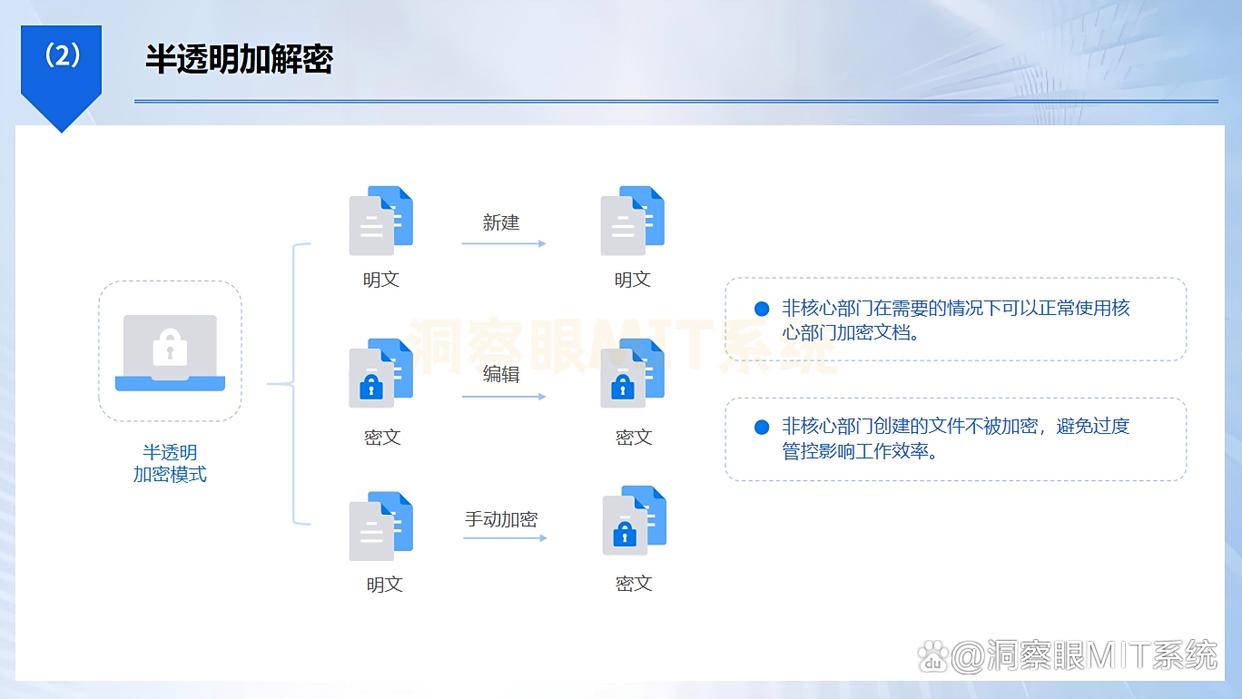

半透明加密:在半透明加密模式下,访问加密文件时透明解密,加密文件进行修改、保存后仍是加密状态。电脑新建的文件不加密,非加密文件操作不受管控。

权限管控:管理员可以根据不同用户的角色和职责,对文档的查看、编辑、打印、转发等权限进行细分控制,设置不同的访问权限和操作权限,防止敏感数据被未经授权的用户访问或泄露。

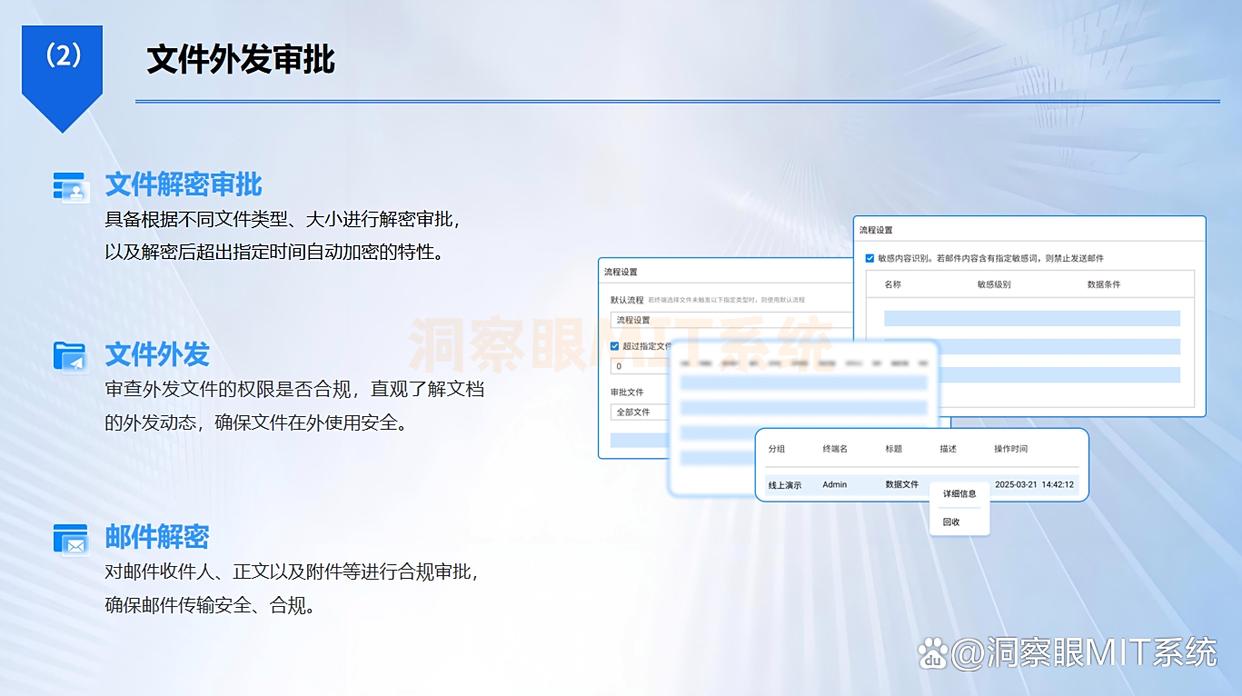

外发审批流程:建立严格的数据外发审批机制,员工若要将企业内部数据外发,必须提交详细的外发申请,说明外发数据的具体内容、用途、接收方等信息,负责人审批通过后才能进行外发操作,从流程上杜绝随意的数据外发行为。

应用场景:

中小型企业、研发机构及需精细化权限管理的场景。

二、网络隔离与微分段:切断攻击“横向移动”路径

功能:

将企业网络划分为多个安全区域(如研发区、办公区、外网区),通过防火墙、零信任架构等技术,限制不同区域间的数据交互。即使部分网络被攻破,也无法蔓延至核心区域。

优点:

● 缩小攻击面,降低“连锁泄露”风险;

● 支持动态权限调整,适应业务变化;

● 符合零信任安全理念,防护更主动。

应用场景:

面对高级威胁、需防止内部横向攻击的企业。

三、终端安全加固:堵住“最后一公里”漏洞

功能:

对电脑、手机、平板等终端设备进行安全管控,包括禁用USB外设、限制软件安装、强制密码策略、远程锁定/擦除等。防止终端成为数据泄露的突破口。

优点:

● 防护延伸至员工个人设备,覆盖全场景;

● 实时监控终端异常行为,快速响应;

● 降低因设备丢失或被盗导致的泄露风险。

应用场景:

远程办公、自带设备(BYOD)普及的企业。

四、加密通信协议:传输中的数据“隐形保护”

功能:

采用TLS/SSL、IPSec、VPN等加密协议,确保数据在传输过程中(如邮件、文件传输、远程访问)不被窃取。即使被拦截,攻击者也无法解密内容。

优点:

● 防止“中间人攻击”,保障传输安全;

● 兼容现有网络架构,部署成本低;

● 满足远程协作的合规要求。

应用场景:

需频繁传输敏感数据的场景,如跨国企业、云服务协作。

五、物理安全措施:防止硬件层面的数据泄露

功能:

通过门禁系统、监控摄像头、服务器机房锁柜、硬盘销毁设备等措施,保护存储数据的物理设备(如服务器、电脑、移动硬盘)。防止硬件被盗、维修时数据被窃取。

优点:

● 杜绝“物理接触”导致的泄露;

● 合规性强,满足监管对硬件安全的要求;

● 降低因硬件故障引发的次生泄露风险。

应用场景:

拥有大量线下数据中心、实验室的企业。

六、数据分类管理:明确防护重点,精准施策

功能:

通过识别和分类敏感数据(如客户信息、源代码、财务数据等),明确保护优先级。采用标签或元数据标记,自动将数据分为不同安全等级,针对性部署防护策略。

优点:

● 避免“一刀切”防护,资源高效利用;

● 快速定位高风险数据,优先加固;

● 为后续加密、权限管控提供基础。

应用场景:

数据量庞大、类型复杂的企业,需明确防护重点的场景。

编辑:玲子