文章摘要:数据如城池中的宝藏,承载着企业的核心机密与个人的隐私信息,一旦泄露,后果不堪设想。从内部员工的疏忽,到网络黑客的恶意攻击;从存储设备的意外丢失,到数据共享时的管

数据如城池中的宝藏,承载着企业的核心机密与个人的隐私信息,一旦泄露,后果不堪设想。

从内部员工的疏忽,到网络黑客的恶意攻击;从存储设备的意外丢失,到数据共享时的管控缺失,数据泄密的风险如影随形。

正所谓 “千里之堤,溃于蚁穴”,任何一个微小的漏洞,都可能成为数据泄露的突破口。

想要守护好数据安全,就必须先了解常见的泄密途径,并掌握有效的应对之策。

接下来,将为你详细剖析六种常见的数据泄密途径,并提供切实可行的防泄密方法,助你筑牢数据安全防线。

一、内部员工有意或无意泄露数据

泄密途径:

部分员工出于利益诱惑,主动将企业数据出售给竞争对手;也有员工因安全意识不足,在使用公共 Wi-Fi 时处理敏感数据,或随意将工作设备外借,导致数据被他人获取;还有可能在离职时,有意带走公司重要数据。

应对方法 - 部署洞察眼 MIT 系统:

透明加密

它采用先进的透明加密技术,员工在日常创建、编辑各类数据文件时,无需手动操作,系统便会在后台自动对文件进行高强度加密。无论是常见的办公文档,还是专业的设计图纸、编程代码,都能无缝加密,且不影响员工正常办公流程。加密后的文件离开企业设定的安全环境,将无法正常打开或呈现乱码状态,从根源上杜绝数据被非法窃取后的可利用性。

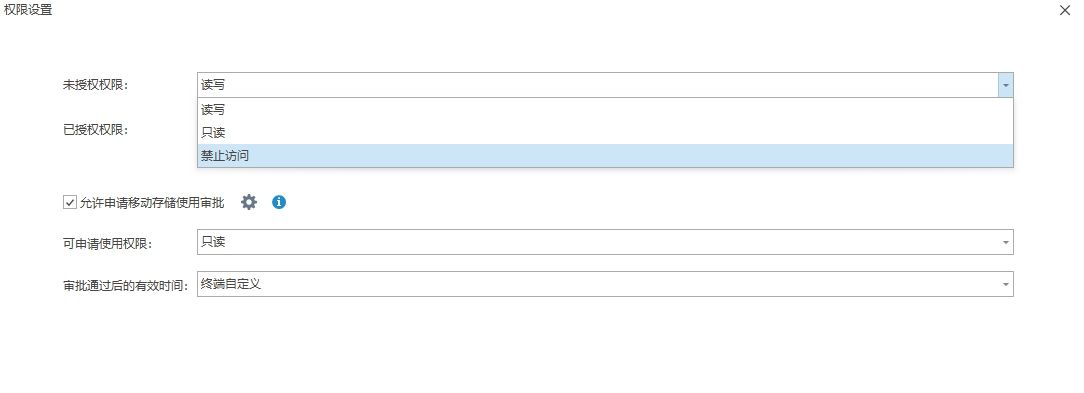

权限管理

管理者可依据企业组织架构和员工岗位职责,进行精细化权限分配。比如,限制普通员工对核心财务数据仅有查看权限,而财务人员拥有编辑权限。通过这种细致的权限划分,避免越权操作导致的数据泄露。

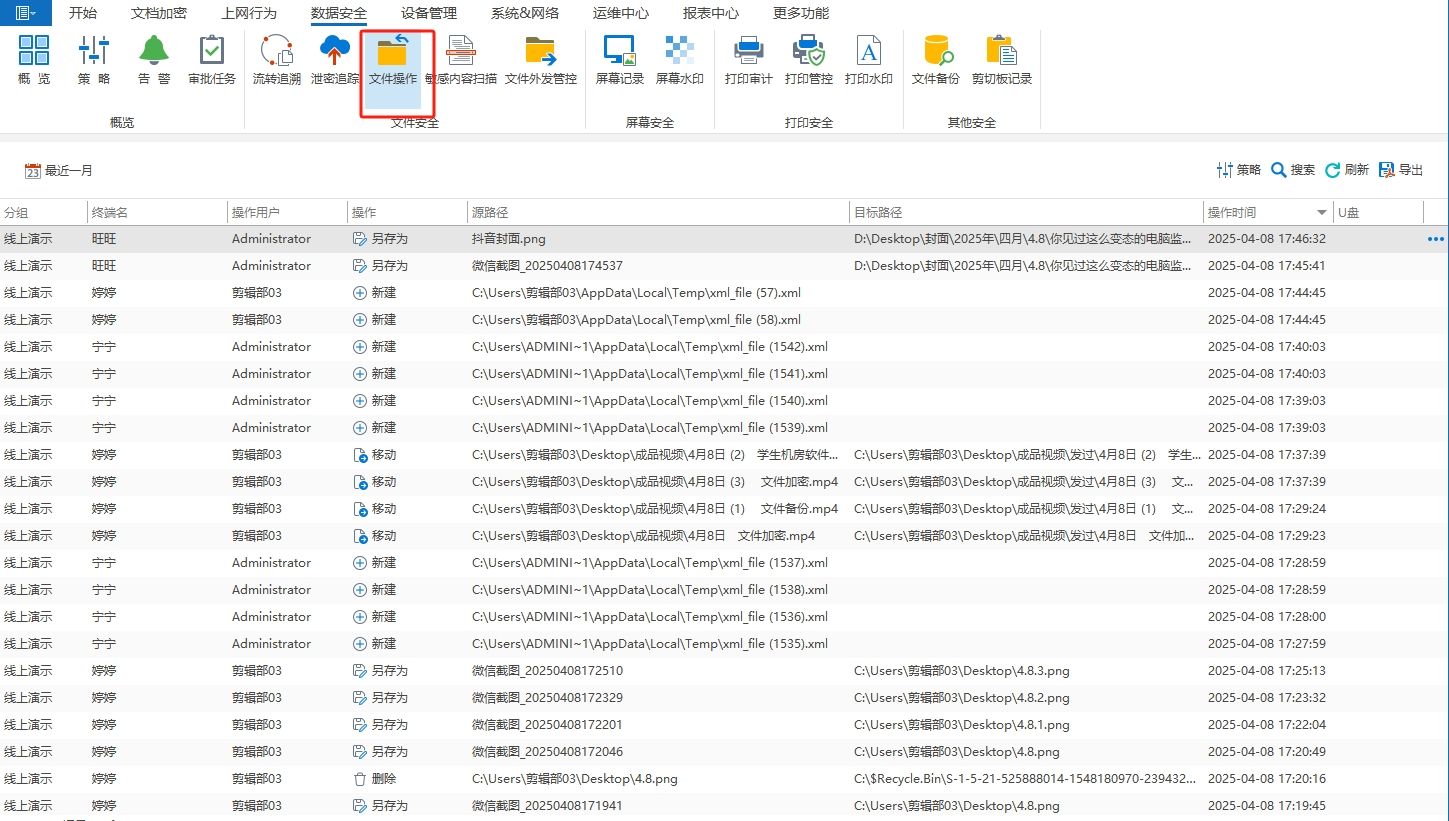

全面的操作审计

详细记录员工对数据的打开、修改、删除、外发等操作行为,精确到操作时间、操作内容和操作设备。一旦发生数据泄密事件,能够凭借这些详细记录,快速追溯定位问题源头,及时采取应对措施。

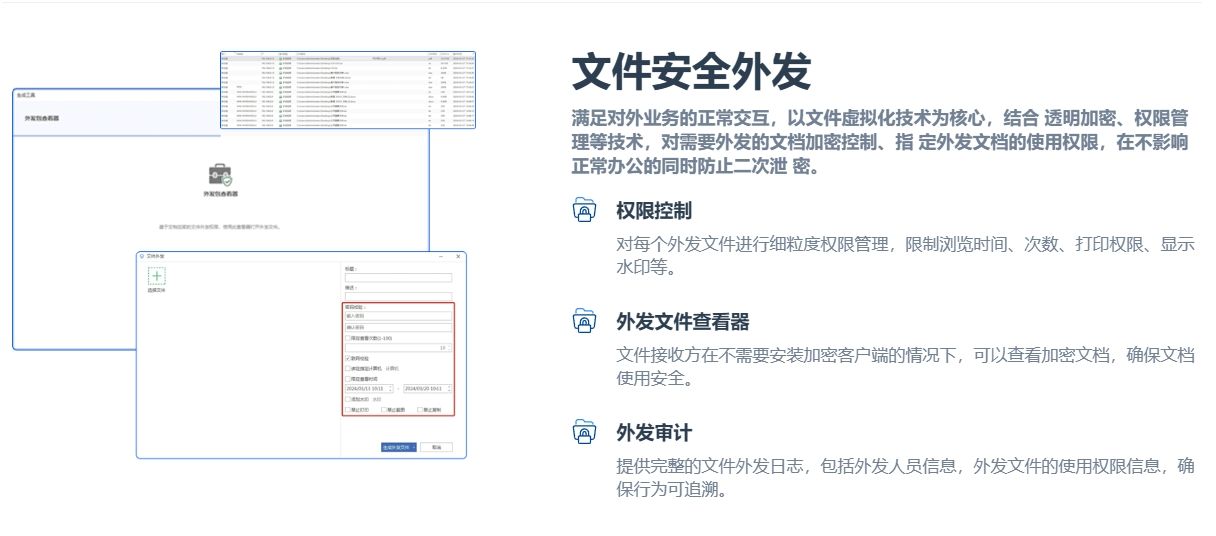

文件安全外发

需要外发文件时,可以对外发文件进行加密处理,还可以设置访问权限、有效期以及可操作范围,确保外发文件始终处于可控状态,即使文件不慎流出,也能最大限度降低损失。

二、网络攻击导致数据泄露

泄密途径:

黑客通过网络漏洞入侵企业服务器或个人设备,利用病毒、木马、钓鱼网站等手段,窃取设备中的数据;或者进行 DDoS 攻击,使系统瘫痪后趁机获取数据 。

应对方法 - 构建零信任网络架构:

零信任网络架构遵循 “永不信任,始终验证” 的原则,打破传统网络中 “内部网络默认可信” 的观念。

无论用户是在企业内部网络还是外部网络,访问数据资源前都必须经过严格的身份验证和权限审核。

通过多因素认证、动态访问控制等技术,确保只有授权的用户和设备能够访问相应的数据。

同时,持续监控用户的行为和网络流量,一旦发现异常立即采取措施,如阻断访问、发出警报等。

这种架构能有效抵御来自内部和外部的网络攻击,大大提升数据在网络传输和存储过程中的安全性,适用于网络环境复杂、对数据安全要求极高的企业,如金融企业、互联网科技公司等。

三、存储设备丢失或被盗引发数据泄露

泄密途径:

移动硬盘、U 盘等存储设备因保管不善丢失,或者遭遇盗窃,而其中又存储着大量敏感数据,一旦落入不法分子手中,数据便面临泄露风险 。

应对方法 - 使用硬件加密设备:

硬件加密设备内置专业加密芯片,采用高强度加密算法,加密和解密过程由硬件完成,速度快且安全性极高,能抵御多种破解手段。

部分设备支持指纹识别、密码双重验证,进一步提升安全性。

使用时无需安装额外软件,插入设备后,通过验证即可访问加密数据,操作便捷。

即使设备丢失,没有正确验证方式,他人也无法获取数据。

适合经常携带敏感数据外出的商务人士、需要保护科研数据的研究人员,以及对数据安全有高要求的政府部门工作人员等,可有效保障数据在移动存储和传输过程中的安全。

四、数据共享过程中的泄露

泄密途径:

企业在与合作伙伴共享数据时,未对数据进行有效管控;或者在共享过程中,使用不安全的传输方式,如未加密的邮件、即时通讯工具传输敏感数据,导致数据被截取。

应对方法 - 运用数据水印技术:

数据水印技术通过在数据中嵌入不可见的标识信息,如用户 ID、时间戳等,实现对数据的追踪溯源。

这些水印信息不会影响数据的正常使用和价值,但一旦数据发生泄露,可凭借水印快速定位泄露源头。

此外,数据水印具有较强的鲁棒性,能够抵抗常见的数据处理操作,如压缩、格式转换等,保证水印信息不被破坏。

对于图像、文档、视频等多种类型的数据都适用,适用于传媒行业、创意设计企业、科研机构等,也可用于企业对内部重要文件进行保护,在数据共享时明确使用责任,有效威慑潜在的泄密者。

五、第三方服务供应商造成的数据泄露

泄密途径:

企业将部分业务外包给第三方服务供应商,若对其监管不到位,第三方供应商可能因安全措施不足,导致数据泄露;或者存在不诚信行为,私自泄露企业数据。

应对方法 - 实施数据脱敏处理:

数据脱敏处理通过对敏感数据进行变形、屏蔽、替换等操作,使其在不影响数据分析和测试等业务需求的前提下,隐藏真实敏感信息。

例如,将身份证号码部分数字替换为星号,将客户姓名用虚拟姓名代替等。

可以根据不同的业务场景和数据使用需求,制定多样化的脱敏规则,如静态脱敏用于数据的存档和备份,动态脱敏用于实时数据查询和共享。

在与第三方合作时,提供脱敏后的数据,既能满足业务需求,又能保障数据安全,适用于软件开发企业、数据分析机构、金融服务公司等与第三方有数据交互的场景。

六、社交媒体和公开渠道的数据泄露

泄密途径:

员工在社交媒体上不经意间发布包含敏感信息的内容;或者企业在公开渠道,如官方网站、宣传资料中,不小心泄露了内部数据。

应对方法 - 加强数据安全意识培训与审核:

企业定期开展数据安全意识培训,向员工普及数据安全知识,强调在社交媒体等公开场合的注意事项,提高员工的安全防范意识,避免因疏忽导致数据泄露。

同时,建立严格的内容审核机制,在发布公开信息前,对涉及的数据进行仔细审核,确保不包含敏感信息。

对于个人而言,也要增强隐私保护意识,谨慎在社交媒体上分享信息,避免因一时大意造成数据泄露。

数据安全无小事,每一个泄密途径都可能成为威胁数据安全的 “缺口”。通过了解上述六种常见的泄密途径及对应的应对方法,企业和个人可以针对性地采取措施,构建起坚实的数据防泄密体系,守护好数据这一重要资产,避免因数据泄露带来的损失和风险。

编辑:玲子