文章摘要:古人云:“匹夫无罪,怀璧其罪。” 在当今时代,数据就如同那价值连城的 “璧”,承载着企业的核心机密与个人的私密信息。一旦泄露,轻则如 “覆水难收”,让心血付诸东

古人云:“匹夫无罪,怀璧其罪。” 在当今时代,数据就如同那价值连城的 “璧”,承载着企业的核心机密与个人的私密信息。

一旦泄露,轻则如 “覆水难收”,让心血付诸东流;重则似 “城门失火”,殃及企业命脉与个人隐私。

无论是商业机密被窃取,还是个人身份信息遭泄露,都可能引发难以估量的后果。

如何才能守护好这份珍贵的数据资产?

掌握科学有效的防泄密方法迫在眉睫。接下来分享的五种数据防泄密方法,将为你的数据安全筑牢坚实防线。

一、部署洞察眼 MIT 系统

亮点:

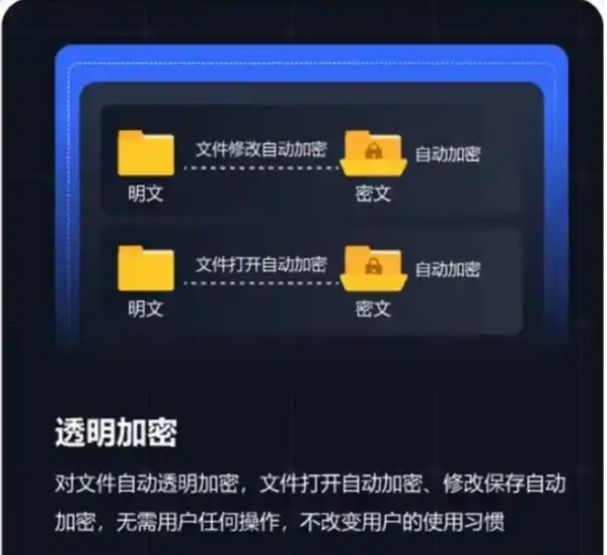

透明加密

运用先进的透明加密技术,实现数据加密全程自动化,员工在日常创建、编辑数据时,系统自动加密,无需手动操作,完全不影响工作效率。

敏感信息识别

运用先进的机器学习算法和大数据分析技术,精准识别客户资料、财务信息、知识产权等敏感数据,并自动进行加密或拦截包含敏感信息的网络活动。

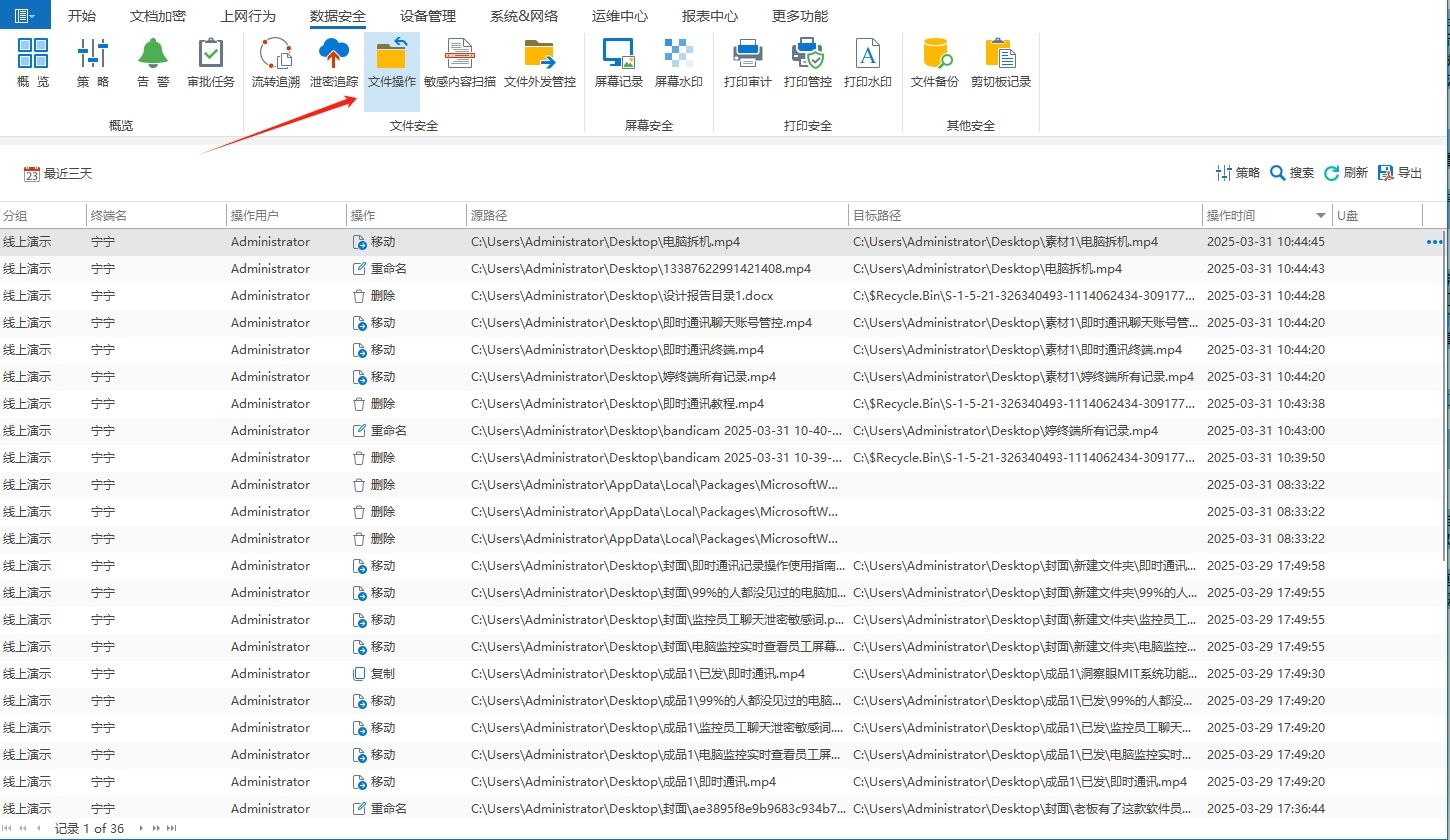

全面的操作审计

详细记录数据操作的全流程信息,包括操作时间、操作内容、操作设备等,为数据泄密追溯提供精准依据。

外发审批流程

建立严格的数据外发审批机制,员工若要将企业内部数据外发,必须提交详细的外发申请,说明外发数据的具体内容、用途、接收方等信息,经过相关负责人审批通过后才能进行外发操作,从流程上杜绝随意的数据外发行为。

应用人群:

适用于各类规模的企业,尤其是对数据保密性、完整性和可控性要求极高的制造业、金融行业、科研机构等。

帮助企业构建完善的数据安全防护体系,防止内部数据泄露和外部恶意窃取。

二、运用数据水印技术

亮点:

数据水印技术通过在数据中嵌入不可见的标识信息,如用户 ID、时间戳等,实现对数据的追踪溯源。

这些水印信息不会影响数据的正常使用和价值,但一旦数据发生泄露,可凭借水印快速定位泄露源头。

此外,数据水印具有较强的鲁棒性,能够抵抗常见的数据处理操作,如压缩、格式转换等,保证水印信息不被破坏。

对于图像、文档、视频等多种类型的数据,都能适用数据水印技术,应用范围广泛。

应用人群:

适用于传媒行业、创意设计企业、科研机构等,这些行业和机构的成果数据容易被非法传播和盗用。

通过数据水印技术,可有效威慑潜在的泄密者,并在数据泄露后进行追责。

同时,也适用于企业对内部重要文件进行保护,明确数据使用责任。

三、构建零信任网络架构

亮点:

零信任网络架构打破传统网络中 “内部网络默认可信” 的观念,遵循 “永不信任,始终验证” 的原则。

无论用户是在企业内部网络还是外部网络,访问数据资源前都必须经过严格的身份验证和权限审核。

通过多因素认证、动态访问控制等技术,确保只有授权的用户和设备能够访问相应的数据。

同时,持续监控用户的行为和网络流量,一旦发现异常立即采取措施,如阻断访问、发出警报等,有效抵御来自内部和外部的威胁,大大提升数据在网络传输和存储过程中的安全性。

应用人群:

适用于网络环境复杂、对数据安全要求极高的企业,如金融企业、互联网科技公司等。

这些企业面临的网络攻击风险较高,零信任网络架构能够为其核心数据提供可靠的安全防护。

此外,对于有远程办公需求的企业,零信任网络架构也能保障员工在外部网络环境下安全访问企业数据。

四、实施数据脱敏处理

亮点:

数据脱敏处理通过对敏感数据进行变形、屏蔽、替换等操作,使其在不影响数据分析和测试等业务需求的前提下,隐藏真实敏感信息。

例如,将身份证号码部分数字替换为星号,将客户姓名用虚拟姓名代替等。

可以根据不同的业务场景和数据使用需求,制定多样化的脱敏规则,如静态脱敏用于数据的存档和备份,动态脱敏用于实时数据查询和共享。

有效防止数据在开发、测试、共享等环节中因不当使用而导致的泄露,同时保证数据的可用性。

应用人群:

适用于软件开发企业、数据分析机构、金融服务公司等。

在软件开发过程中,开发和测试人员需要使用真实数据的副本,但又要保护敏感信息;数据分析机构在对外提供数据服务时,也需要对客户的敏感数据进行脱敏处理。通过数据脱敏,既能满足业务需求,又能保障数据安全。

五、采用可信执行环境

亮点:

可信执行环境(TEE)在硬件和软件层面构建一个安全的隔离区域,确保数据在这个环境中处理时的机密性和完整性。

即使操作系统被恶意攻击,TEE 中的数据和操作依然受到保护。

TEE 利用硬件安全模块(HSM)等技术,对数据进行加密存储和安全计算,同时对运行在其中的代码进行完整性验证,防止恶意代码注入。

它能够为移动支付、身份认证、金融交易等对安全性要求极高的应用场景提供可靠的安全保障,有效防止数据被窃取和篡改。

应用人群:

主要适用于移动支付企业、金融机构、电子政务等领域。

在移动支付场景中,保障用户支付数据的安全至关重要;金融机构的核心交易数据也需要高度安全的环境;电子政务涉及公民个人信息和政府机密数据,可信执行环境能够为这些关键数据提供坚实的安全防护。

编辑:玲子