文章摘要:网络内容丰富多样,但有时我们可能需要禁止访问某些特定网站,以维护工作效率、保障信息安全或保护未成年人免受不良内容影响。无论是在企业办公环境还是家庭网络中,实现这

网络内容丰富多样,但有时我们可能需要禁止访问某些特定网站,以维护工作效率、保障信息安全或保护未成年人免受不良内容影响。

无论是在企业办公环境还是家庭网络中,实现这一需求都至关重要。

下面将为大家分享六种禁止访问指定网站的方法,帮助你更好地管理网络访问。

一、部署洞察眼 MIT 系统

网络访问控制:可设置网址黑白名单,禁止员工访问与工作无关或存在安全风险的网站。同时,支持按域名、URL 关键字等多种方式进行匹配,还能拦截包含指定关键词的网页,预防勒索病毒关闭指定的端口等。

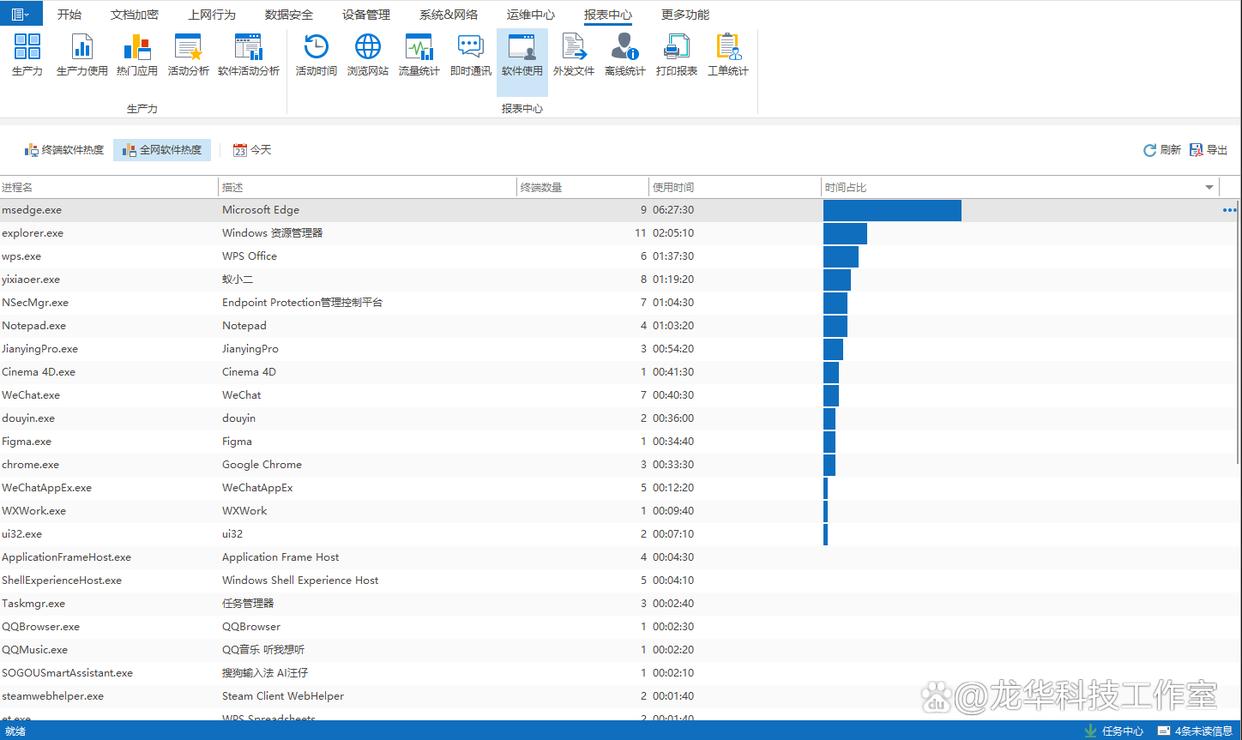

应用使用限制:能对各类应用程序的使用进行管控,限制员工在工作时间启动某些非工作相关的软件,像禁止打开游戏软件、视频播放软件等,确保员工将精力放在本职工作上。

多种过滤方式:系统支持按域名、URL 关键字等多种方式进行匹配过滤。比如,通过 URL 关键字过滤,可禁止员工访问所有包含特定敏感关键字的网站,确保管理的精准性和灵活性。

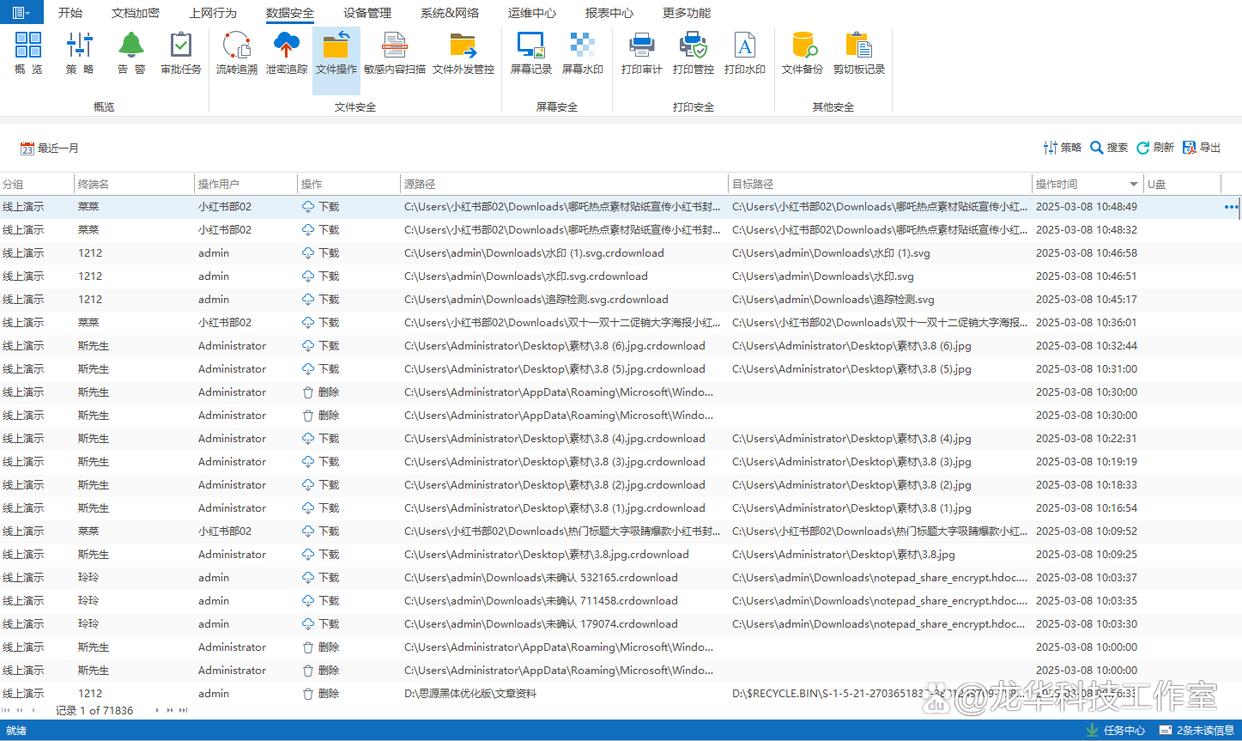

实时监控与审计:系统能够实时监控员工的网页浏览行为,并详细记录访问的网页网址、标题、时间等信息。一旦有尝试访问禁止列表中的网站的行为发生,系统将立即进行拦截并记录相关信息,供管理员后续查看和分析,便于及时发现问题并进行处理。

二、借助 Windows 安全中心的“应用和浏览器控制”

在 Windows 里打开“Windows 安全中心”,进到“应用和浏览器控制”,再点“基于信誉的保护设置”,把“阻止可能不需要的应用”开起来就行了。名字看着像是针对软件,确实主要是拦掉捆绑安装器、广告插件这类东西;不过配合 Microsoft Defender SmartScreen,用起来对一些不受信任的网站和下载源也会多一道红色提示,手一抖就点进去的概率能降不少。我个人觉得这个开关属于“成本低、收益稳”的那种,第一次启用时常能拦下几个看似“免费工具”的安装包,事件日志里也能看到记录,挺直观。

三、使用操作系统的网络访问保护策略

在 Windows Server 的域环境里,可以上健康检查加强制策略这套组合拳:只有满足规定(装了指定杀毒、打齐补丁、开启防火墙等)的设备,才放它进到内网或访问某些外部网站;不达标的设备,要么被丢进隔离网段,要么只给到修复资源。实际落地通常会牵涉 NPS/802.1X、VPN 合规性、甚至第三方 NAC,前期联调交换机、AD、客户端策略,测试别省。一个常见场景是访客笔记本连上公司 WiFi 也只能上自助门户,业务系统和被限制的网站统统打不开;等合规通过,再自动放行,用户体验会顺滑很多。

四、上硬件网络过滤设备

把上网行为管理这类设备(比如深信服)放在网络出口,管理界面里能把网站访问策略拆得很细:按域名或 URL 精准封禁,按类别一键过滤(视频、赌博、成人、恶意站点等),还能做部门/用户/时段的差异化控制,日志审计和报表也一应俱全。午休高峰看着流量图蹭蹭往上冲,一键对视频类限速,抱怨明显少了;遇到突发事件,就把指定域名直接拉黑。我个人觉得,如果预算允许,这是最省心的一条路。

五、用 DNS 服务器做自定义过滤

有自建 DNS 的环境,可以在 DNS 里做“黑洞解析”:把要禁的域名解析到 0.0.0.0 或内网的沉洞 IP;如果用的是 BIND,还能上 RPZ(响应策略区域)更灵活,Windows DNS、dnsmasq 也能搞定。之前把几个分散的短视频域名都指到黑洞,办公室前台说“网页半天刷不出来”,效果立竿见影。要注意的是,客户端如果改用外部 DNS 或浏览器的 DoH,就能绕过这道门槛,所以最好配合出口防火墙封外部 53 端口和常见 DoH 端点,或在浏览器策略里彻底关掉 DoH。

六、在网络层做流量整形与管控

企业网络里上流量整形设备或用防火墙/SD‑WAN 的应用识别能力,按 IP、端口、协议、SNI/域名甚至应用特征做限速或直接丢弃。给某个网站的带宽设成 0,访问自然“卡死”;或者把娱乐站点限到 1 Kbps,让它理论可达、实际几乎动不了——既不至于引发大面积报障,又能达到“劝退”的目的。需要留心的是,很多 HTTPS 网站走 CDN 共用 IP,单靠 IP 很容易误伤,最好启用七层识别(看 SNI、HTTP Host、特征库等),规则才会更准。实际部署时,配合黑白名单、时段策略、用户分组,体验和合规性会更平衡。